Siber güvenlik araştırmacıları, istiridye (aka süpürge çubuğu veya cleanUploader) adlı bilinen bir kötü amaçlı yazılım yükleyicisini sunmak için arama motoru optimizasyonu (SEO) zehirleme tekniklerinden yararlanan kötü niyetli bir kampanyayı açıkladılar.

Arctic Wolf’a göre, kötü niyetli etkinlik, Putty ve WinsCP gibi meşru araçların gerçekleştirilmiş versiyonlarını barındıran sahte web sitelerini teşvik ederek, bu programları arayan yazılım profesyonellerini bunun yerine yüklemeye çalıştırmayı amaçlıyor.

Geçen hafta yayınlanan kısa bir süre içinde, “İnfaz üzerine istiridye/süpürge sopası olarak bilinen bir arka kapı kuruldu.” Dedi.

“Kalıcılık, her üç dakikada bir çalışan planlanmış bir görev oluşturarak, dllregIsterserverver export’u kullanarak, kalıcılık mekanizmasının bir parçası olarak DLL kaydının kullanımını gösteren bir kötü amaçlı DLL (twain_96.dll) yürüterek kurulur.”

Bazı sahte web sitelerinin adları aşağıda listelenmiştir –

- UpdatePutty[.]com

- zephyrhype[.]com

- macun[.]koşmak

- macun[.]bahse girer ve

- pastel[.]org

Kampanyanın arkasındaki tehdit aktörlerinin, kötü amaçlı yazılımları sunmak için diğer BT araçlarını hedeflediğinden şüpheleniliyor, bu da kullanıcıların gerekli yazılımı indirmek için güvenilir kaynaklara ve resmi satıcı sitelerine bağlı kalmasını zorunlu kılmaktadır.

Açıklama, Black Hat Seo zehirlenme teknikleri, VIDAR, Lumma ve Lejyon Yükleyicisi’ni yaymak için Yapay Zeka (AI) ile ilişkili anahtar kelimelerle ilişkili oyun arama sonuçları için kullanılmaktadır.

Bu web siteleri, kurbanı bir Zip arşivine barındıran bir kimlik avı sayfasına götüren bir yönlendirme zinciri başlatmadan önce, reklam engelleyicilerin varlığını kontrol eden ve kurbanın tarayıcısından bilgi toplayan JavaScript kodu ile birlikte gelir.

Zscaler tehdidi, “Bu kampanyadaki son indirme sayfaları, son indirme sayfasında sağlanan şifre ile parola korumalı fermuar arşivleri olarak Vidar Stealer ve Lumma Stealer’ı sunuyor.” Dedi. “Çıkarıldıktan sonra, 800MB NSIS yükleyicisi içerir, bu da dosya boyutu sınırlamalarına sahip meşru görünmesi ve tespit sistemlerini atlamayı amaçlayan aldatıcı büyük bir boyutta.”

NSIS yükleyicisi daha sonra, stealer yüklerini başlatmaktan sorumlu bir otomatik komut dosyası yürütmek için kullanılır. Lejyon yükleyici için dağıtım mekanizması, aksine, kötü amaçlı yazılımları bir toplu komut dosyası aracılığıyla dağıtmak için bir MSI yükleyicisini kullanır.

Benzer bir SEO zehirlenme kampanyası, kullanıcılar, Highack Loader aracılığıyla Redline Stealer’ı bırakmak için kötü şöhretli ClickFix stratejisini kullanan sahte Cloudflare captcha kontrol sayfalarına yönlendirmek için popüler web uygulamalarının adlarını aradığında kimlik avı sayfalarını yükselttiği gözlemlenmiştir.

Kaspersky tarafından derlenen verilere göre, küçük ve orta ölçekli işletmeler (KOBİ’ler), popüler AI olarak gizlenmiş kötü amaçlı yazılımlar ve Openai Chatgpt, Deepseek, Cisco AnyConnect, Google Drive, Microsoft Office, Microsoft Teams, Salesforce ve Zoom gibi işbirliği araçları sunan siber saldırılarla giderek daha fazla hedefleniyor.

Rus siber güvenlik şirketi, “Yalnızca Ocak ve Nisan 2025 arasında, bu popüler araçlar olarak kötü amaçlı yazılım veya potansiyel olarak istenmeyen yazılımların gizlendiği siber saldırılar tarafından yaklaşık 8.500 küçük ve orta ölçekli işletme kullanıcısı hedeflendi.” Dedi.

Zoom, toplam benzersiz dosya sayısının yaklaşık%41’ini oluşturdu, bunu%16’da Outlook ve PowerPoint,%12,%9’da kelime ve%5 oranında takımları oluşturdu. CHATGPT’yi taklit eden benzersiz kötü amaçlı dosyaların sayısı, 2025’in ilk dört ayında% 115 artarak 177’ye yükseldi.

Sahte arama motoru listelerini popüler markalarda örtük kullanıcılardan yararlanmak için kötüye kullanma eğilimi iyi bilinen bir taktik olmakla birlikte, son kampanyalar Apple, Bank of America, Facebook, HP, Microsoft, Netflix ve PayPal ile bağlantılı teknoloji destek sayfaları için Google’da sponsorlu sonuçlar aracılığıyla meşru sayfalar sunmak için aramaları kaçırmıştır-ancak ustaca bir bükülme ile.

Malwarebebytes, “Ziyaretçiler markanın web sitesinin Yardım/Destek bölümüne götürülüyor, ancak gerçek telefon numarası yerine, korsanlar onun yerine scammy numaralarını gösteriyor.” Dedi.

Bu, bir arama çubuğunda, yardım merkezi sayfalarında resmi bir arama sonucu olduğu ve şüphesiz kullanıcıları onları aramaya aldığı izlenimini vermek için bir arama çubuğunda, saldırganın kontrolü altında olan bir sayıyı göstermek için arama parametresi enjeksiyonu adı verilen bir teknikle elde edilir.

Saldırıyı özellikle sinsi yapan şey, gerçek yardım merkezi alanının sağına eklenen parametrelerin (örneğin, “bizi 1-***-***-**** ücretsiz olarak arayın) sponsorlu arama sonucunda görülmemesidir, böylece kullanıcıların hiçbir şeyin yanlış olduğundan şüphelenmeleri için hiçbir neden vermez.

Sadece Google’ın reklam platformu değil. Tehdit aktörleri, Pi Network topluluğuna bağlı yıllık bir etkinlik olan Pi2day ile birlikte kripto para birimi cüzdanı kurtarma ifadeleri için Phish’e Facebook’ta sahte reklamlar sunarak yakalandı.

Kullanıcıları Windows için PI Network Masaüstü Uygulamasının yeni bir sürümünü yüklemeye çağıran reklamlar aracılığıyla yayılan kötü amaçlı yazılım, kaydedilmiş kimlik bilgilerini ve kripto cüzdan anahtarlarını çalma, kullanıcı girişini günlüğe kaydetme ve ek yükleri indirme yeteneğiyle birlikte gelir.

Romen siber güvenlik şirketi Bitdefender, etkinliğin muhtemelen “erişimi, finansal kazancı ve hedefleme verimliliğini en üst düzeye çıkarmak için meta üzerinde paralel dolandırıcılık planları yürüten” tek bir tehdit aktörünün çalışması olduğunu söyledi.

Burada bitmiyor, AI, VPN hizmetleri ve diğer tanınmış yazılım markalarının, MacOS sistemlerinde Poseidon Stealer ve daha sonra Windows makinelerinde Lumma Stealer için bir kanal görevi gören bir yükleyici olarak görevlendirildiği bulunmuştur. Etkinlik, Güvenlik Araştırmacısı G0NJXA tarafından Dark Partners adlı kodlanmıştır.

Payday Loader, komut ve kontrol (C2) sunucusunu çıkarmak ve Lumma Stealer yükü ve sifon duyarlı verileri yüklemek için tasarlanmış gizlenmiş JavaScript kodu elde etmek için Google takvim bağlantılarına ölü bir damla çözümleyici olarak güvenir.

İlginç bir şekilde, Google takvim olaylarını oluşturmak için kullanılan e -posta adresi (“echeverridelfin@gmail[.]com “) ayrıca” OS-Info-checker-ES6 “adlı kötü niyetli bir NPM paketi ile bağlantılı olarak tespit edildi. Bu, Dark Partners aktörlerinin muhtemelen farklı dağıtım mekanizmalarını denediğini gösteriyor.

G0NJXA, “Payday yükleyicisinin kripto para birimleri cüzdan verilerini harici bir C2’ye eklemek için bir Node.js Stealer modülü var.” Dedi. “Node.js için ADM-ZIP kitaplığını kullanarak, maaş günü yükleyici, sert kodlu bir C2 ana bilgisayarına cüzdan bilgilerini bulabilir, paketleyebilir ve gönderebilir.”

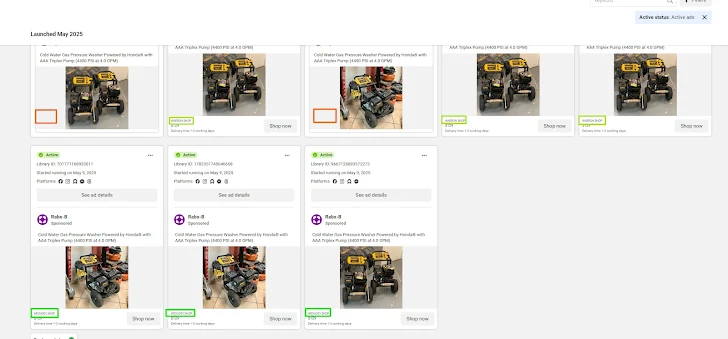

Bu kampanyalar, dolandırıcıların ve siber suçluların, popüler markaları taklit etmek ve hiç teslim edilmeyen gerçek ürünleri reklam vererek finansal sahtekarlık yapmak için binlerce web sitesini içeren genişleyen ağlar kurdukları devam eden bir fenomenle el ele gidiyor. Silent Push tarafından Ghostvendors olarak adlandırılan böyle bir ağ, 4.000’den fazla kabataslak siteyi tanıtmak için Facebook reklamları alan satın alıyor.

Kötü niyetli Facebook pazar reklamları birkaç gün boyunca çalıştırılır, daha sonra durdurulurlar ve bunların tüm izlerini Meta Reklam Kütüphanesinden etkili bir şekilde siler. Meta’nın son yedi yıldır yalnızca sosyal konular, seçimler ve siyaset konusunda reklamlar olduğunu belirtmeye değer.

Silent Push araştırmacıları, “Bu, bilinen bir meta reklam kütüphanesi politikasının var olduğunu doğrulamaya yardımcı oldu ve potansiyel olarak bu tehdit aktörlerinin farklı sayfalarda benzer ürünler için reklamları hızla başlatıp durdurarak bundan faydalandıklarını vurguladı.” Dedi.

Şirket tarafından tespit edilen, sahte pazar reklamlarıyla İngilizce ve İspanyolca dil alışverişlerini hedefleyen bir başka ağ, Çin tehdit aktörlerinin çalışması olarak değerlendiriliyor. Bu web siteleri esas olarak siparişleri işlediğini iddia ederken ödeme sayfalarına girilen kredi kartı bilgilerini çalmak için tasarlanmıştır. Sahte sitelerin bazıları, ödemeleri etkinleştirmek için Google Pay Satın Alma Widget’larını da içerir.

Silent Push, “Bu sahte pazar kampanyası, öncelikle büyük markalar, tanınmış kuruluşlar ve bazı siyasi figürlerin şöhretinden yararlanan bir kimlik avı tehdidi olan tüketicileri hedefliyor.” Dedi.