Ransomhub tarafından geliştirilen ‘Edrkillshifter’ın evrimi olarak kabul edilen yeni bir uç nokta tespit ve yanıt (EDR) katili, sekiz farklı fidye yazılımı çetesi tarafından yapılan saldırılarda gözlenmiştir.

Bu tür araçlar, fidye yazılımı operatörlerinin ihlal edilen sistemlerde güvenlik ürünlerini kapatmalarına yardımcı olur, böylece yükleri dağıtabilir, ayrıcalıkları artırabilir, yanal hareket deneyebilir ve sonuçta ağdaki cihazları tespit edilmeden şifreleyebilirler.

Sophos Güvenlik Araştırmacılarına göre, belirli bir isim verilmeyen yeni araç Ransomhub, Blacksuit, Medusa, Qilin, Dragonforce, Crytox, Lynx ve Inc.

Yeni EDR Killer aracı, çalışma zamanında kendi kendine düzenlenen ve meşru uygulamalara enjekte edilen yoğun bir şekilde şaşkın bir ikili kullanır.

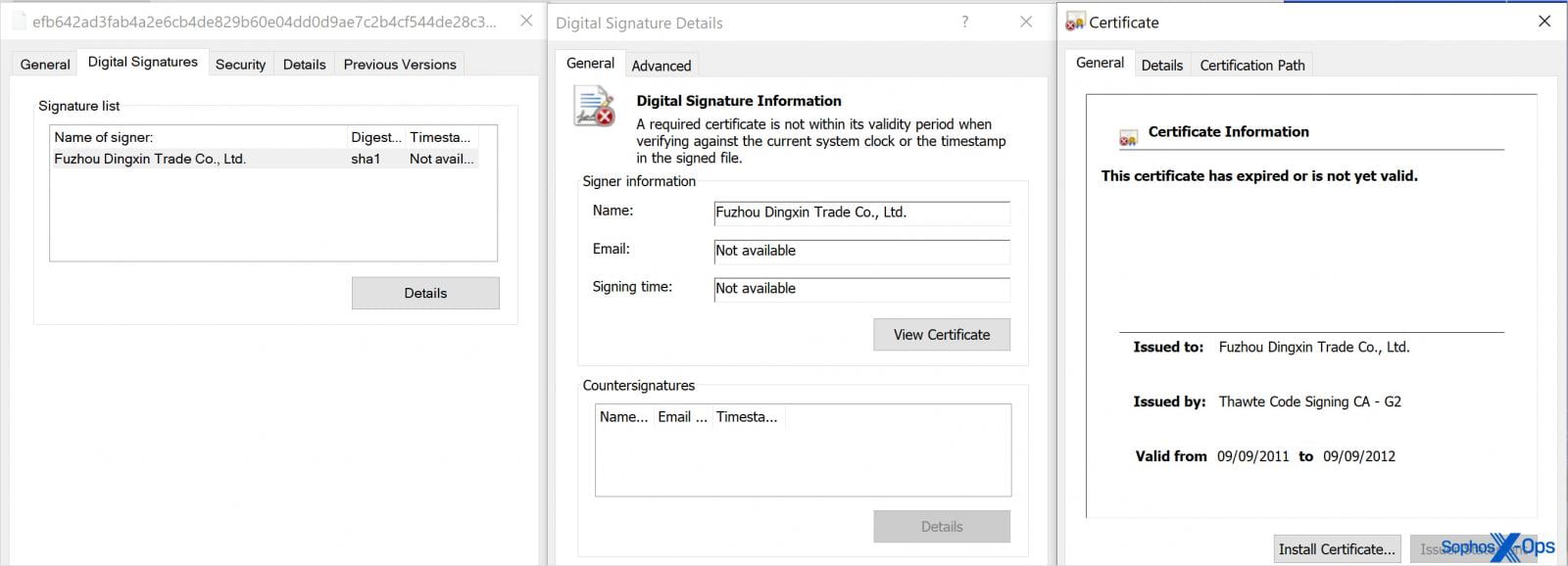

Araç, yürütülebilir dosyaya sabitlenen rastgele bir beş karakter adına sahip dijital olarak imzalanmış (çalınan veya süresi dolmuş sertifika) bir sürücü arar.

Kaynak: Sophos

Bulunursa, kötü niyetli sürücü, ‘kendi savunmasız sürücünüzü getirin’ (BYOVD) saldırısı yapmak ve güvenlik ürünlerini kapatmak için gereken çekirdek ayrıcalıklarını elde etmek için gerektiği gibi çekirdeğe yüklenir.

Sürücü, Crowdstrike Falcon sensör sürücüsü gibi meşru bir dosya olarak maskelenir, ancak bir kez aktif olarak, AV/EDR ile ilgili işlemleri öldürür ve güvenlik araçlarıyla ilişkili hizmetleri durdurur.

Hedeflenen satıcılar arasında Sophos, Microsoft Defender, Kaspersky, Symantec, Trend Micro, Sentinelone, Cylance, McAfee, F-Secure, HitmanPro ve Webroot yer alıyor.

Yeni EDR Killer aracının varyantları sürücü adları, hedeflenen AV’ler ve oluşturma özelliklerinde farklılık gösterse de, hepsi ambalaj için HeartCrypt kullanıyor ve kanıtlar rakip tehdit grupları arasında bile bilgi ve araç paylaşımı öneriyor.

Sophos, aracın sızdırılmasının ve daha sonra diğer tehdit aktörleri tarafından yeniden kullanıldığını, ancak ortak ve işbirlikçi bir çerçeve yoluyla geliştirildiğini belirtiyor.

Sophos, “Açık olmak gerekirse, EDR katilinin tek bir ikili sızdırıldı ve tehdit aktörleri arasında paylaşıldı. Bunun yerine, her saldırı tescilli aracın farklı bir yapısını kullandı.”

Bu takım paylaşımı taktiği, özellikle EDR katilleri ile ilgili olanda, fidye yazılımı alanında yaygındır.

Edrkillshifter dışında Sophos, Medusa Locker ve Lockbit’in saldırılarda kullandığı Aukill adlı başka bir araç da keşfetti.

Sentinelone, geçen yıl Fin7 hackerlarının özel “avneutralizer” aracını Blackbasta, Avoslocker, Medusalocker, Blackcat, Trigona ve Lockbit dahil olmak üzere birden fazla fidye yazılımı çetesine sattıklarını bildirdi.

Bu yeni EDR katil aracı ile ilişkili uzlaşma göstergeleri bu GitHub deposunda mevcuttur.

Şifre mağazalarını hedefleyen kötü amaçlı yazılımlar, saldırganlar gizli mükemmel soygun senaryolarını yürütürken, kritik sistemleri sızdırarak ve sömürerek 3 kat arttı.

Saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 Miter ATT & CK tekniklerini keşfedin.