Neredeyse her hafta otomasyon kütüphanemize başka bir iş akışı ekliyoruz. Platformumuz ve yardımcı pilotumuz, insanların güvenlik operasyonlarında sıkıcı görevleri otomatikleştirmesine yardımcı oluyor. Platformlar arasındaki entegrasyonlar geleneksel olarak güvenlik mühendislerinin uygulama programlama arayüzlerini (API’ler) kullanarak özel kod yazmasını içeriyordu.

Örneğin, tüm S3 klasörlerinizi genel erişim için taramak, OKUMA ve YAZMA izinlerini aramak ve bir olay müdahale Slack kanalına bildirim göndermek istiyorsanız, birçok API çağrısı içeren Python veya Bash koduna ihtiyacınız olacaktır.

Ancak Blink Ops gibi güvenlik otomasyon platformları ile bu durum büyük ölçüde değişti. Basit bir istem yazarak otomasyonu ortamınıza entegre edebilirsiniz; yardımcı pilot ihtiyacınız olduğunu düşündüğü iş akışını oluşturacaktır. Daha sonra birkaç parametrenin girilmesi ve kimlik doğrulama bilgilerinin eklenmesi yeterli olacaktır. Bu, insanların güvenlik operasyonlarında yılda yüzlerce saat tasarruf etmesini sağlayabilir.

Aşağıda, Blink Ops ile otomatikleştirebileceğiniz beş olay müdahalesi/güvenlik operasyonu iş akışı listelenmiştir. Bu örnekler size Blink Ops otomasyonlarının çalışmalarınızı nasıl hızlandırabileceği konusunda bir fikir verir.

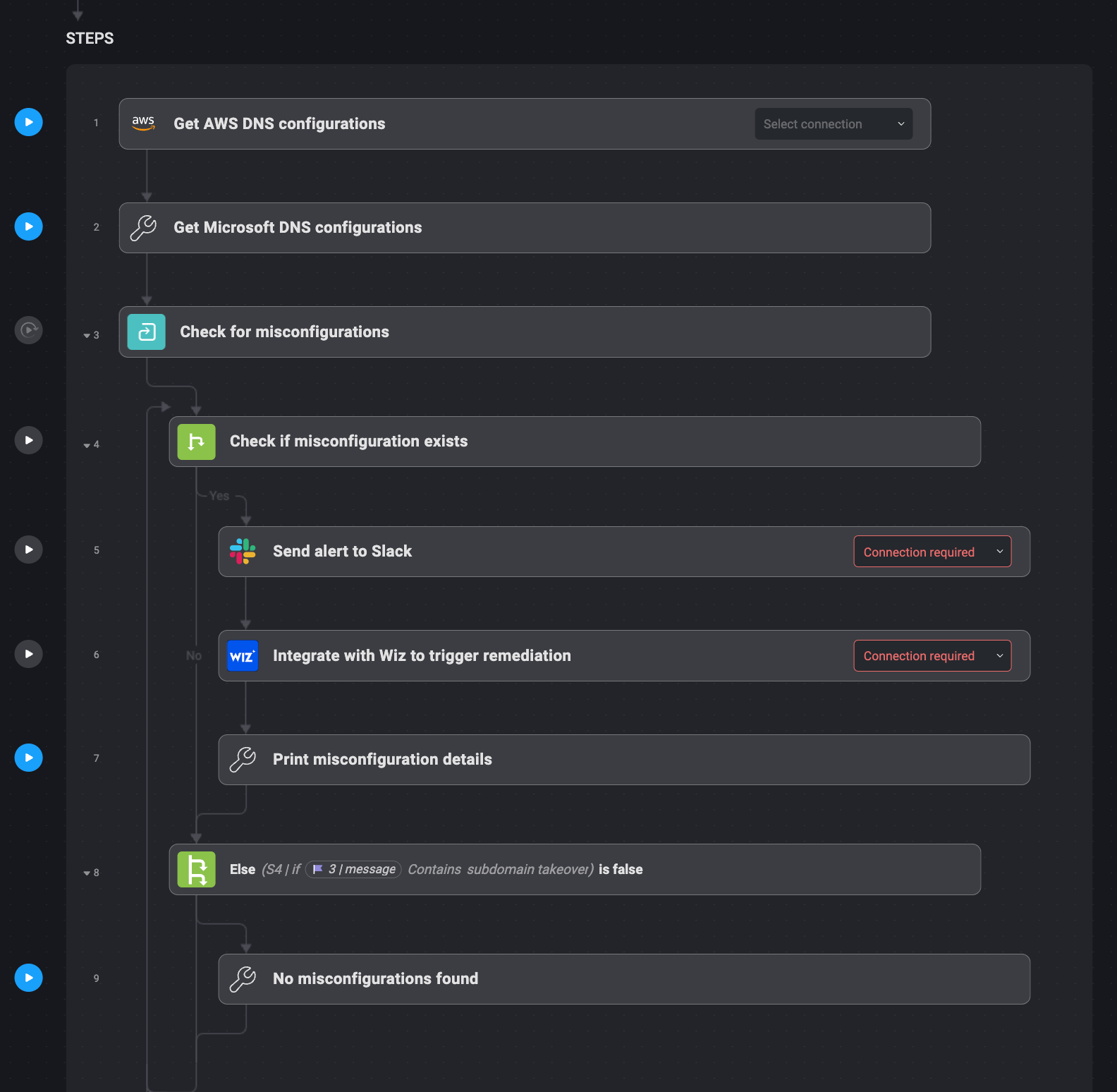

1. AWS ve Wiz ile Alt Alan Adı Devrinin İzlenmesi

Alt etki alanının ele geçirilmesi, bir DNS girişinin var olmayan veya etkin olmayan bir kaynağa işaret etmesi ve saldırganların etki alanını ele geçirmesine olanak sağlaması durumunda gerçekleşir. Bunu manuel olarak engellemeye çalışmak, tüm DNS yapılandırmalarının doğru olduğundan emin olmak için sık sık kontrol yapılmasını gerektirir.

Bu işlem Blink Ops kullanılarak tamamen otomatikleştirilmiştir. AWS Route 53 ile birlikte Blink Ops, Wiz kullanılarak artık mevcut olmayan kaynaklara işaret eden artık/sarkan CNAME kayıtlarını tarar. Sorunların tespit edilmesi üzerine Blink Ops, belirlenmiş bir Slack kanalına, yanlış yapılandırılmış DNS girişini açıklayan anında bir uyarı gönderir.

Wiz daha sonra kaydı karantinaya alır veya düzeltme adımları atar. Herhangi bir sorun bulunmadığında her şeyin güvende olduğuna dair bir bildirim gönderilir. Bu otomasyon, alt alan devralma risklerinin tespitini ve azaltılmasını kolaylaştırır.

Madde İşareti Adımları:

1. DNS yapılandırmaları için Blink Ops, AWS Route 53’e bağlanır.

2. Wiz, sarkan artık CNAME kayıtları için DNS girişlerini kontrol eder.

3. Güvenlik açığı bulunan bir kayıt bulunduğunda Blink Ops, Slack’e bir uyarı gönderir.

4. Wiz ya kaydı karantinaya alır ya da düzeltmeyi uygular.

5. Herhangi bir sorun bulunmazsa bunu onaylayan bir onay e-postası gönderilir.

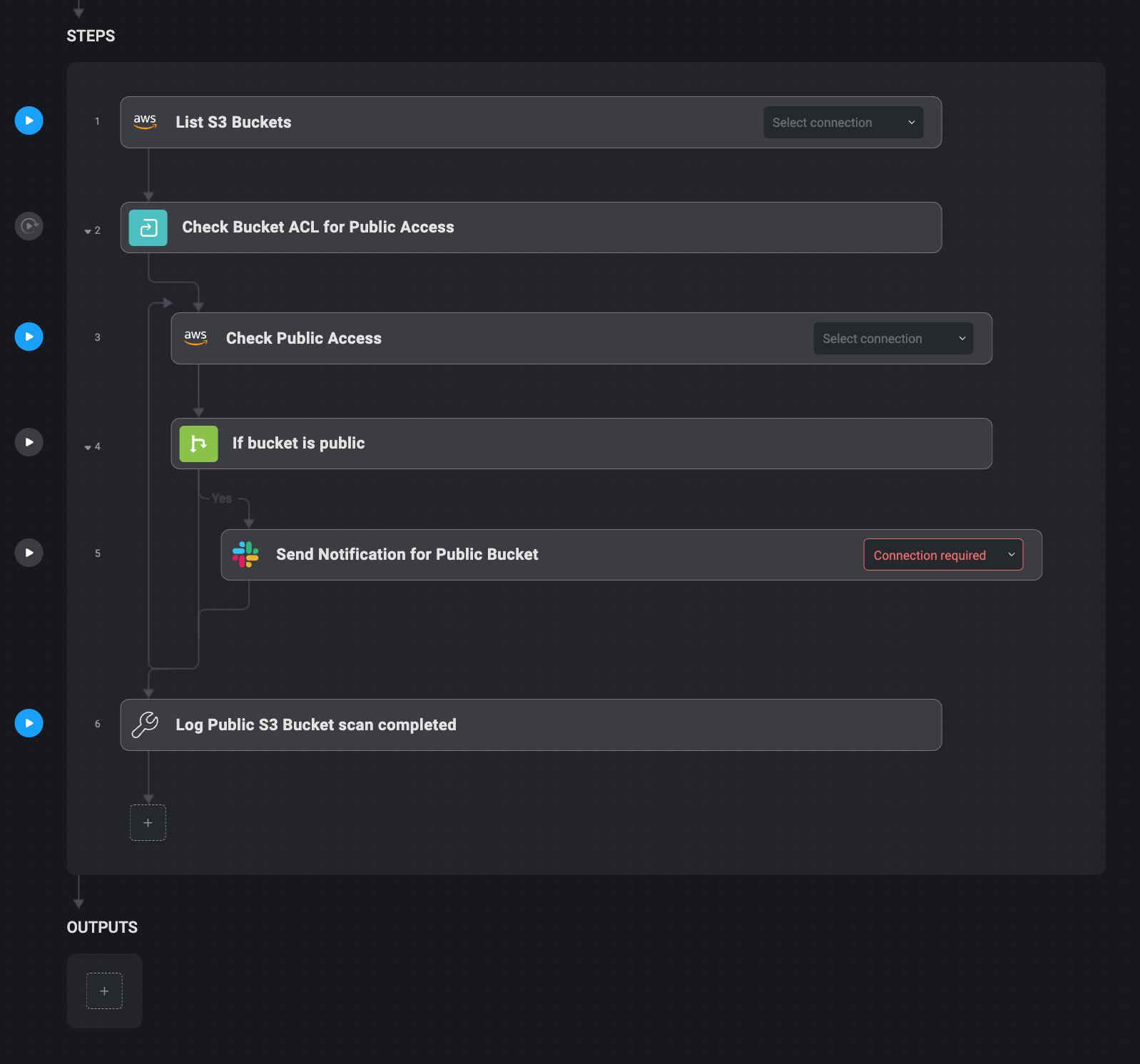

2. Gevşek Uyarılarla Açığa Çıkan S3 Kovalarının İzlenmesi

Açığa çıkan S3 klasörleri herhangi bir kuruluş için önemli bir güvenlik riskidir ve bunları her gün manuel olarak takip etmek sıkıcı olabilir. Genel OKUMA izinleriyle S3 klasörlerinin günlük otomatik taranmasını etkinleştirerek bu sorunu çözebilirsiniz.

Bu iş akışı AWS S3 ile entegre olur ve Blink Ops, genel erişim için işaretlenen her klasörü tarayabilir. Genel READ erişimine sahip bir paket tespit edildiğinde, Blink Ops’tan bir Slack uyarısı tetiklenir ve güvenlik ekibine paket hakkında adı ve izinleri de dahil olmak üzere bilgiler verilir.

Blink Ops’un takip eylemi de pakete ilişkin genel izni kaldırabilir. Bu iş akışı, hassas verilerin yetkisiz kullanıcıların eline geçmesini önlemek için açığa çıkan paketleri hızlı ve uygun bir şekilde tanımlar.

Madde İşareti Adımları:

1. Blink Ops, günlük olarak AWS S3 klasörlerini genel okuma izinleri açısından kontrol eder.

2. Genel READ erişimine sahip bulunan herhangi bir paket, bir Slack uyarısını tetikler.

3. Blink Ops isteğe bağlı olarak OKUMA izinlerini iptal edebilir (not – yukarıda yer almamaktadır).

4. Kova emniyete alınır ve güvenlik ekibine bilgi verilir.

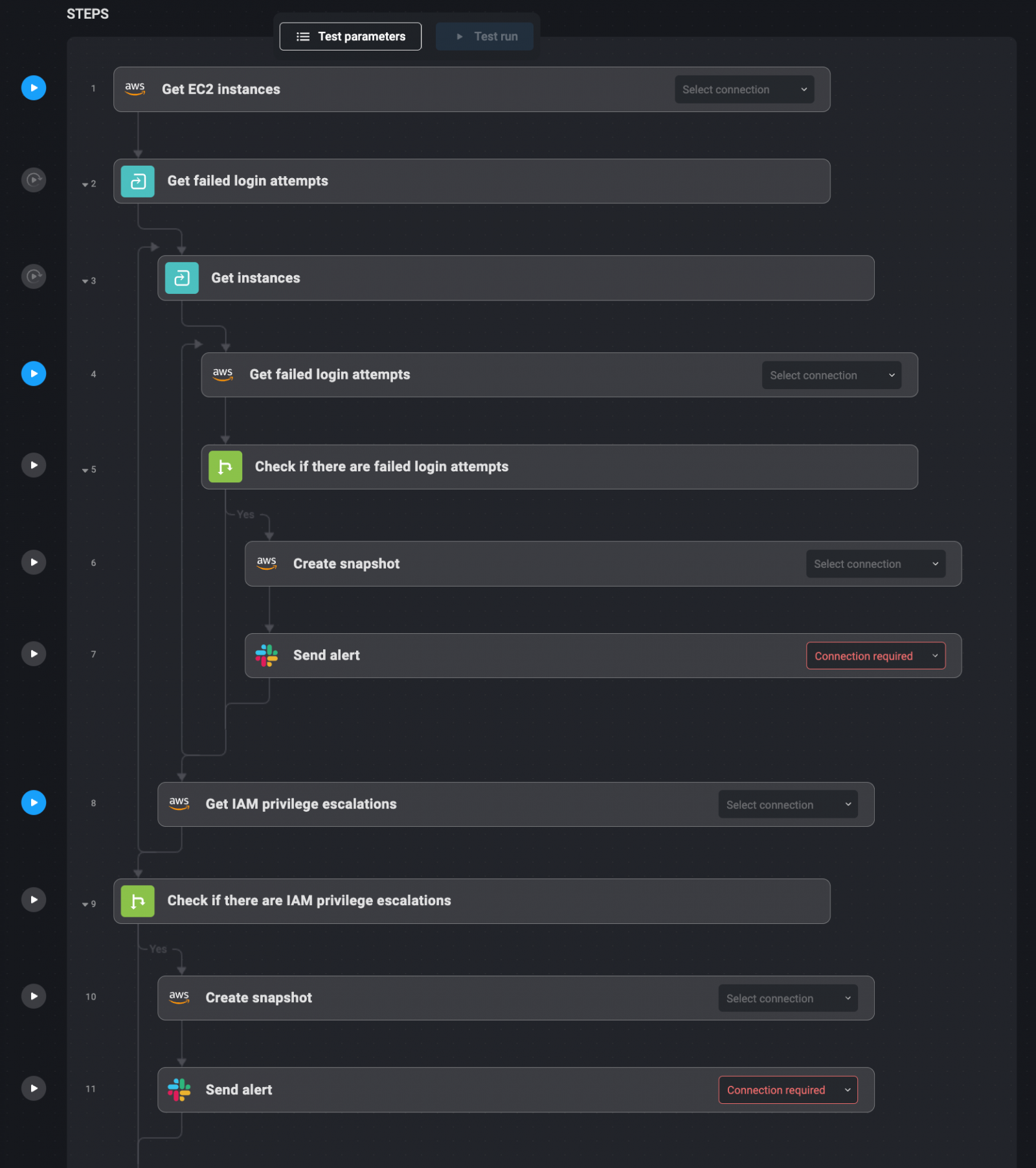

3. Başarısız EC2 Oturum Açma İşlemlerine ve Ayrıcalık Arttırılmasına Yanıt Verme

Başarısız oturum açma girişimleri ve yetkisiz ayrıcalık yükseltme tespiti ve EC2 bulut sunucularına yanıt verilmesi, güvenlik açısından kritik öneme sahiptir. Blink Ops, tehditlerin gerçek zamanlı olarak tespit edilmesi ve yanıt verilmesi için bunu otomatik hale getirebilir.

Slack aracılığıyla, tekrarlanan başarısız SSH veya RDP oturum açma girişimlerini (15 dakikalık bir pencerede beş veya daha fazla başarısız girişim) ortaya çıkarmak için EC2 bulut sunucularını izleyebilirsiniz. Ayrıca, bir EC2 örneğine AdminAccess gibi ek ayrıcalıklar verildiğinde olduğu gibi, IAM rolü değişikliklerini izleyerek ayrıcalık artışını da izleyebilirsiniz.

Böyle bir durum meydana geldiğinde Blink Ops, adli analiz için etkilenen EC2 örneğinin anlık görüntüsünü alır ve güvenlik ekibine ne olduğunu açıklayan bir uyarı gönderir. Bu otomasyon, güvenlik ekiplerinin, oturum açma hataları veya ayrıcalıkların kötüye kullanılması sırasında manuel günlük izleme zorunluluğunu ortadan kaldırır.

Madde İşareti Adımları:

1. EC2 bulut sunucularındaki başarısız SSH ve RDP oturum açma girişimleri, Blink Ops tarafından izlenir.

2. 15 dakika içinde 5’ten fazla başarısız oturum açma meydana gelirse, Blink Ops bir Slack uyarısı verir.

3. Ayrıcalık yükseltme gibi IAM rolü değişiklikleri de Blink Ops tarafından izlenir.

4. Ayrıcalık yükseltme gerçekleştiğinde Blink Ops anlık görüntü alır.

5. Güvenlik ekipleri olayla ilgili tüm ayrıntıları içeren uyarılar alır.

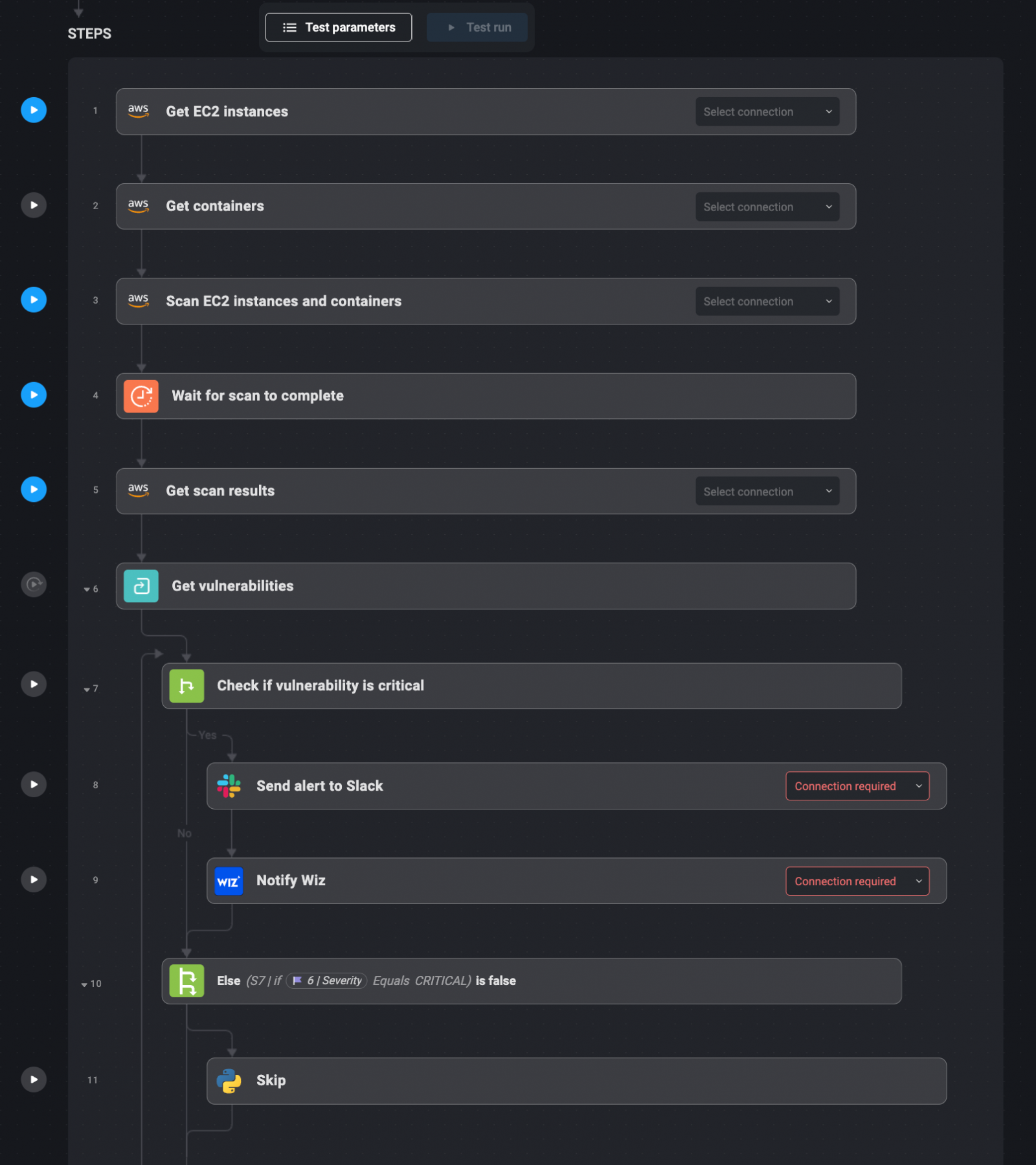

4. AWS Inspector ile Güvenlik Açığı Tespiti ve Uyarı

Güvenlik açığı yönetimi, bulut ortamlarını güvende tutmak için gereklidir. Blink Ops, EC2 bulut sunucularını ve konteynerlerini kritik güvenlik açıklarına karşı otomatik olarak taramak için AWS Inspector ile entegre olarak süreci basitleştirir.

AWS Inspector, Blink Ops kapsamında 7’den büyük CVSS puanları gibi yüksek önem derecesine sahip güvenlik açıklarını kontrol edebilir. Kritik bir güvenlik açığı tespit edildiğinde Blink Ops, güvenlik açığı bulunan örnek/kapsayıcının belirlenen Slack kanalına bildirimde bulunur. Uyarı aynı zamanda manuel müdahale için bir düzeltme kılavuzuna veya taktik kitabına da bağlantı verir.

Otomatik olarak yamalanamayan güvenlik açıkları için Blink Ops ayrıntıları günlüğe kaydeder ve bir güvenlik mühendisi tarafından manuel olarak düzeltme yapılmasına olanak tanır. Düzeltme tamamlandığında Wiz, güvenlik açığının giderildiğini doğrulayarak bulut ortamının güvenli olmasını sağlar.

Madde İşareti Adımları:

1. AWS Inspector, EC2 bulut sunucularını ve konteynerlerini güvenlik açıklarına karşı tarar.

2. Bir güvenlik açığının tespit edilmesi üzerine (CVSS >7), Blink Ops, Slack’e bir uyarı gönderir.

3. Wiz, güvenlik açığının manuel düzeltme sonrasında giderildiğini doğrular.

4. Güvenlik ekiplerine düzeltme ve doğrulama sürecinin tamamlandığı bildirilir.

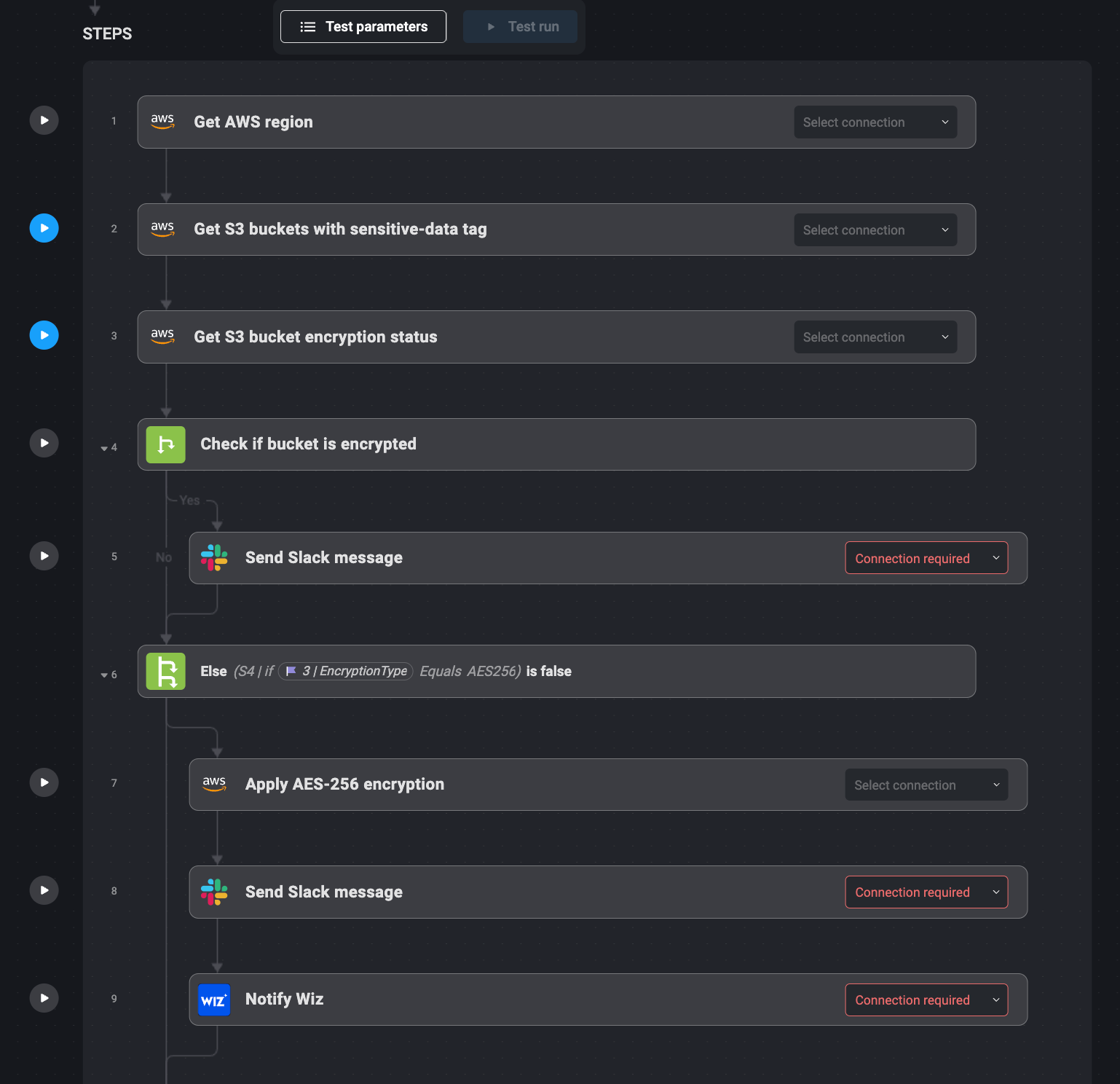

5. AWS ve Wiz ile S3 Şifreleme Uygulamasını Otomatikleştirme

S3 klasörlerindeki hassas verilerin güvenliğini sağlamak en iyi uygulamadır. Bu sorun, Blink Ops ile şifreleme uyumluluğu için S3 grup izlemenin otomatikleştirilmesiyle çözülür.

Hassas veri etiketli S3 klasörlerinin Blink Ops aracılığıyla izlenmesi AWS Config ile entegredir. Bu tür paketlerin AES-256 ile şifrelendiğini doğrular. Şifrelenmemiş bir grubun algılanması üzerine Blink Ops, AWS’nin PutBucketEncryption API’sini kullanarak AES-256 şifrelemesi uygular.

Şifreleme uygulandıktan sonra Blink Ops, güncellemenin Slack onayını gönderir ve şifrelemenin uygulandığını doğrulamak için Wiz tetiklenir. Böyle bir otomatik iş akışı, tüm hassas verileri herhangi bir insan müdahalesi olmadan korur ve güvenlik ekiplerinin bulut ortamında şifreleme politikalarını uygulamasını sağlar.

Madde İşareti Adımları:

1. AWS Config, Blink Ops tarafından izlenen hassas veri etiketli S3 klasörlerini izler.

2. Şifrelenmemişse Blink Ops, AWS’yi şifreleme uygulaması için tetikler.

3. Şifreleme uygulandığında Slack bildirimi gönderilir.

4. Wiz, şifrelemenin doğru şekilde uygulandığını onaylar.

5. Güvenlik ekipleri artık kovanın emniyete alındığını biliyor.

Blink Ops ile Sonraki Adımlarınızı Atın

Yukarıdaki kullanım örnekleri, Blink Ops’un sizin için otomatikleştirebileceği birçok olasılıktan sadece birkaçıdır. Blink Ops, eskiden özel kod ve manuel işçilik gerektiren süreçleri otomatikleştirmek için AWS ve Wiz gibi platformlarla birlikte kullanılabilir. Bu, güvenlik ekiplerinin saatlerce tasarruf edebileceği, tehditlere daha hızlı yanıt verebileceği ve insan hatası riskini azaltabileceği anlamına gelir.

Blink Ops’u kullanarak ekibinizin daha yüksek değerli güvenlik girişimlerine odaklanabilmesi için zaman alan görevleri otomatikleştirin. İster alt alan adının ele geçirilmesini izlemeniz, ister başarısız EC2 oturum açma işlemlerini tespit etmeniz veya güvenlik açığı taramalarını otomatikleştirmeniz gerekiyorsa, Blink Ops güvenlik operasyonlarınızı optimize etmenize ve ölçeklendirmenize olanak tanır.

Tekrarlanan görevleri otomatikleştirmek için Blink Ops’u bugün kullanmaya başlayın.

Blink Ops’un sponsorluğunda ve yazılmıştır.