Tüm bölge ve endüstrilerdeki Screenconnect Bulut Yöneticileri, potansiyel olarak şüpheli bir giriş etkinliği hakkında uyaran sahte e -posta uyarıları ile hedefleniyor.

Saldırganların amacı, Süper Admins’in giriş kimlik bilgilerini ve MFA jetonlarını almaktır: kuruluşlarının ScreAnconnect dağıtımında tam kontrole sahip kullanıcılar.

Kampanya

ScreAnconnect, ABD şirketi ConnectWise tarafından, BT departmanları ve yönetilen servis sağlayıcılar (MSP’ler) için tasarlanmış popüler bir uzaktan destek ve erişim çözümüdür.

Platform, ConnectWise (bulutlarında) tarafından barındırılabilir veya kuruluşlar (şirket içi veya kendi özel bulutlarında) tarafından barındırılabilir.

Mimecast tarafından tespit edilen saldırı kampanyası düşük hacimli bir mızrak avı operasyonudur. E -postalar Amazon Basit E -posta Servis hesaplarından ScreAnconnect ortamlarında yüksek ayrıcalıklara sahip kıdemli BT uzmanlarına gönderilir.

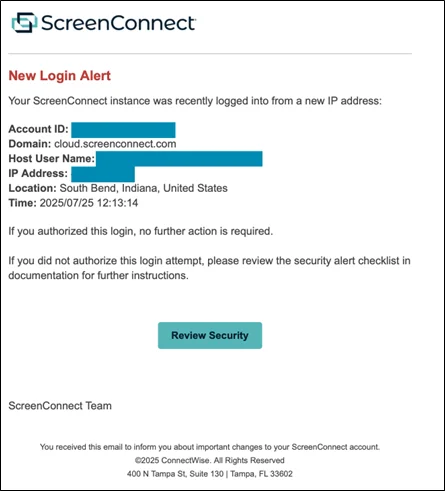

Sahtekarlık Screenconnect uyarısı (Kaynak: Mimecast)

Alıcı Ruse için düşerse, ConnectWise / ScreAnconnect markasını kullanarak meşru görünümlü bir giriş portalına götürülür.

Saldırganlar, bu kimlik avı sayfalarını sağlamak ve kurban ve gerçek site arasında ters bir vekil olarak hareket etmek için açık kaynaklı evilginx çerçevesini kullanıyorlar (bu durumda kuruluşun screnconnect portalı).

Çerçeve hem giriş kimlik bilgilerini hem de oturum çerezlerini yakalayabilir. İkincisi, saldırganlar çok faktörlü kimlik doğrulama (MFA) tarafından sağlanan korumayı ettirmek istiyorsa gereklidir.

Potansiyel hedefler için tavsiye

“Bu kampanyayı özellikle ilgili kılan şey, fidye yazılımı operasyonlarıyla belirgin bağlantısıdır. [Previous] Sophos’tan yapılan araştırmalar, Qilin fidye yazılım iştiraklerinin benzer scenconnect hedeflemesini göstermektedir, bu kimlik bilgisi hasat faaliyetlerinin sonraki fidye yazılımı dağıtımı için başlangıç erişim vektörleri olarak hizmet ettiğini göstermektedir ”diye uyarıyor.

“Hasat edilen süper yönetici kimlik bilgileri, saldırganların kötü amaçlı ekran bağlantılarını veya örneklerini aynı anda birden fazla uç noktaya itmesini sağlayarak hızlı yanal hareket ve fidye yazılımı dağılımını kolaylaştırır.”

Yönetilen servis sağlayıcıları, diğer birçok işletmeye destek sundukları için muhtemelen açgözlü bir hedeftir. Saldırganlar, bu kuruluşlara “ulaşmaya” kazanılan erişimi kullanabilir ve her birini ayrı ayrı ödün vermek için çalışmak zorunda kalmadan fidye yazılımlarını birçok kuruluşa dağıtabilirler.

Kuruluşlar, Screenconnect temalı kimlik avı kampanyalarında BT personeli için hedefli eğitim vermelidir, Mimecast tavsiyeleri ve:

- Dağıtım Koşullu Erişim Politikaları ScreAncect Yönetici Erişimi Organizasyon tarafından yönetilen cihazlara erişim

- Screenconnect hesapları için kimlik avına dayanıklı MFA yöntemlerini uygulayın

- ScreAnconnect Kimlik Doğrulama Etkinlikleri ve Yönetici Etkinlikleri için Kapsamlı Günlük Etkinleştir

- Yeni istemci dağıtımları veya yapılandırma değişiklikleri de dahil olmak üzere olağandışı yönetici faaliyetlerini izleyin.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!