Bulut barındırma sağlayıcısı Rackspace, tehdit aktörlerinin ScienceLogic SL1 platformu tarafından kullanılan üçüncü taraf bir araçtaki sıfır gün güvenlik açığından yararlanmasının ardından “sınırlı” müşteri izleme verilerini açığa çıkaran bir veri ihlaline maruz kaldı.

ScienceLogic, BleepingComputer’a, riski ele almak için hızlı bir şekilde bir yama geliştirdiklerini ve bunu etkilenen tüm müşterilere dağıtırken, gerektiğinde yardım sağlamaya devam ettiklerini doğruladı.

ScienceLogic Başkan Yardımcısı Jessica Lindberg, “SL1 paketiyle birlikte sunulan, ScienceLogic olmayan üçüncü taraf bir yardımcı programda sıfır gün uzaktan kod yürütme güvenlik açığı tespit ettik” dedi.

“Belirlemenin ardından, olayı düzeltmek için hızla bir yama geliştirdik ve bunu dünya çapındaki tüm müşterilerin kullanımına sunduk.”

ScienceLogic, başka birçok üründe de kullanılabileceği gerekçesiyle diğer bilgisayar korsanlarına ipucu vermekten kaçınmak için üçüncü taraf yardımcı programın adını vermeyi reddetti.

Saldırı ilk olarak X’te 24 Eylül’de yaşanan Rackspace kesintisinin barındırma sağlayıcısının ScienceLogic EM7’sindeki aktif istismardan kaynaklandığı konusunda uyarıda bulunan bir kullanıcı tarafından açıklandı.

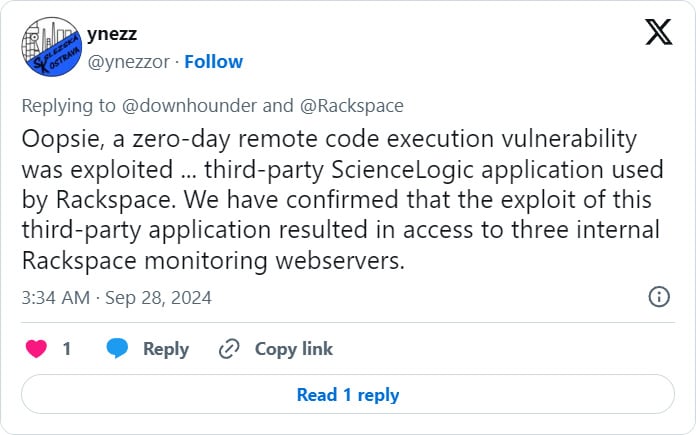

X’te ynezz adlı bir hesap “Oopsie, sıfırıncı gün uzaktan kod yürütme güvenlik açığından yararlanıldı… Rackspace tarafından kullanılan üçüncü taraf ScienceLogic uygulaması.”

“Bu üçüncü taraf uygulamasının kötüye kullanılmasının, üç dahili Rackspace izleme web sunucusuna erişimle sonuçlandığını doğruladık.”

ScienceLogic SL1 (eski adıyla EM7), bir kuruluşun bulut, ağlar ve uygulamalar dahil altyapısını izlemeye, analiz etmeye ve otomatikleştirmeye yönelik bir BT operasyon platformudur.

BT ortamlarının verimli bir şekilde yönetilmesine ve optimize edilmesine yardımcı olmak için gerçek zamanlı görünürlük, olay korelasyonu ve otomatik iş akışları sağlar.

Yönetilen bir bulut bilişim (barındırma, depolama, BT desteği) şirketi olan Rackspace, BT altyapısını ve hizmetlerini izlemek için ScienceLogic SL1’i kullanıyor.

Kötü niyetli etkinliğin keşfedilmesine yanıt olarak Rackspace, riski ortadan kaldıracak bir güncelleme yayınlayana kadar MyRack portalındaki grafikleri izlemeyi devre dışı bıraktı.

Ancak durum, kısa bir Rackspace hizmet durumu güncellemesinin yansıttığından daha kötüydü.

İlk olarak The Register tarafından bildirildiği üzere, Rackspace’in SL1 çözümü sıfır gün aracılığıyla saldırıya uğradı ve bazı müşteri bilgileri çalındı.

Müşterilere gönderilen ve The Register tarafından görülen bir e-postada Rackspace, bilgisayar korsanlarının web sunucularına erişim sağlamak ve müşteri hesap adları ve numaraları, müşteri kullanıcı adları, Rackspace’in dahili olarak oluşturduğu cihaz kimlikleri dahil olmak üzere sınırlı müşteri izleme verilerini çalmak için sıfır günü istismar ettiği konusunda uyardı. , cihaz adı ve bilgileri, IP adresleri ve AES256 şifreli Rackspace dahili cihaz aracısı kimlik bilgileri.

Rackspace, güçlü bir şekilde şifrelenmiş olmalarına rağmen bir önlem olarak bu kimlik bilgilerini döndürdü ve müşterilere, durdurulan kötü amaçlı etkinlikten korunmak için başka bir işlem yapmamaları gerektiğini bildirdi.

Veriler sınırlı olsa da şirketlerin cihazlarının IP adreslerini içerik dağıtım sistemleri ve DDoS azaltma platformlarının arkasına saklaması yaygındır. Tehdit aktörleri, açığa çıkan IP adreslerini DDoS saldırılarında veya başka suistimal girişimlerinde şirketin cihazlarını hedeflemek için kullanabilir.

Bu ihlalden kaç müşterinin etkilendiği bilinmiyor.

BleepingComputer, başka soruları için RackSpace ile iletişime geçti ancak bir yanıt alamadı.