‘SCARLETEEL’ adlı gelişmiş bir bilgisayar korsanlığı operasyonu, bulut hizmetlerine sızmak ve hassas verileri çalmak için kapsayıcılarda çalışan halka açık web uygulamalarını hedefler.

SCARLETEEL, siber güvenlik istihbarat firması Sysdig tarafından müşterilerinden birinin bulut ortamlarında meydana gelen bir olaya yanıt verirken keşfedildi.

Saldırganlar güvenliği ihlal edilmiş bulut ortamlarında kripto madencileri dağıtırken, bilgisayar korsanları AWS bulut mekaniğinde şirketin bulut altyapısına daha derine inmek için kullandıkları gelişmiş uzmanlık gösterdiler.

Sysdig, cryptojacking saldırısının, tehdit aktörlerinin özel mülk yazılım hırsızlığı olan gerçek amacı için bir tuzak olarak kullanıldığına inanıyor.

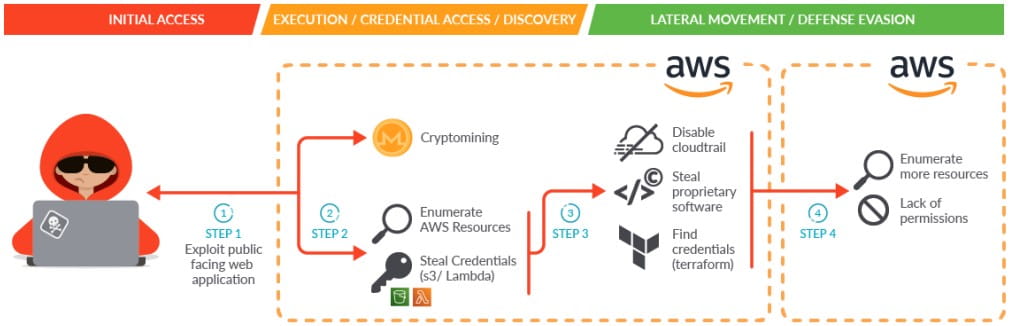

SCARLETEEL saldırıları

SCARLETEEL saldırısı, bilgisayar korsanlarının Amazon Web Services (AWS) üzerinde barındırılan, kendi kendini yöneten bir Kubernetes kümesinde halka açık savunmasız bir hizmeti istismar etmesiyle başladı.

Saldırganlar konteynere eriştikten sonra, tuzak görevi gördüğüne inanılan bir XMRig madeni para madencisi ve Kubernetes bölmesinden hesap kimlik bilgilerini çıkarmak için bir komut dosyası indirirler.

Çalınan kimlik bilgileri daha sonra, daha fazla kimlik bilgisi çalarak veya şirketin bulut ortamında arka kapı kullanıcıları ve grupları oluşturarak kalıcılık kazanmak için AWS API çağrıları gerçekleştirmek için kullanıldı. Bu hesaplar daha sonra bulut ortamı aracılığıyla daha da yaygınlaşmak için kullanıldı.

AWS küme rolü yapılandırmasına bağlı olarak saldırganlar, işlevler, yapılandırmalar ve erişim anahtarları gibi Lambda bilgilerine de erişim sağlayabilir.

Kaynak: Sysdig

Saldırgan daha sonra, tüm özel kod ve yazılımları, yürütme anahtarlarıyla birlikte numaralandırmak ve almak için Lambda işlevlerini ve IAM kullanıcı kimlik bilgilerini bulmak ve sonraki numaralandırma turları ve ayrıcalık yükseltme için bunlardan yararlanmak için Lambda işlevi ortam değişkenlerini kullanır.

S3 grup numaralandırması da bu aşamada gerçekleştirilir ve bulut gruplarında depolanan dosyaların, hesap kimlik bilgileri gibi saldırganlar için değerli veriler içermesi muhtemeldir.

Sysdig’in raporunda, “Bu özel saldırı sırasında saldırgan, müşteri komut dosyaları, sorun giderme araçları ve günlük dosyaları dahil olmak üzere 1 TB’tan fazla bilgiyi alıp okuyabildi” diyor.

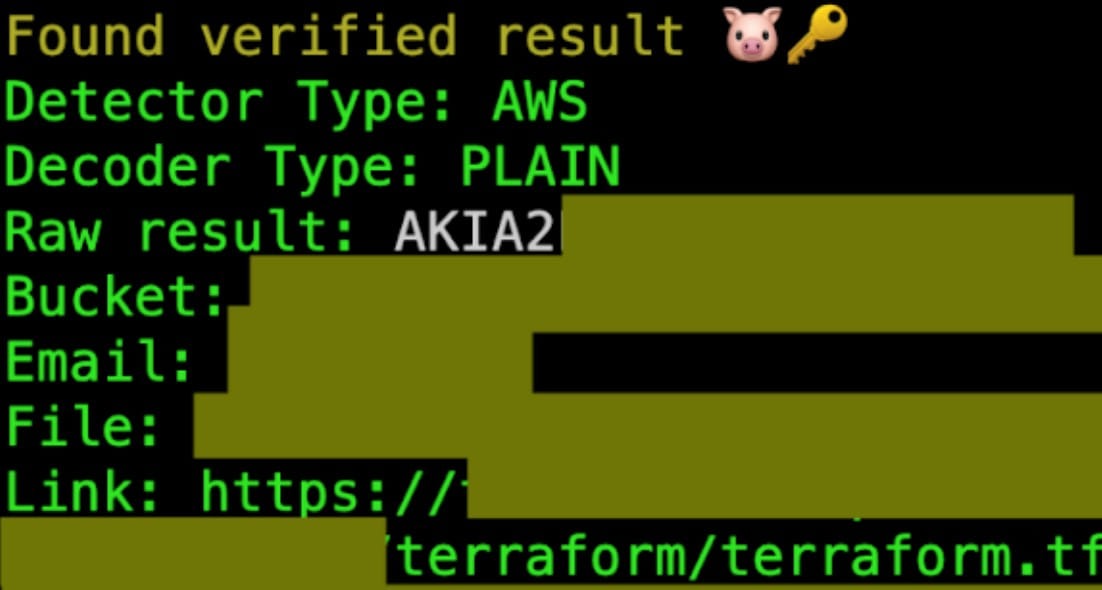

“1 TB veri, hesapta altyapının bir bölümünü dağıtmak için kullanılan Terraform ile ilgili günlük dosyalarını da içeriyordu. Bu Terraform dosyaları, saldırganın başka bir AWS hesabına dönmeye çalıştığı sonraki adımda önemli bir rol oynayacak. ” – Sysdig.

Kaynak: Sysdig

Saldırgan, geride kalan izleri en aza indirmek için güvenliği ihlal edilmiş AWS hesabındaki CloudTrail günlüklerini devre dışı bırakmaya çalıştı ve bu, Sysdig’in araştırmasını olumsuz etkiledi.

Ancak saldırganın, IAM kullanıcı erişim anahtarlarını ve ikinci bir AWS hesabı için bir gizli anahtarı içeren S3 klasörlerinden Terraform durum dosyalarını aldığı açıktı. Bu hesap sonunda kuruluşun bulut ağı içinde yanal hareket için kullanıldı.

Kaynak: Sysdig

Bulut tabanlı altyapınızın güvenliğini sağlama

Kuruluş, altyapısını ve verilerini barındırmak için bulut hizmetlerine giderek daha fazla güvenirken, bilgisayar korsanları da saldırılarına devam etmek için API’lerde ve yönetim konsollarında uzmanlaşarak onları takip ediyor.

SCARLETEEL saldırısı, bir kuruluşun bulut ortamındaki tek bir güvenlik açığı noktasının, kalıcı ve bilgili tehdit aktörlerinin bunu ağa sızma ve hassas veri hırsızlığı için kullanması için yeterli olabileceğini kanıtlıyor.

Sysdig, kuruluşların bulut altyapılarını benzer saldırılardan korumak için aşağıdaki güvenlik önlemlerini almalarını önerir:

- Tüm yazılımlarınızı güncel tutun.

- Yetkisiz meta veri erişimini önleyen v1 yerine IMDS v2’yi kullanın.

- Tüm kullanıcı hesaplarında en az ayrıcalık ilkelerini benimseyin.

- Lambda gibi hassas veriler içerebilecek kaynaklarda salt okunur erişimin kapsamını belirleyin.

- Eski ve kullanılmayan izinleri kaldırın.

- AWS KMS, GCP KMS ve Azure Key Vault gibi anahtar yönetimi hizmetlerini kullanın.

Sysdig ayrıca, saldırganların kötü amaçlı etkinliklerinin, koruma önlemlerinden kaçsalar bile derhal rapor edilmesini sağlamak için kapsamlı bir algılama ve uyarı sisteminin uygulanmasını önerir.