ScarCruft olarak bilinen Kuzey Koreli tehdit aktörünün, daha önce belgelenmemiş telefon dinleme özelliklerine sahip bilgi çalan bir kötü amaçlı yazılımın yanı sıra Ably gerçek zamanlı mesajlaşma hizmetini kullanan Golang kullanılarak geliştirilen bir arka kapı kullandığı gözlemlendi.

AhnLab Güvenlik Acil Durum Müdahale Merkezi (ASEC) teknik bir raporda, “Tehdit aktörü, komutlarını Ably hizmetini kullanan Golang arka kapısı aracılığıyla gönderdi” dedi. “Komut iletişimi için gereken API anahtarı değeri bir GitHub deposuna kaydedildi.”

ScarCruft, Kuzey Kore Devlet Güvenlik Bakanlığı’na (MSS) bağlantıları olan devlet destekli bir kuruluştur. En az 2012’den beri aktif olduğu biliniyor.

Grup tarafından kurulan saldırı zincirleri, hassas bilgileri toplamak için çok çeşitli başka özel araçlardan yararlanmasına rağmen, RokRAT’ı teslim etmek için hedef odaklı kimlik avı yemlerinin kullanılmasını gerektirir.

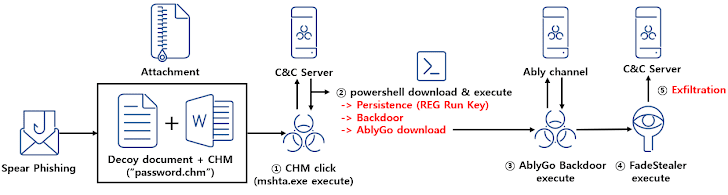

ASEC tarafından tespit edilen en son izinsiz girişte, e-posta, ilk olarak Mart 2023’te bildirilen bir taktik olan ve tıklandığında Chinotto olarak bilinen bir PowerShell kötü amaçlı yazılımını indirmek için uzak bir sunucuyla bağlantı kuran bir Microsoft Derlenmiş HTML Yardımı (.CHM) dosyası içeriyor. .

Chinotto, kalıcılığı ayarlamaktan sorumlu olmanın yanı sıra, Ably’yi komuta ve kontrol için kötüye kullanan AblyGo (Kaspersky tarafından SidLevel olarak da bilinir) kod adlı bir arka kapı da dahil olmak üzere ek yükleri almaktan sorumlu.

AblyGo, ekran görüntüleri almak, çıkarılabilir medya ve akıllı telefonlardan veri toplamak, tuş vuruşlarını kaydetmek ve mikrofonu kaydetmek için çeşitli özelliklerle birlikte gelen FadeStealer adlı bir bilgi hırsızı kötü amaçlı yazılımını en sonunda yürütmek için bir kanal olarak kullanıldığı için burada bitmiyor.

ASEC, “RedEyes grubu, Kuzey Koreli sığınmacılar, insan hakları aktivistleri ve üniversite profesörleri gibi belirli kişilere yönelik saldırılar gerçekleştiriyor” dedi. “Birincil odak noktaları bilgi hırsızlığı.”

“Güney Kore’de kişilerin izinsiz dinlenmesi, mahremiyet ihlali olarak kabul edilir ve ilgili yasalarca sıkı bir şekilde düzenlenir. Buna rağmen, tehdit aktörü, kurbanların bilgisayarlarında yaptıkları her şeyi izledi ve hatta telefon dinleme gerçekleştirdi.”

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

CHM dosyaları, Kimsuky gibi Kuzey Kore’ye bağlı diğer gruplar tarafından da kullanıldı; SentinelOne, RandomQuery adlı bir keşif aracı sunmak için dosya biçiminden yararlanan yakın tarihli bir kampanyayı ifşa etti.

ASEC tarafından tespit edilen yeni bir dizi saldırıda, CHM dosyaları bir BAT dosyasını bırakacak şekilde yapılandırılır ve bu dosya daha sonra sonraki aşama kötü amaçlı yazılımları indirmek ve güvenliği ihlal edilmiş ana bilgisayardan kullanıcı bilgilerini sızdırmak için kullanılır.

ABD ve Güney Kore istihbarat teşkilatlarından bir danışmana göre, Kimsuky’nin on yılı aşkın bir süredir tercih ettiği ilk erişim tekniği olan hedefli kimlik avından önce genellikle geniş bir araştırma ve titiz bir hazırlık gerçekleştirilir.

Bulgular aynı zamanda Lazarus Group’un Güney Kore’de şirketleri ihlal etmek ve kötü amaçlı yazılım dağıtmak için yaygın olarak kullanılan INISAFE CrossWeb EX, MagicLine4NX, TCO!Stream ve VestCert gibi yazılımlardaki güvenlik açıklarını aktif olarak kullanmasını takip ediyor.