SAP, SAP Netweaver sunucularını sıfır gün olarak hedefleyen son saldırılarda kullanılan ikinci bir güvenlik açığını ele almak için yamalar yayınladı.

Şirket, 12 Mayıs Pazartesi günü bu güvenlik kusuru (CVE-2025-42999) için güvenlik güncellemeleri yayınladı ve Nisan ayında sabitlenen SAP Netweaver Visual Composer’da başka bir kimlik doğrulanmamış dosya yükleme kusuru (CVE-2025-31324 olarak izlendi) içeren sıfır gün saldırılarını araştırırken keşfedildi.

Bir SAP sözcüsü BleepingComputer’a verdiği demeçte, “SAP, SAP Netweaver Visual Bester’deki güvenlik açıklarının farkında ve ele alıyor.” Dedi. “SAP NetWeaver’ı kullanan tüm müşterilerden kendilerini korumak için bu yamaları yüklemelerini istiyoruz. Güvenlik notları burada bulunabilir: 3594142 ve 3604119.”

Reliaquest ilk olarak Nisan ayında CVE-2025-31324’ü sıfır gün olarak kullanan saldırıları tespit etti ve tehdit aktörlerinin SAP netweaver’a yetkilendirilmemiş dosya yüklemeleri yoluyla müşterilerin sistemlerini ihlal ettikten sonra JSP web mermileri yüklediklerini bildirdi. Hacklenen örnekler tamamen yamalandı, bu da saldırganların sıfır gün istismarı kullandığını gösterdi.

Bu kötü niyetli etkinlik, saldırganların çevrimiçi olarak maruz kalmamış örneklere web kabuğu geri yüklediklerini gözlemleyen siber güvenlik firmaları Watchtowr ve Onapsis tarafından da doğrulandı. Forescout’un Vedere Labs, bu saldırıların bazılarını Chaya_004 olarak izlediği bir Çin tehdit oyuncusu ile ilişkilendirdi.

Onyphe CTO Patrice Auffret, Nisan ayı sonlarında BleepingComputer’a “20 Fortune 500/Global 500 şirketi gibi bir şey savunmasız olduğunu ve birçoğunun tehlikeye atıldığını” söyledi.

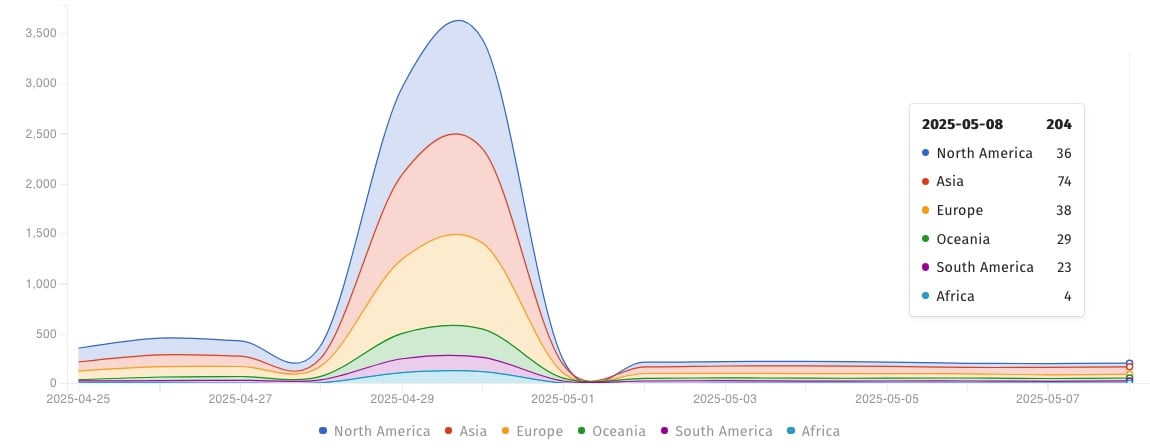

Shadowserver Foundation şimdi internette maruz kalan ve saldırılara karşı savunmasız 2040’dan fazla SAP NetWeaver sunucusunu izliyor.

Sıfır gün saldırılarında yeni kusur da sömürüldü

SAP, CVE-2025-42999’un vahşi doğada kullanıldığını doğrulamamış olsa da, onapsis CTO Juan Pablo Perez -chegoyen, BleepingComputer’a tehdit aktörlerinin Ocak ayından bu yana saldırılarda her iki güvenlik açıkına zincirlediğini söyledi.

“Mart 2025’te (Ocak 2025’te temel kanıtlarla başlayan) gözlemlediğimiz saldırılar, hem kimlik doğrulama eksikliğini (CVE-2025-31324) hem de güvensiz bir serileştirme (CVE-2025-42999),” Perez -chegoyen’e bükülme.

“Bu kombinasyon, saldırganların sistem üzerinde uzaktan ve herhangi bir ayrıcalık türü olmadan keyfi komutlar yürütmesine izin verdi. Bu artık risk temel olarak sadece SAP hedef sisteminde VisualComposerUser rolü olan kullanıcılar tarafından sömürülebilir bir güvenlik açığıdır.”

SAP yöneticilerinin netweaver örneklerini derhal yamaları ve mümkünse görsel besteci hizmetini devre dışı bırakmayı ve meta veri yükleyici hizmetlerine erişimi kısıtlamaları ve sunucularındaki şüpheli etkinlikleri izlemeleri önerilir.

Saldırılar başladığından beri CISA, CVE-2025-31324 Kusurunu bilinen sömürülen güvenlik açıkları kataloğuna ekledi ve federal ajanslara 20 Mayıs’a kadar sistemlerini güvence altına almalarını emretti.

Cisa, “Bu tür güvenlik açıkları, kötü niyetli siber aktörler için sık sık saldırı vektörleridir ve federal işletme için önemli riskler oluşturmaktadır.”

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.