Forescout Vedere Labs Güvenlik Araştırmacıları, SAP NetWeaver örneklerini etkileyen bir Çin tehdit oyuncusuna etkileyen maksimum ciddiyet kırılganlığını hedefleyen devam eden saldırıları bağladılar.

SAP, siber güvenlik şirketi Reliaquest’in ilk olarak saldırılarda hedeflenen savunmasızlığı tespit ettikten günler sonra, SAP Netweaver Visual Composer’da bu kimliği doğrulanmamış dosya yükleme güvenlik kusuru (CVE-2025-31324 olarak izlenen) ele almak için 24 Nisan’da bir acil durum yaması yayınladı.

Başarılı sömürü, kimlik doğrulanmamış saldırganların oturum açmadan kötü amaçlı dosyalar yüklemelerini sağlar, bu da uzaktan kod yürütme kazanmalarına ve potansiyel olarak tam sistem uzlaşmasına yol açar.

Reliaquest, SAP NetWeaver’daki yetkisiz dosya yüklemeleri yoluyla birden fazla müşteri sisteminin ihlal edildiğini, tehdit aktörlerinin kamu dizinlerine JSP web mermileri ve saldırılarının açıklama sonrası aşamasında Brute Ratel Red Team aracı yüklediğini bildirdi. Tahmin edilen SAP NetWeaver sunucuları tamamen yamalandı, bu da saldırganların sıfır gün istismarı kullandığını gösterdi.

Bu sömürü faaliyeti, saldırganların çevrimiçi olarak maruz kalan durumlarda web kabuğunu backdoors yüklediklerini doğrulayan WatchTowr ve Onapsis de dahil olmak üzere diğer siber güvenlik firmaları tarafından da doğrulandı.

Mantiant ayrıca CVE-2025-31324 sıfır gün saldırılarını en az Mart 2025 ortasına kadar uzatırken, Onapsis, Honeypot’un ilk olarak 20 Ocak’tan bu yana yakalandığını söylemek için orijinal raporunu 10 Şubat’ta başlamıştı.

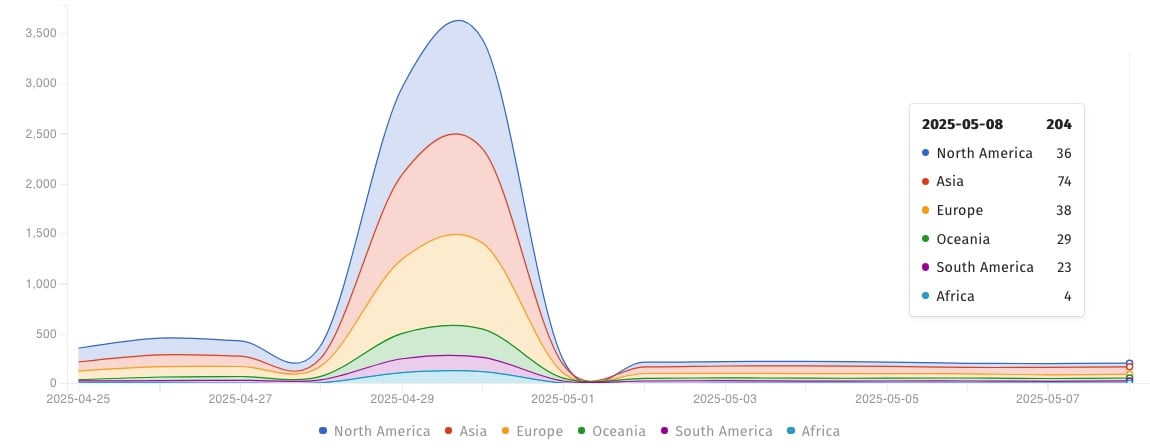

Shadowserver Foundation şimdi çevrimiçi olarak maruz kalan ve CVE-2025-31324 saldırılara karşı savunmasız 204 SAP NetWeaver sunucusunu izliyor.

Onyphe CTO Patrice Auffret ayrıca Nisan ayı sonlarında BleepingComputer’a “20 Fortune 500/Global 500 şirketi gibi bir şeylerin savunmasız olduğunu ve birçoğunun tehlikeye atıldığını” söyledi.

Çinli bilgisayar korsanlarına bağlı saldırılar

29 Nisan’daki daha yeni saldırılar, Forescout’un Vedere Labs tarafından Chaya_004 olarak izlenen bir Çin tehdit oyuncusu ile bağlantılı.

Bu saldırılar, birçoğu Çinli bulut sağlayıcılarına (örneğin Alibaba, Shenzhen Tencent, Huawei Cloud Service ve China Unicom) ait olan bulutflare taklit eden anormal kendi kendine imzalanmış sertifikalar kullanılarak IP adreslerinden başlatıldı.

Saldırgan ayrıca, Çince konuşan bir geliştirici tarafından geliştirilen web tabanlı bir ters kabuk (Supershell) de dahil olmak üzere ihlaller sırasında Çin dil araçlarını da kullandı.

Forescout, “Bu kırılganlığın aktif olarak kullanılması konusundaki araştırmamızın bir parçası olarak, şu anda chaya_004 olarak izlediğimiz bir Çin tehdit oyuncusuna ait kötü niyetli altyapı ortaya çıkardık -” dedi.

“Altyapı, genellikle Çinli bulut sağlayıcılarına dağıtılan Supershell Backroors’u barındıran bir sunucu ağı ve çoğu Çin kökenli çeşitli kalem test araçlarını içeriyor.”

SAP yöneticilerinin netweaver örneklerini hemen yamaları, meta veri yükleyici hizmetlerine erişimi kısıtlamaları, sunucularındaki şüpheli etkinlikleri izlemeleri ve mümkünse görsel besteci hizmetini devre dışı bırakmayı düşünmeleri tavsiye edilir.

CISA ayrıca, bir hafta önce bilinen sömürülen güvenlik açıkları kataloğuna CVE-2025-31324 güvenlik kusurunu ekledi ve ABD federal ajanslarına 20 Mayıs’a kadar sistemlerini bu saldırılara karşı güvence altına almalarını emretti.

Cisa, “Bu tür güvenlik açıkları, kötü niyetli siber aktörler için sık sık saldırı vektörleridir ve federal işletme için önemli riskler oluşturmaktadır.”

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.