Siber güvenlik analistleri, çeşitli olayların yaygın olarak konuşlandırılan kurumsal entegrasyon platformu olan SAP NetWeaver’ın aktif olarak sömürülmesini ortaya çıkardıktan sonra yüksek öncelikli bir uyarı yayınladılar.

Saldırganlar, web mermilerini dağıtmak için bildirilmemiş 0 günlük bir güvenlik açığından yararlandı, bu da onlara tamamen yamalı sistemlerde bile uzaktan komut yürütme özellikleri ve kalıcı arka kapı erişimi sağlar.

CVE Detayları

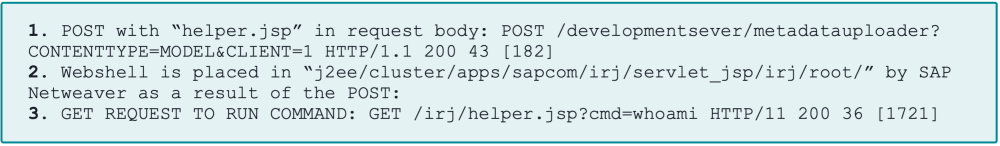

Meşru SAP uygulama yapılandırması için tasarlanmış bir özellik olan /geliştirme şirketi /MetaTaPloader uç noktası etrafında maruz kalır.

.png

)

Reliaquest müfettişleri, özel hazırlanmış posta istekleri aracılığıyla bu uç noktayı kötüye kullanarak halka açık dizinlere “JSP Webshells” yükleme saldırganlarını gözlemlediler.

Genellikle Helper.jsp veya cache.jsp gibi zararsız adlar olarak gizlenen yüklenen dosyalar, saldırganların basit GET istekleri aracılığıyla keyfi sistem komutlarını çalıştırmasına izin verdi.

Kritik bir soru ortaya çıkar: Bu, bilinen bir uzak dosya dahil etme (RFI) kusuruyla ilgili mi? CVE-2017-9844daha önce Java nesnesi serileştirme yoluyla uzaktan komut yürütmeye izin verdi? Yoksa tamamen yeni, bildirilmemiş bir güvenlik açığı mı?

Özellikle, birkaç kurban ortamı CVE-2017-9844 için en son yamalara sahipti, bu da açıklanmayan bir RFI sorununun varlığını gösterdi.

Bu belirsizlik, kuruluşların savunmalarını artırma aciliyetini önemli ölçüde artırır.

Erişim kazandıktan sonra, saldırganlar kendilerini daha da yerleştirmek için yetersiz sömürme sonrası teknikler kullandılar:

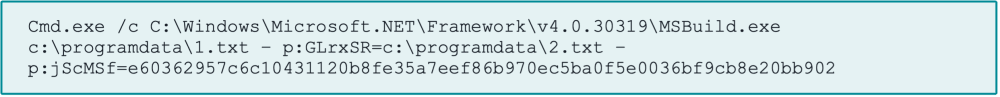

- Brute Ratel Framework: Gizli erişimi korumak, antivirüs/EDR’den kaçmak ve ayrıcalık artışını, kimlik bilgisi hasatını ve yanal hareketi sağlamak için kullanılan ticari bir komut ve kontrol (C2) araç seti.

- Cennetin Kapı Tekniği: Windows proses belleğini manipüle ederek, saldırganlar geleneksel algılamayı atlayarak 32 ve 64 bit ortamda kod yürütebildiler.

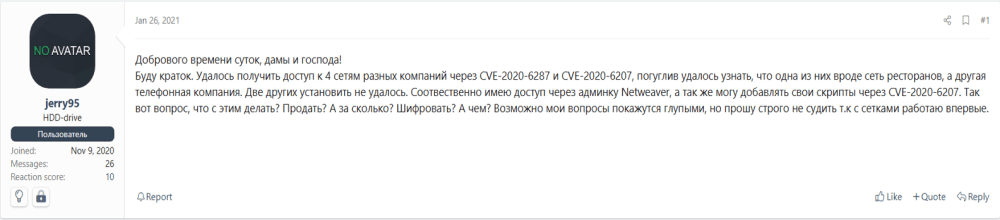

Müfettişler, bazı saldırganların ilk erişim brokerleri olarak faaliyet gösterebileceğine ve daha sonra tehlikeli SAP NetWeaver sistemlerine diğer siber suçlulara ayrıcalıklı erişim elde edebileceğine inanıyorlar.

SAP Netweaver devlet kurumlarında ve küresel işletmelerde yaygın olarak bulunurken, bu saldırılar veri hırsızlığı, iş kesintisi ve daha fazla sistemik uzlaşma riskini önemli ölçüde artırır.

Web kabuklarının ve sofistike C2 çerçevelerinin hızlı bir şekilde dağıtılması, sertleştirilmiş SAP altyapılarını bile hedefleyen yeni bir tehdit faaliyeti dalgasına işaret ediyor.

Savunma Önerileri

- Kullanımdan kaldırılmış bileşenleri devre dışı bırakın: Visual Composer aracını ve “Geliştirme” takma adını kapatın.

- Son nokta erişimini kısıtlayın: Güvenilir Yönetici IP’leri hariç / geliştirme şirketi / URL’sini engellemek için güvenlik duvarı kurallarını kullanın.

- Günlükleri merkezileştirin ve izleyin: Proaktif uyarı ve araştırma için tüm SAP NetWeaver günlüklerini bir SIEM’e iletin.

- Web Shells için İzci: Yetkisiz dosyalar için J2EE/CLUSTER/APPS/SAP.com/Irj/Servlet_JSP/Irj/Root/Dizini düzenli olarak inceleyin.

SAP resmi bir danışma veya yama yayınlayana kadar, bu 0 günlük sömürü eğilimine karşı korunmak için hızlı yanıt ve uyanık izleme kritik olmaya devam etmektedir.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!