Rapid7 Labs’taki siber güvenlik araştırmacıları, karmaşık yeni bir tehdidi ortaya çıkardı: Telegram kanallarında ve yer altı hacker forumlarında aktif olarak tanıtılan, hizmet olarak kötü amaçlı yazılım bilgi çalan SantaStealer.

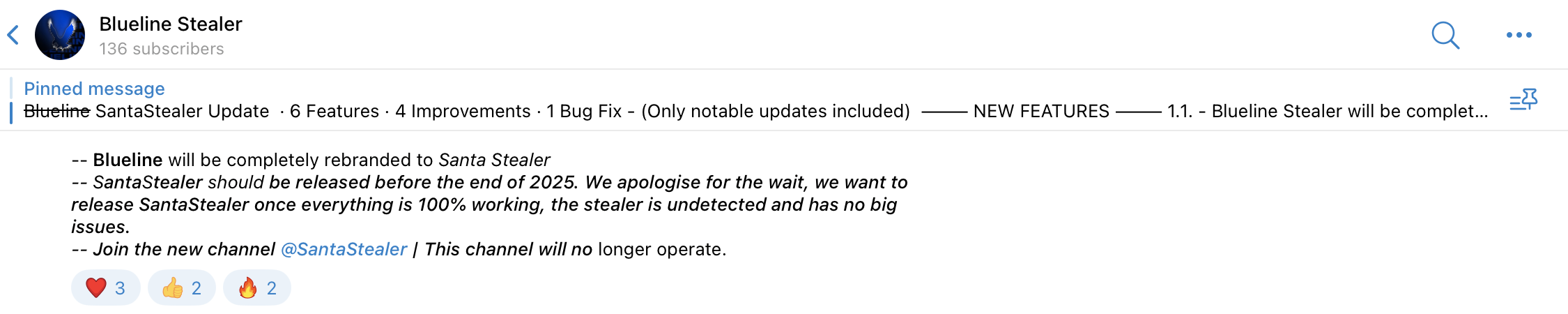

Kısa süre önce “BluelineStealer” olarak yeniden markalanan kötü amaçlı yazılımın 2025 yılı sonundan önce piyasaya sürülmesi planlanıyor ve tespit edilmekten kaçınmak için tamamen bellekte çalışırken hassas verileri sızdırma yeteneği nedeniyle dünya çapındaki kullanıcılar için büyüyen bir tehdit oluşturuyor.

SantaStealer, belgeler, kimlik bilgileri, kripto para cüzdanları ve çok sayıda uygulamadan gelen veriler dahil olmak üzere çok çeşitli hassas bilgileri toplamak ve sızdırmak için tasarlanmıştır.

Çalınan veriler sıkıştırılıp 10 MB’lık parçalara bölünüyor ve şifrelenmemiş HTTP bağlantıları üzerinden komuta ve kontrol sunucularına aktarılıyor.

Kötü amaçlı yazılım operatörleri, ürünlerini “tamamen tespit edilmediğini” iddia eden “özel bir C polimorfik motoru” ile “tamamen C dilinde yazılmış” olarak tanıtıyor, ancak Rapid7’nin analizi farklı bir tablo ortaya koyuyor.

Keşif, 2025 yılının Aralık ayının başlarında, Rapid7’nin, genellikle Raccoon hırsızı ailesiyle ilişkili genel bilgi hırsızlığı tespit kurallarını tetikleyen bir Windows yürütülebilir dosyasını tespit etmesiyle gerçekleşti.

Örneğin analizi, “payload_main”, “check_antivm” ve “browser_names” gibi açıklayıcı adlara sahip 500’den fazla dışa aktarılmış sembolün yanı sıra kimlik bilgisi çalma yeteneklerini gösteren çok sayıda şifrelenmemiş dize içeren 64 bitlik bir DLL ortaya çıkardı.

Teknik Mimari

Kötü amaçlı yazılım, 14 farklı özel modül içeren modüler, çok iş parçacıklı bir tasarım sergiliyor.

Bunlar, ortam değişkenlerini okumak ve ekran görüntüleri almak için genel modüllerin yanı sıra Telegram masaüstünü, Discord’u, Steam’i, tarayıcı uzantılarını, tarama geçmişlerini ve şifreleri hedefleyen özel modülleri içerir.

Chromium tabanlı tarayıcılar için SantaStealer, meşru tarayıcı süreçlerini ele geçirmek için doğrudan sistem çağrısı tabanlı yansıtıcı süreç oymasını kullanan ChromElevator projesine dayalı gibi görünen ek bir yürütülebilir dosya ekleyerek AppBound Şifrelemeyi atlamak için teknikler kullanır.

Kötü amaçlı yazılımda tanımlanan statik olarak bağlantılı kitaplıklar arasında JSON ayrıştırma için cJSON, zlib değiştirme kitaplığı olarak miniz ve SQLite veritabanlarıyla arayüz oluşturmak için sqlite3 yer alıyor.

SantaStealer, örneklere göre değişen çeşitli anti-analiz özellikleri içerir ve bu da devam eden bir gelişme olduğunu gösterir.

Bunlar, özel sürekli sağlama toplamları, şüpheli bilgisayar adları, sabit kodlu analiz ortamı dizinleri, sistem çalışma süresi doğrulaması ve zamana dayalı hata ayıklayıcı tespiti yoluyla engellenen süreçlerin kontrollerini içerir.

İlginç bir şekilde, kötü amaçlı yazılım, Bağımsız Devletler Topluluğu ülkeleri için isteğe bağlı bir kontrol içeriyor; burada GetKeyboardLayoutList API’sini kullanarak Rusça klavye düzenlerini algılıyor ve BDT hedeflerinden kaçınacak şekilde yapılandırılmışsa yürütmeyi sonlandırıyor.

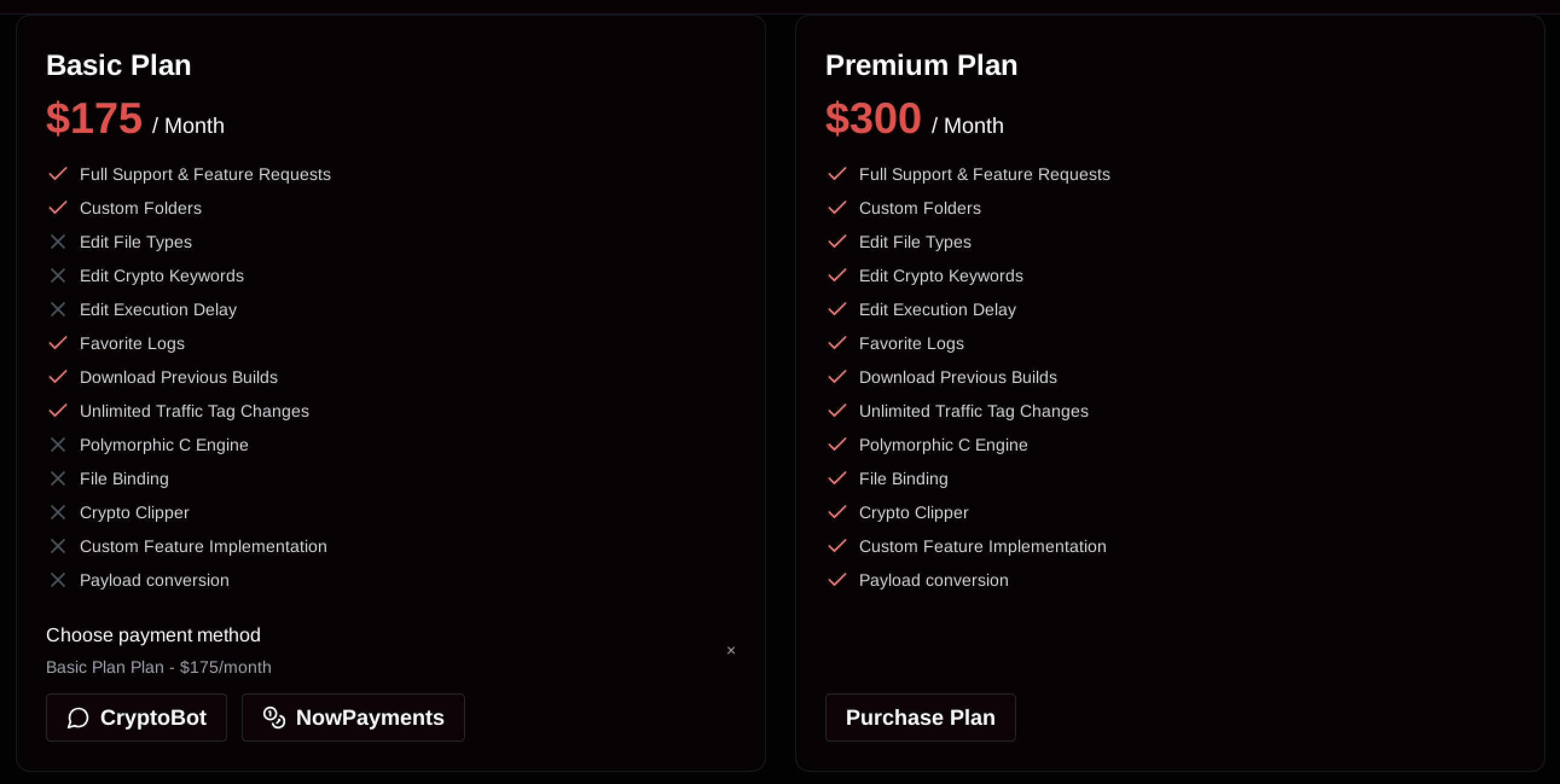

Fiyatlandırma ve Ticari Model

SantaStealer’ın arkasındaki tehdit aktörleri, kullanıcıların hesap kaydedebildiği, özellik listelerine, fiyatlandırma modellerine erişebildiği ve yapılandırma seçenekleri oluşturabildiği bir web paneli aracılığıyla erişilebilen karmaşık bir ortaklık programı yürütüyor.

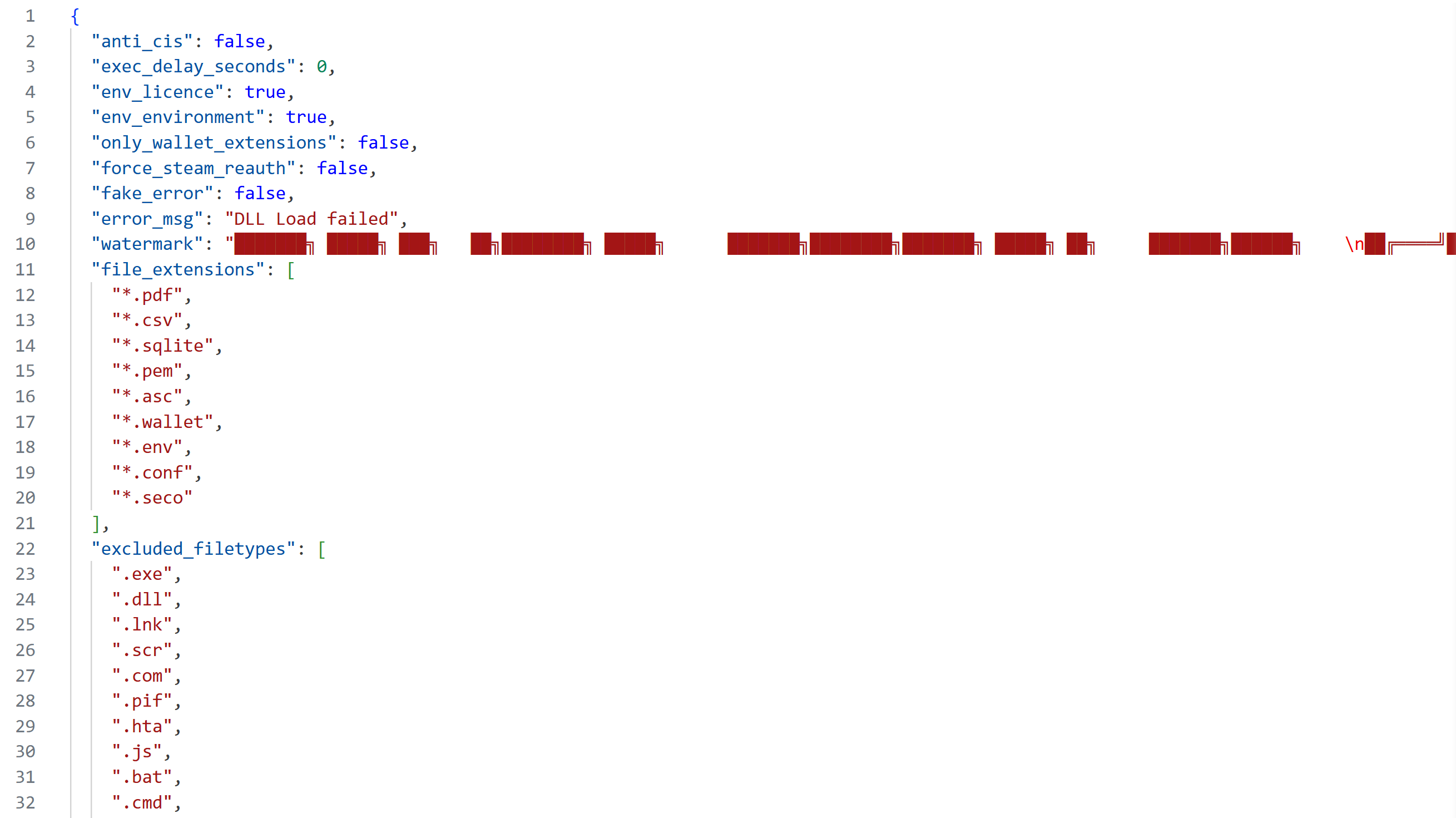

Kötü amaçlı yazılım yapılandırması, JSON kodlu veriler olarak depolanıyor ve üzerinde “SANTA STEALER” yazan Unicode görselli bir banner ve hırsızın Telegram kanalına bir bağlantıdan oluşuyor.

Temel varyantın fiyatı aylık 175 dolar, premium varyantın fiyatı ise aylık 300 dolardır.

Operatörler, anti-analiz teknikleri, antivirüs bypass’ları ve devlet kurumlarında ve kurumsal ağlarda dağıtım yetenekleri dahil olmak üzere iddialı yeteneklerin reklamını yapıyor.

Kötü amaçlı yazılım, hem Telegram’da hem de Rusça konuşulan Lolz hacker forumunda tanıtılıyor ve göstergeler, Sovyetler Birliği ülke kodu alan adlarının ve BDT hedefleme seçeneklerinin kullanımına dayalı olarak operatörlerin Rusya vatandaşlığını öne sürüyor.

SantaStealer operatörlerinin iddialarına rağmen Rapid7’nin analizi önemli operasyonel güvenlik hatalarını ortaya koyuyor.

Sızan örnekler, tam sembol adlarına ve şifrelenmemiş dizelere sahip, karmaşık olmayan kodlar içeriyor; bu da onları tespit edilemez olmaktan uzak ve analiz edilmesi nispeten kolay hale getiriyor.

Bu tür açık göstergelere sahip bu geliştirme yapılarının zamanından önce sızdırılması, kötü amaçlı yazılımın etkinliğini önemli ölçüde zayıflatabilecek zayıf operasyonel güvenlik anlamına geliyor.

SantaStealer enfeksiyonlarına karşı korunmak için kullanıcılar, tanınmayan bağlantılara ve e-posta eklerine karşı dikkatli olmalı, sahte insan doğrulama istemlerinden veya komut yürütülmesini isteyen teknik destek talimatlarından kaçınmalı ve korsan yazılım, video oyunu hileleri veya doğrulanmamış eklentiler ve uzantılar gibi kaynaklardan doğrulanmamış kod çalıştırmaktan kaçınmalıdır.

Kuruluşlar, uç nokta tespit sistemlerinin, ortaya çıkan bu tehditle ilişkili mevcut risk göstergelerini tanıyacak şekilde güncellendiğinden emin olmalıdır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.