Son zamanlarda Santander ve Ticketmaster’ın ihlallerini iddia eden bir tehdit aktörü, bulut depolama şirketi Snowflake’te bir çalışanın hesabına girdikten sonra verileri çaldıklarını söyledi. Ancak Snowflake, son zamanlardaki ihlallerin güvenliği zayıf müşteri hesaplarından kaynaklandığını söyleyerek bu iddialara karşı çıkıyor.

Snowflake’in AI Veri bulut platformu, aralarında Adobe, AT&T, Capital One, Doordash, HP, Instacart, JetBlue, Kraft Heinz, Mastercard, Micron, NBC Universal, Nielsen, Novartis, Okta gibi dünya çapındaki en büyük şirketlerin de bulunduğu 9.437 müşteri tarafından kullanılıyor. , PepsiCo, Siemens, US Foods, Western Union, Yamaha ve diğerleri.

Siber güvenlik firması Hudson Rock’a göre tehdit aktörü, Snowflake’in bulut depolama hizmetlerini kullanarak Anheuser-Busch, State Farm, Mitsubishi, Progressive, Neiman Marcus, Allstate ve Advance Auto Parts gibi diğer yüksek profilli şirketlere de erişim elde ettiklerini iddia ediyor.

Bunu yapmak için, çalıntı kimlik bilgilerini kullanarak bir Snowflake çalışanının ServiceNow hesabında oturum açarak Okta’nın zorlu kimlik doğrulama sürecini atladıklarını söylüyorlar. Daha sonra Snowflake müşterilerine ait verileri sızdırmak için oturum belirteçleri oluşturabileceklerini iddia ediyorlar.

Hudson Rock, “Açıkça söylemek gerekirse, tek bir kimlik bilgisi, Snowflake’i kullanarak verilerini depolayan potansiyel olarak yüzlerce şirketin sızmasıyla sonuçlandı; tehdit aktörünün kendisi de 400 şirketin etkilendiğini öne sürdü.” dedi.

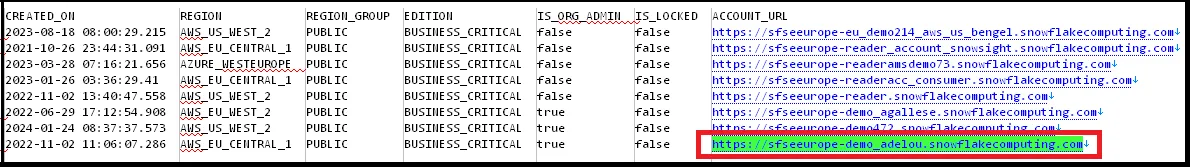

“[T]Tehdit aktörünün Hudson Rock’ın araştırmacılarıyla paylaştığı bilgiler, Snowflake sunucularına erişimlerinin derinliğini gösteriyor. Bu dosya, Snowflake’in Avrupa sunucularıyla ilgili 2.000’den fazla müşteri örneğini belgeliyor.”

Tehdit aktörü, çalınan verileri 20 milyon dolara geri satın alması için Snowflake’e şantaj yapmak istediklerini iddia etti ancak şirket, gasp girişimlerine yanıt vermedi.

Hudson Rock, Ekim ayında bir Snowflake çalışanına Lumma tipi bir Infostealer’ın bulaştığını ekledi. Kötü amaçlı yazılım, tehdit aktörü tarafından paylaşılan ve aşağıda yer alan ekran görüntüsünde görüldüğü gibi, Snowflake altyapısına yönelik kurumsal kimlik bilgilerini çaldı.

BleepingComputer, tehdit aktörünün bir çalışanın güvenliğinin ihlal edildiği yönündeki iddiaları hakkında Snowflake ile iletişime geçti ancak bir sözcü, şirketin “ekleyecek başka bir şeyi olmadığını” söyledi.

Santander ve Ticketmaster sözcüsü bugün erken saatlerde BleepingComputer ile iletişime geçtiğinde yorum yapmak için hemen müsait değildi.

BleepingComputer, hem Santander hem de Ticketmaster’ın Snowflake’in bulut depolama hizmetlerini kullandığını doğruladı.

Bu olaya veya diğer Snowflake veri hırsızlığı ihlallerine ilişkin herhangi bir bilginiz varsa, 646-961-3731 numaralı telefondan Signal aracılığıyla veya [email protected] adresinden bizimle gizli olarak iletişime geçebilirsiniz.

Snowflake müşteri hesaplarının hacklendiğini doğruladı

Snowflake, Hudson Rock’ın raporunu doğrulamadı, bunun yerine saldırganın bu ihlallerde müşteri hesaplarını tehlikeye attığını ve şirketin ürünlerindeki herhangi bir güvenlik açığından veya yanlış yapılandırmadan yararlanmadığını belirtti.

Bulut depolama sağlayıcısı ayrıca Cuma günü müşterilerini, bazı hesaplarını hedef alan saldırılarda “artışı” araştırdığı konusunda uyardı; Snowflake CISO Brad Jones ise bazı müşteri hesaplarının 23 Mayıs’ta ele geçirildiğini ekledi.

“23 Mayıs 2024’te belirli müşteri hesaplarına yetkisiz erişim olasılığı bulunduğunun farkına vardık. Araştırmamız sırasında, Nisan 2024’ün ortasından itibaren, yetkisiz erişimle ilgili olduğuna inandığımız bir dizi IP adresi ve şüpheli istemciden gelen tehdit faaliyetlerinde artış gözlemledik.” dedi Jones.

“Şu ana kadar bu etkinliğin Snowflake ürünü içindeki herhangi bir güvenlik açığından, yanlış yapılandırmadan veya kötü amaçlı etkinlikten kaynaklandığına inanmıyoruz. Devam eden araştırmamız boyunca, etkilenmiş olabileceğine inandığımız sınırlı sayıda müşteriyi derhal bilgilendirdik. “

Jones, Snowflake’in tüm müşterilerini saldırılardan haberdar ettiğini ve onlardan çok faktörlü kimlik doğrulamayı (MFA) etkinleştirerek hesaplarını ve verilerini güvence altına almalarını istediğini söyledi.

Şirket ayrıca, Tehlike Göstergelerini (IoC’ler), araştırma sorgularını ve potansiyel olarak etkilenen müşterilerin hesaplarını nasıl güvence altına alabilecekleri konusunda tavsiyeleri içeren bir güvenlik bülteni yayınladı.

IOC’lerden biri, tehdit aktörlerinin Snowflake’in veritabanlarından veri sızdırmak için ‘RapeFlake’ adlı özel bir araç oluşturduğunu belirtiyor.

Bir diğeri, tehdit aktörlerinin DBeaver Ultimate veri yönetimi araçlarını kullanarak veritabanlarına bağlandığını ve ‘DBeaver_DBeaverUltimate’ kullanıcı aracısından gelen istemci bağlantılarını gösteren günlükleri gösterdi.