Askeri temalı belgeleri yem olarak kullanarak Rus ve Belarus askeri personelini tehlikeye atmayı amaçlayan bir hedef odaklı kimlik avı kampanyası, Cyble ve Seqrite güvenlik araştırmacıları tarafından işaretlendi.

Kampanyanın amacı, hedeflerin PDF kılığına giren bubi tuzaklı bir LNK dosyasını indirip açmasını sağlamak ve sonuçta sistemin tamamen tehlikeye atılmasına yol açmaktır.

Hedef odaklı kimlik avı kampanyası

Cyble Research ve Intelligence Labs (CRIL) tarafından Ekim 2025’te tespit edilen kampanya, zip Archive Masquerading’i “тлгг на нбтие перепоготовку.pdf.LNK” (TLG for Departure to Retraining.pdf) başlıklı askeri bir belge gibi hava koşullarına dayanıklı hale getiriyordu.

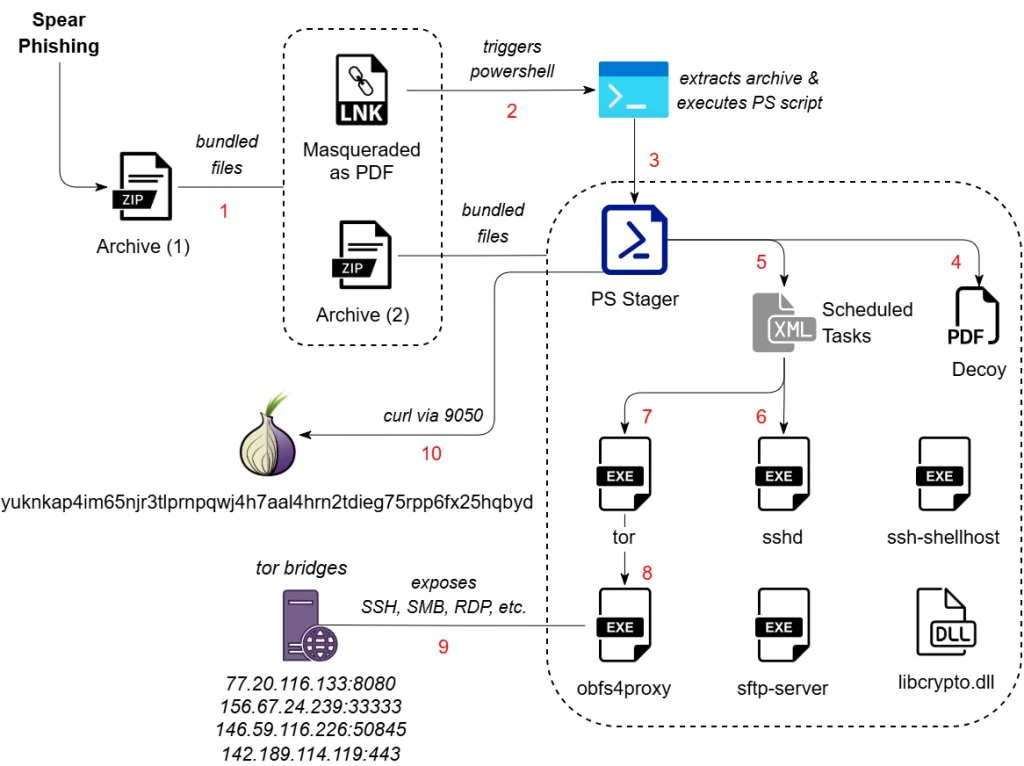

LNK (Windows kısayolu) dosyası PowerShell’i başlatır ve bir komut dosyasını çalıştırır; bu, yalnızca komut dosyasının kendisini bir korumalı alan/otomatik analiz ortamında çalıştığını algılaması durumunda zamanından önce sonlandırılacak olan bir içerik çıkarma ve yürütme zincirini başlatır.

Değilse, tuzak PDF’nin açılmasını tetikleyecek ve arka planda:

- Zamanlanmış bir görev mekanizması aracılığıyla kalıcılık sağlar

- Localhost’a (127.0.0.1) bağlı 20321 numaralı bağlantı noktasını dinleyen ve yalnızca RSA anahtar tabanlı kimlik doğrulama yoluyla (yani yalnızca ilgili özel anahtara sahip olan tehdit aktörü tarafından) kullanılabilen bir SSH hizmeti oluşturmak üzere yapılandırılmış meşru bir Windows için OpenSSH ikili programını çalıştırır.

- Bir Tor gizli hizmeti (.onion adresi) oluşturur ve birden fazla kritik Windows hizmeti (RDP, SFTP, SMB) için bağlantı noktası yönlendirme uygular; böylece tehdit aktörü tam etkileşimli masaüstü erişimine sahip olabilir, belgelere sızabilir veya ek kötü amaçlı yazılım dağıtabilir ve yanal hareket deneyebilir

Seqrite Labs, bir Rus askeri birliğinin komutan vekili tarafından Rusya Hava Kuvvetleri Komutanı’na (VDV) gönderilen bir mektubu yem olarak kullanarak aynı kampanyanın başka bir “uçunu” ortaya çıkardı: “Ish №6626 Askeri pozisyona atanma adaylığı.pdf.lnk” (Ref. No. 6626 Askeri pozisyona atanma adaylığı.pdf.lnk).

Enfeksiyon zinciri (Kaynak: Seqrite Labs)

Bu saldırı kampanyasını kim başlattı?

Kampanyanın hedefleri, Rusya Hava Kuvvetleri ve Belarus Özel Kuvvetlerinde İHA (drone) operasyonlarında uzmanlaşmış askeri personeldi.

Cyble araştırmacıları, bu kampanyanın Ukrayna hedeflerinden taviz vermeyi amaçlayan ve Rus Kum Solucanı ekibine güvenle bağlanan önceki kampanyayla benzerliklerine dikkat çekti, ancak kampanyayı bu aşamada bağlayamayacaklarını söyledi.

Seqrite araştırmacıları, Rusya bağlantılı APT44 (Sandworm) ve APT28’in daha önce Onion alanıyla iletişim kurmak için Tor kullandığının gözlemlendiğini, ancak bu kampanyada saldırganların takılabilir aktarım ve SSHD için özel yapılandırmalar kullandığını ve Rus ve Belarus hedeflerini hedef aldığını belirtti.

“Benzer hedeflemenin Ukrayna yanlısı APT’ler Angry Likho (Yapışkan Kurtadam) ve Awaken Likho (Çekirdek Kurtadam) tarafından da gerçekleştirildiği gözlemlendi, ancak [this latest campaign] şimdilik atıf yapılmadı” diye tamamladılar.

![]()

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmamak için son dakika haber e-posta uyarımıza abone olun. Buradan abone olun!

![]()