Tehdit aktörleri, kötü amaçlı yazılımları iletmek ve kimlik avı planlarıyla saldırılar gerçekleştirmek amacıyla sıklıkla silahlandırılmış PDF dosyalarından yararlanır.

Bu PDF’ler, PDF okuyucularındaki güvenlik açıklarından yararlanan gömülü kötü amaçlı kodlar, bağlantılar ve komut dosyaları içerebilir ve bu da onları geleneksel güvenlik önlemlerinden kaçınmak için tercih edilen bir yöntem haline getirir.

Kaspersky Lab araştırmacıları yakın zamanda SambaSpy’ın silahlandırılmış PDF dosyalarıyla Windows kullanıcılarına aktif olarak saldırdığını keşfetti.

SambaSpy Windows Kullanıcılarına Saldırıyor

Mayıs 2024’te siber güvenlik araştırmacıları, öncelikli olarak İtalyan kullanıcıları hedef alan, oldukça hedefli bir kötü amaçlı yazılım saldırısını ortaya çıkardı.

Bu kampanya, karmaşık bir enfeksiyon zinciri kullanıyor ve bu zincir, meşru bir “İtalyan emlak şirketinden” geldiği iddia edilen kimlik avı e-postalarıyla başlıyor.

Uyumluluğun Kodunu Çözme: CISO’ların Bilmesi Gerekenler – Ücretsiz Web Seminerine Katılın

Bu e-postalar, kurbanları meşru siteler (“FattureInCloud”) ve “ngrok” kullanan kötü amaçlı sunucular gibi birden fazla aşamada yönlendiren bağlantılar içeriyordu.

Tehdit aktörleri, yalnızca belirli tarayıcıları (Edge, Firefox ve Chrome) kullanan İtalyanca kullanıcıların enfekte olduğundan emin olmak için çeşitli noktalarda sıkı kontroller uyguladı.

Son yük, “SambaSpy” adı verilen Java tabanlı bir RAT’tır ve MediaFire’da barındırılan bir JAR dosyası aracılığıyla iletilmiştir.

SambaSpy, Zelix KlassMaster kullanılarak gizlenir ve aşağıda bahsettiğimiz çok çeşitli kötü amaçlı yetenekler sunar:

- Dosya sistemi manipülasyonu

- Süreç yönetimi

- Keylogging (JNativeHook kullanarak)

- Panoya kontrol

- Web kamerası erişimi

- Ekran görüntüsü

- Uzak masaüstü işlevselliği

- Tarayıcı kimlik bilgisi hırsızlığı (Chrome, Edge, Opera, Brave, Iridium ve Vivaldi’yi hedef alıyor)

- Çalışma zamanında ek eklentileri yükleme yeteneği

Bunun yanı sıra, RAT tespit edilmekten kaçınmak için anti-VM teknikleri uyguladı ve dinamik eklenti yüklemesi için Java’nın URLClassLoader’ından faydalandı.

Bu kampanyanın odak noktası ve teknik gelişmişliği, hedefli siber saldırılarda gelişen bir eğilimi vurguluyor.

Kötü niyetli aktör, İtalyan kapsamını ve parametrelerini tespit etmek için dil kontrolleri de dahil olmak üzere birden fazla enfeksiyon aşaması kullanarak karmaşık bir yaklaşım benimsedi.

Ayrıca kötü amaçlı yazılım yaymak için bir vektör görevi gören meşru bir faturayı da kullandılar.

Kampanyada, Brezilya Portekizcesi kod yorumları ve hata mesajları içeren özel bir indirici kullanıldı.

Burada tehdit aktörleri, karartma yöntemleri, kimlik avı e-posta içeriği ve komuta ve kontrol (C2) uç noktaları gibi stratejilerini sıklıkla değiştirdiler.

Bunun yanı sıra saldırganlar, altyapılarına ilişkin bilgi sağlayarak ikinci seviye alan adlarını sürekli olarak yeniden kullandılar.

Kaspersky, altyapının yeniden kullanılmasına ilişkin bu modelin, dil eserleri ve hedefleme stratejileriyle bir araya gelerek niteleme için değerli göstergeler sunduğunu ve kötü amaçlı yazılım tespit yeteneklerini geliştirdiğini belirtti.

Kampanya, Latin Amerikalı saldırganların dilsel açıdan benzer geçmişe sahip Avrupa ülkelerini hedef alma eğilimini gözler önüne seriyor.

Enfeksiyon zinciri boyunca çoklu dil doğrulama adımları uygulandı; bu da kurban seçimine odaklanmış bir yaklaşımın göstergesi.

Saldırganların ve taktiklerinin hızla değişen doğası, siber güvenlik araştırmacıları için bu tür gelişen tehditleri izleme ve azaltma konusunda zorluklar yaratıyor.

IoC’ler

e6be6bc2f8e27631a7bfd2e3f06494aa Malicious PDF

1ec21bd711b491ad47d5c2ef71ff1a10 Downloader

d153006e00884edf7d48b9fe05d83cb4 Dropper

0f3b46d496bbf47e8a2485f794132b48 SambaSpy

E-posta mesajlarına gömülü alan adları

officediraccoltaanabelacosta[.]net

belliniepecuniaimmobili[.]com

immobilibelliniepecunia[.]xyz

immobilibelliniepecunia[.]online

immobilibelliniepecunia[.]site

bpecuniaimmobili[.]online

bpecuniaimmobili[.]info

belliniepecuniaimmobilisrl[.]shop

belliniepecuniaimmobilisrl[.]online

belliniepecuniaimmobilisrl[.]xyz

belliniepecuniaimmobili.com[.]br

bpecuniaimmobili[.]xyz

immobilibelliniepecunia[.]shop

immobilibelliniepecunia[.]me

immobiliarebelliniepecunia[.]info

immobiliarebelliniepecunia[.]online

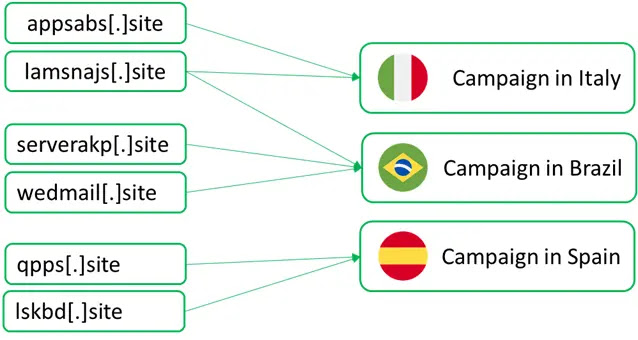

Kötü amaçlı yazılımları dağıtmak için kullanılan alan adları

lamsnajs[.]site

appsabs[.]site

qpps[.]site

lskbd[.]site

serverakp[.]site

wedmail[.]site66d68ce73c83226a.ngrok[.]app

hxxps://1drv[.]ms/b/s!AnMKZoF8QfODa92x201yr0GDysk?e=ZnX3Rm PDF hosted on OneDrive

hxxps://moduloj.lamsnajs[.]site/Modulo32.jpg URL embedded in downloader

Are You From SOC/DFIR Teams? - Try Advanced Malware and Phishing Analysis With ANY.RUN - 14-day free trial