Çin devleti destekli bilgisayar korsanlığı grubu Salt Typhoon’un, telekomünikasyon hizmet sağlayıcılarına yönelik saldırılarda yeni bir “GhostSpider” arka kapısını kullandığı gözlemlendi.

Arka kapı, Salt Typhoon’un dünya çapındaki kritik altyapılara ve devlet kurumlarına yönelik saldırılarını izleyen Trend Micro tarafından keşfedildi.

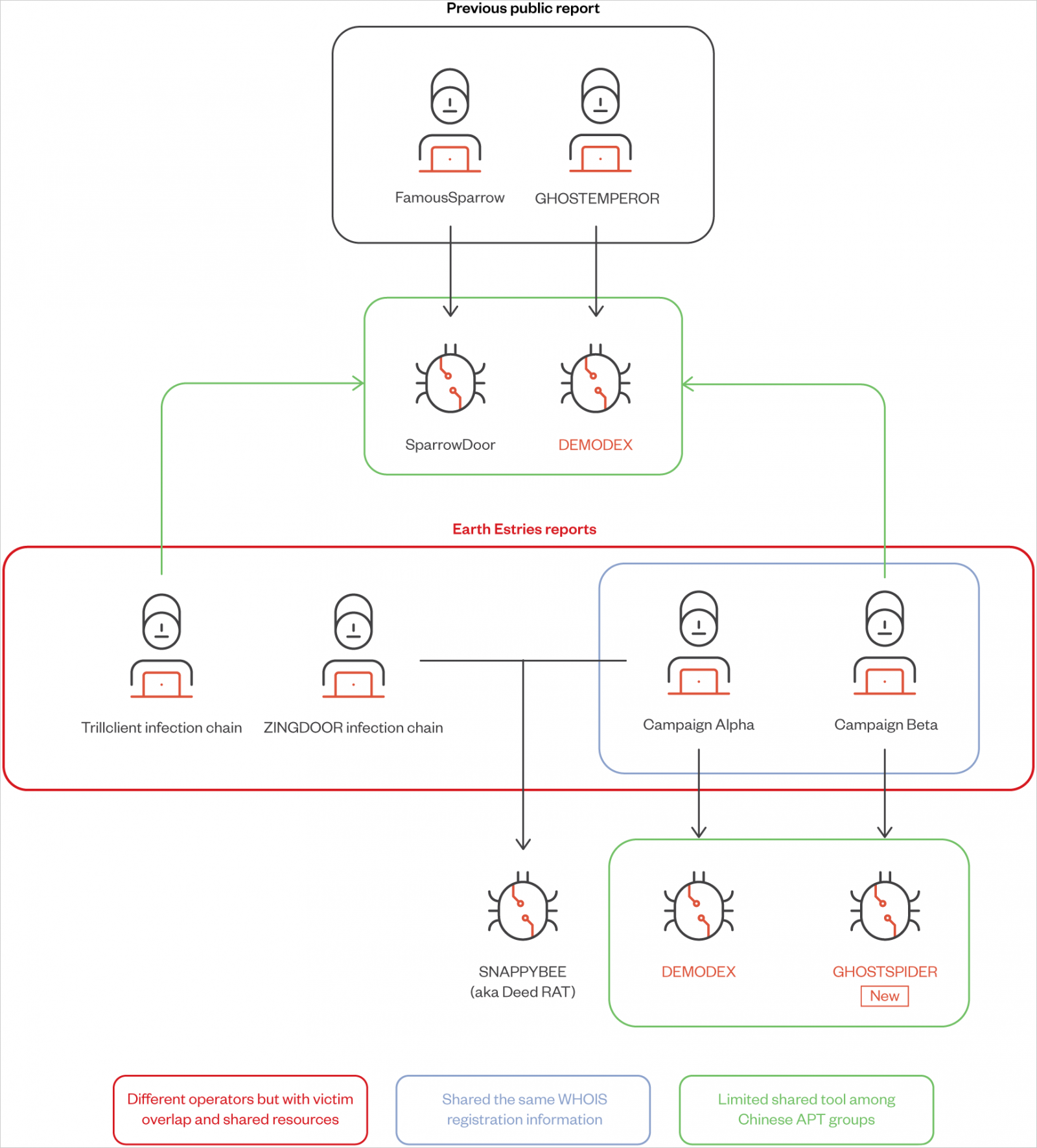

Trend Micro, GhostSpider’ın yanı sıra, tehdit grubunun ayrıca ‘Masol RAT’ adlı önceden belgelenmiş bir Linux arka kapısını, ‘Demodex’ adlı bir rootkit’i ve ‘SnappyBee’ adlı Çinli APT grupları arasında paylaşılan modüler bir arka kapı kullandığını keşfetti.

Kaynak: Trend Micro

Salt Typhoon’un küresel kampanyaları

Salt Typhoon (aka ‘Earth Estries’, ‘GhostEmperor’ veya ‘UNC2286’), en az 2019’dan beri aktif olan ve genellikle devlet kurumlarının ve telekomünikasyon şirketlerinin ihlallerine odaklanan gelişmiş bir bilgisayar korsanlığı grubudur.

Son zamanlarda ABD yetkilileri, aralarında Verizon, AT&T, Lumen Technologies ve T-Mobile’ın da bulunduğu ABD’deki telekomünikasyon hizmet sağlayıcılarına yönelik birçok başarılı ihlalin arkasında Salt Typhoon’un olduğunu doğruladı.

Daha sonra Salt Typhoon’un bazı ABD hükümet yetkililerinin özel iletişimlerine erişmeyi başardığı ve mahkemenin izin verdiği telefon dinleme talepleriyle ilgili bilgileri çaldığı da kabul edildi.

Bugün erken saatlerde Washington Post, ABD’deki yetkililerin çoğunluğu DC bölgesinde olmak üzere 150 mağdura Salt Typhoon’un iletişimlerinin mahremiyetini ihlal ettiğini bildirdiğini bildirdi.

Trend Micro’ya göre Salt Typhoon, ABD, Asya-Pasifik, Orta Doğu, Güney Afrika ve diğer bölgelerdeki telekomünikasyon, devlet kurumları, teknoloji, danışmanlık, kimya ve ulaşım sektörlerine saldırdı.

Güvenlik araştırmacıları en az yirmi Salt Typhoon vakasının, bazı durumlarda tedarikçileri de dahil olmak üzere kritik kuruluşların güvenliğini başarıyla ihlal ettiğini doğruladı.

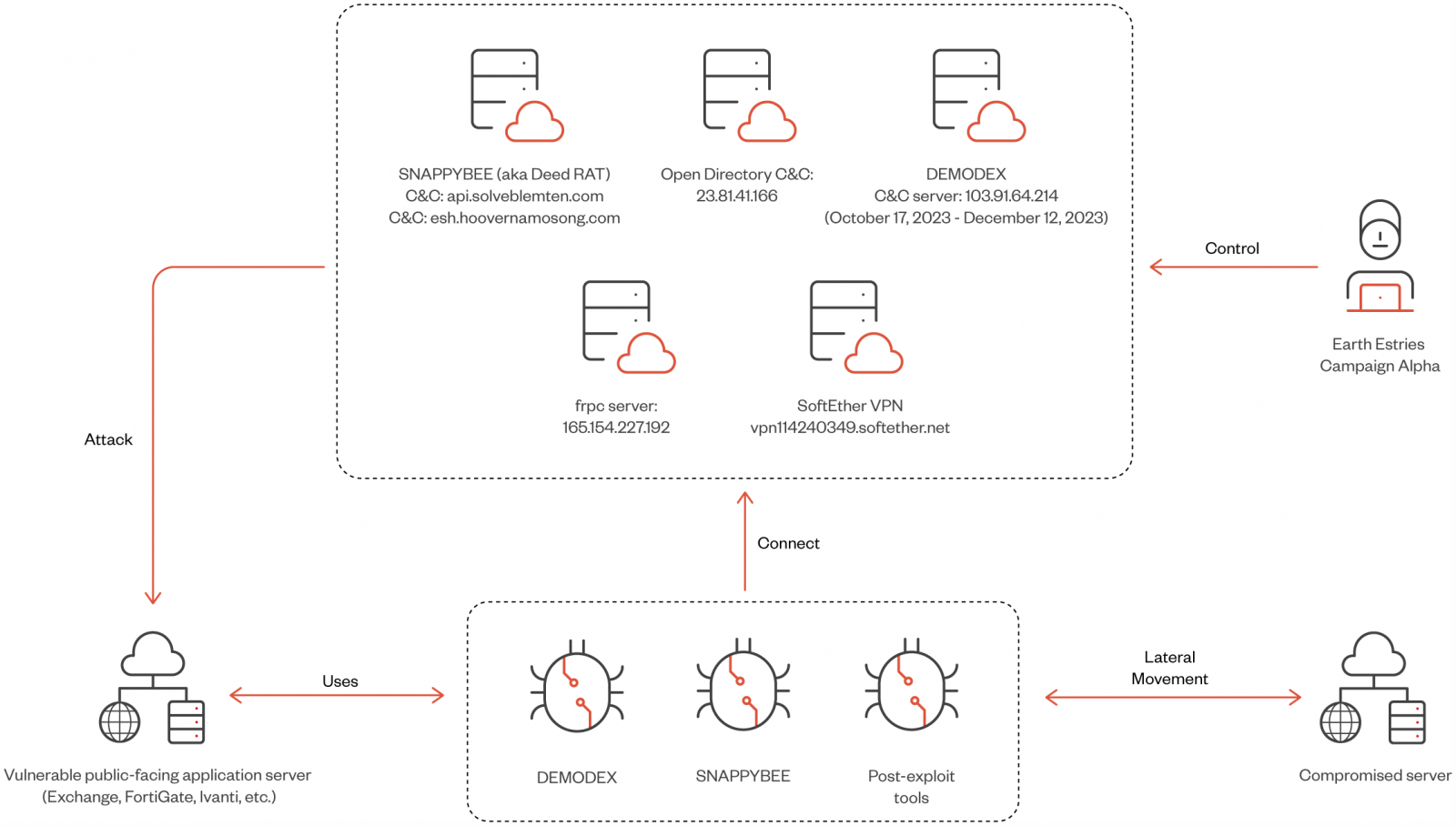

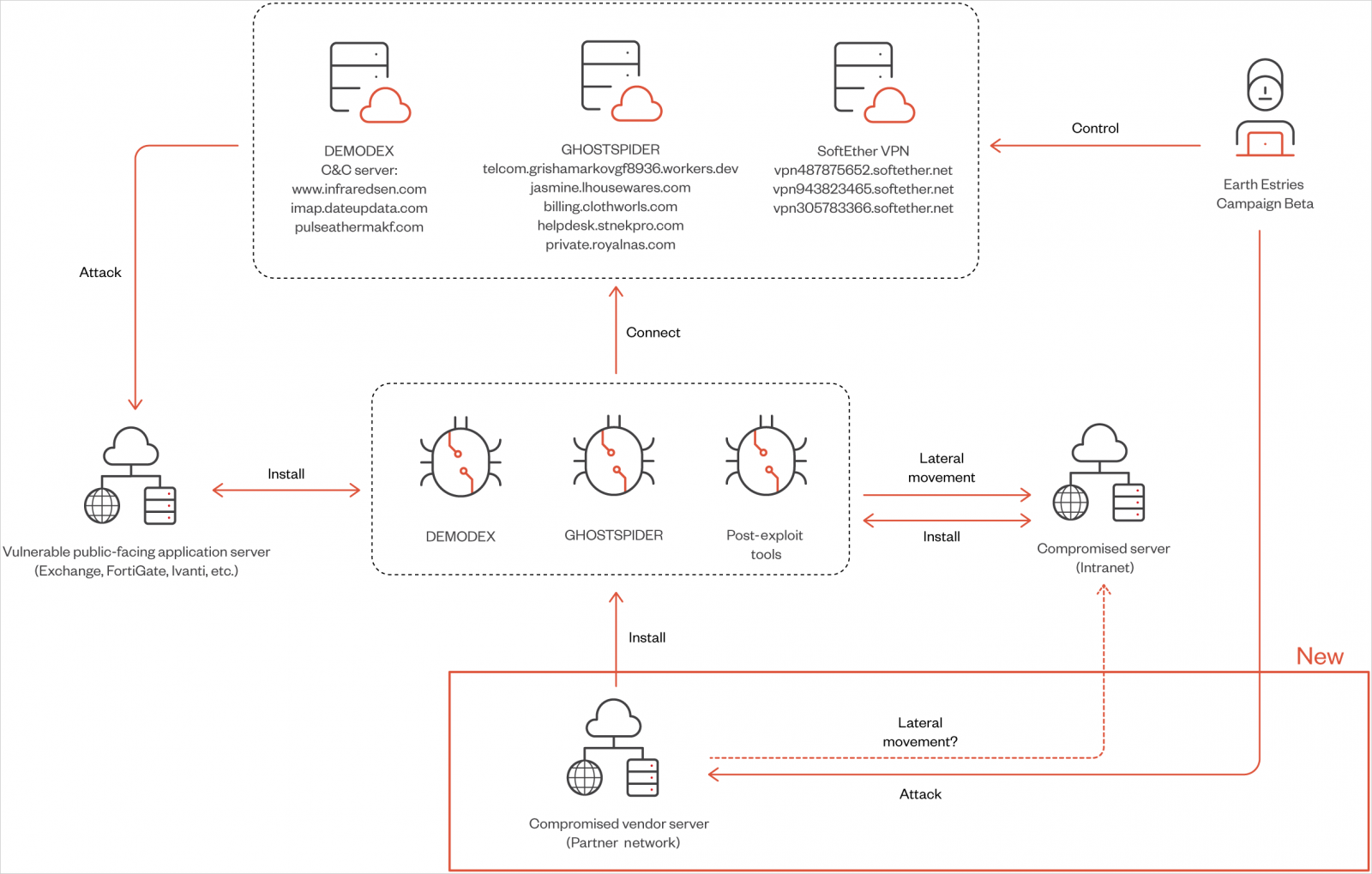

Raporda vurgulanan iki kampanya, Tayvan hükümetini ve Demodex ve SnappyBee kullanan kimyasal üreticilerini hedef alan ‘Alfa’ ve GhostSpider ve Demodex’i kullanan Güneydoğu Asya telekomünikasyon ve hükümet ağlarına karşı uzun vadeli bir casusluk olan ‘Beta’dır.

Kaynak: Trend Micro

İlk erişim, aşağıdaki kusurlara yönelik istismarlar kullanılarak, halka açık savunmasız uç noktaların istismar edilmesiyle sağlanır:

- CVE-2023-46805, CVE-2024-21887 (Ivanti Connect Güvenli VPN)

- CVE-2023-48788 (Fortinet FortiClient EMS)

- CVE-2022-3236 (Sophos Güvenlik Duvarı)

- CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 (Microsoft Exchange – ProxyLogon)

Salt Typhoon, uzlaşma sonrası aşamada istihbarat toplama ve yanal ağ hareketi için LOLbin araçlarını kullanıyor.

Kaynak: Trend Micro

GhostSpider ayrıntıları

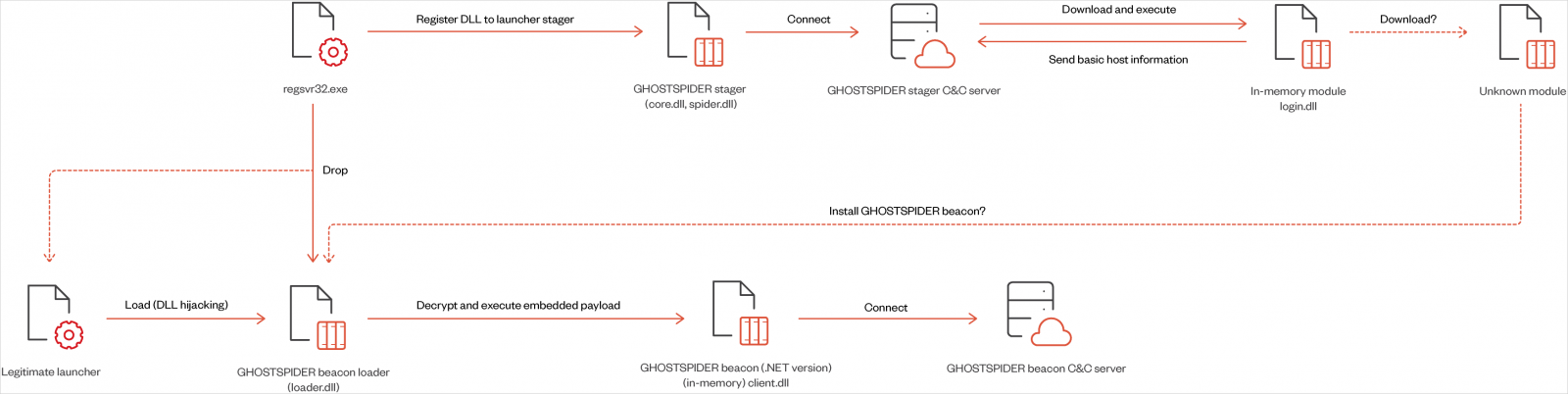

GhostSpider, yüksek düzeyde gizlilik gerektiren, şifreleme yoluyla elde edilen ve yalnızca bellekte bulunan uzun vadeli casusluk operasyonları için tasarlanmış modüler bir arka kapıdır.

DLL ele geçirme kullanılarak hedef sisteme yüklenir ve yasal ‘regsvr32.exe’ aracı aracılığıyla bir hizmet olarak kaydedilir; ikincil bir modül olan işaret yükleyici ise şifrelenmiş verileri doğrudan belleğe yükler.

GhostSpider, komuta ve kontrol (C2) sunucusundan alınan komutları, yasal trafiğe uyum sağlamak için HTTP üstbilgileri veya çerezler içine gizlenmiş olarak yürütür.

Arka kapı aşağıdaki komutları destekler:

- Yüklemek: Saldırganın kontrol ettiği belirli görevlerin yürütülmesi için belleğe kötü amaçlı bir modül yükler.

- Yaratmak: Yüklenen modülü, çalışması için gerekli kaynakları başlatarak etkinleştirir.

- Normal: Veri sızdırma veya sistem manipülasyonu gibi yüklenen modülün birincil işlevini yürütür.

- Kapalı: İzleri en aza indirmek ve sistem kaynaklarını serbest bırakmak için etkin modülü bellekten kaldırır.

- Güncelleme: Kötü amaçlı yazılımın iletişim aralıkları gibi davranışlarını gizli ve etkili kalacak şekilde ayarlar.

- Kalp atışı: Sistemin hala erişilebilir olduğunu doğrulamak için C&C sunucusuyla periyodik iletişimi sürdürür.

Bu komutların yapısı arka kapıya çok yönlülük kazandırır ve Salt Typhoon’un kurbanın ağına ve savunmasına bağlı olarak saldırısını gerektiği gibi ayarlamasına olanak tanır.

Kaynak: Trend Micro

Salt Typhoon tarafından kullanılan diğer araçlar

Salt Typhoon, GhostSpider’ın yanı sıra, uç cihazlardan bulut ortamlarına kadar uzanan karmaşık, çok aşamalı casusluk operasyonlarını yürütmelerine olanak tanıyan, diğer Çinli tehdit aktörleri arasında paylaşılan bir dizi özel araca güveniyor.

- SNAPPYBEE: Uzun vadeli erişim ve casusluk için kullanılan modüler arka kapı (Deed RAT olarak da bilinir). Veri sızdırma, sistem izleme ve saldırgan komutlarını yürütme gibi işlevleri destekler.

- MASOL Sıçan: Platformlar arası arka kapının başlangıçta Güneydoğu Asya hükümetlerini hedef aldığı belirlendi. Uzaktan erişime ve komut yürütmeye olanak tanıyan Linux sunucularına odaklanır.

- DEMODEX: Güvenliği ihlal edilmiş sistemlerde kalıcılığı korumak için kullanılan rootkit. Anti-analiz tekniklerinden yararlanır ve saldırganın uzun süre tespit edilmemesini sağlar.

- SerçeKapı: Yanal hareket ve C&C iletişimi kurmak için kullanılan, uzaktan erişim imkanı sağlayan arka kapı.

- KargaKapı: Casusluk için kullanılan, özellikle hükümet ve telekomünikasyon kuruluşlarını hedef alan, gizlilik ve veri sızıntısına odaklanan arka kapı.

- GölgePad: Çin APT grupları arasında paylaşılan, casusluk ve sistem kontrolü için kullanılan kötü amaçlı yazılım. Çeşitli kötü amaçlı eklentileri dağıtmak için modüler bir platform görevi görür.

- NeoReGeorg: Gizli iletişim kanalları oluşturmak için kullanılan, saldırganların ağ savunmalarını atlamasına ve güvenliği ihlal edilmiş sistemleri kontrol etmesine olanak tanıyan tünel açma aracı.

- frpc: C&C sunucularına güvenli bağlantılar oluşturmak, veri sızdırmayı ve uzaktan komut yürütmeyi mümkün kılmak için kullanılan açık kaynaklı ters proxy aracı.

- Kobalt Saldırısı: Saldırganlar tarafından yatay hareket, ayrıcalık yükseltme ve uzaktan kontrol için işaretler oluşturmak amacıyla kullanılan, ticari olarak temin edilebilen sızma testi aracı.

Sonuç olarak, Salt Typhoon’un cephaneliği geniştir; araştırmacıların görünürlüğü sınırlı olduğunda ilişkilendirmeyi karmaşık hale getirebilecek yaygın olarak kullanılan araçlar da dahil.

Trend Micro, Salt Typhoon’u Çin’in en agresif APT gruplarından biri olarak nitelendirerek, kuruluşları dikkatli olmaya ve çok katmanlı siber güvenlik savunmaları uygulamaya çağırıyor.