Salesforce bugün, gelişmiş güvenlik ihlallerini hızlı bir şekilde tespit etmek ve bunlara yanıt vermek için organizasyonları en iyi uygulamalar, günlük analiz teknikleri ve otomasyon iş akışlarıyla donatarak kapsamlı adli araştırma rehberini tanıttı.

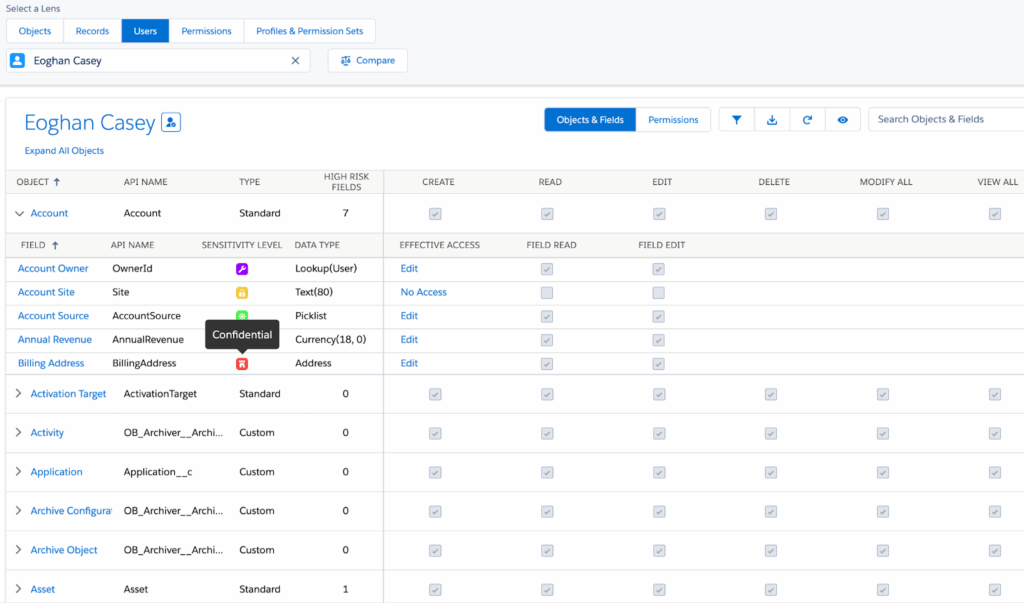

Saldırı zaman çizelgelerini yeniden yapılandırmak ve veri maruziyetini değerlendirmek için kılavuz üç temel bilgi kaynağını vurgular: etkinlik günlükleri, kullanıcı izinleri ve yedekleme verileri.

Key Takeaways

1. Salesforce’s new Forensic Investigation Guide outlines how to leverage Holistic log and backup use for incident reconstruction.

2. Granular API event details to pinpoint data exfiltration.

3. Real-time security policies for automated threat containment.

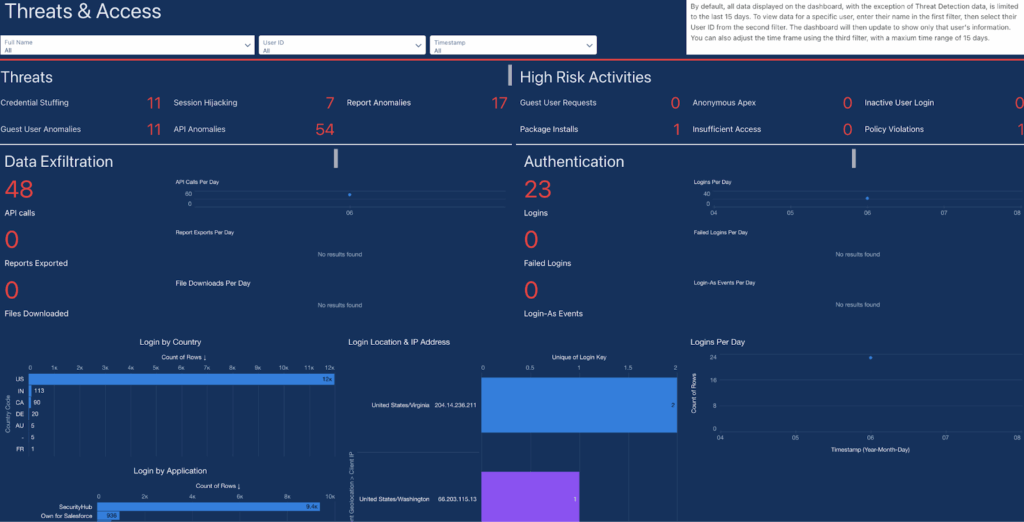

Yöneticiler, API çağrılarına gerçek zamanlı görünürlük için Shield olay izlemesini etkinleştirmeli, ihracat raporu ve dosya indirmeleri.

Kılavuz, üç etkinlik izleme kaynağını vurgular:

- Gerçek Zamanlı Olay İzleme (RTEM) – Anomalileri işaretlemek için istatistiksel ve makine öğrenme yöntemlerini kullanarak tehdit algılama uyarıları akışları

- Olay Günlüğü Nesneleri (ELO) -Yakın gerçek zamanlı sorgular için platform API’leri aracılığıyla düşük gecikmeli kayıtlar sunar

- Olay Günlüğü Dosyaları (ELF) – Tarihi analiz için CSV formatında kapsamlı günlükler sağlar

ELF.ReportExport, ELO.ReportEventLog ve Rtem.ReportEventsstream alanları karşılaştırarak, araştırmacılar tam olarak hangi kayıtlara ve alanlara erişildiğini belirleyebilir ve RTEM sorgulanan varlıklar ve oturum parametreleri hakkında en ayrıntılı bağlamı sağlayabilir.

İşlem Güvenliği Politikaları ile Otomatik Yanıt

Kılavuz ayrıca gerçek zamanlı karşı önlemleri yürürlüğe koymak için Geliştirilmiş İşlem Güvenliği Politikalarından (TSP) nasıl yararlanılacağını da detaylandırıyor.

Güvenlik ekipleri, hassas rapor indirmelerini otomatik olarak engellemek, çok faktörlü kimlik doğrulama zorluklarını tetiklemek veya iş akışı yoluyla olay vakaları oluşturmak için politika kurallarını tanımlayabilir. Örneğin, bir dijital deneyim portalında konuk kullanıcı anomali uyarısı bir TSP’yi etkinleştirebilir:

- Yetkisiz aurarequest olaylarını engeller

- Anında gevşek bir bildirim gönderir

- Sonraki herhangi bir veri erişimi için MFA gerektirir

Bu otomasyon, veri pessfiltrasyonu artmadan önce anormal API hacimleri veya beklenmedik dosya dışa aktarma gibi şüpheli eylemlerin durdurulmasını sağlar.

Profiller, izin setleri, paylaşım kuralları ve rol hiyerarşileri arasındaki en az ayrıcalık ilkesini izleyen kuruluşlar adli hazırlığı önemli ölçüde artıracaktır.

Kılavuz, yedekleme ve kurtarma kullanarak yedek anlık görüntülerin düzenli karşılaştırmalı analizini ve erken anomali tespiti için merkezi SIEM platformlarına sürekli günlük akışı önermektedir.

Salesforce Adli Araştırma Kılavuzu ile işletmeler artık kök salgılama analizini hızlandırmak, kesinti süresini en aza indirmek ve gelişen bulut yerli tehditler karşısında veri bütünlüğünü korumak için silahlandırılmıştır.

Bu hikayeyi ilginç bul! Daha fazla anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin.