Nitrojen, kötü amaçlı arama ağı reklamları aracılığıyla dağıtılan bir kampanyaya ve ilgili kötü amaçlı yazılımlara verilen addır. İmza hareketi, saldırganın komuta ve kontrol sunucusuna bağlanmak için Python ve DLL yandan yüklemeyi kullanmaktır.

Bu blog yazısında yakın tarihli bir Nitrojen kampanyasına ve özellikle de ilk yükün kurbanlara nasıl sunulduğuna bakıyoruz. Tehdit aktörleri, yüklerini, çoğu zaten kötü amaçlı PHP kabuk komut dosyalarıyla saldırıya uğramış, güvenliği ihlal edilmiş WordPress sitelerinde barındırmayı tercih ediyor gibi görünüyor.

Artan web tabanlı saldırılar bağlamında kötü amaçlı reklamcılık ve fidye yazılımı arasındaki bağlantıyı da inceliyoruz.

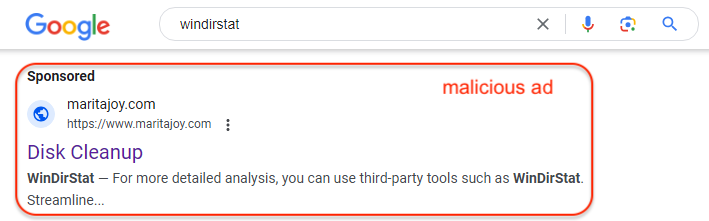

Kötü amaçlı reklamlar

Reklamlar, BT ve sistem yöneticileri tarafından kullanılan programlarla ilgili popüler arama terimleri için Google aramaları yoluyla görüntülenir. Reklamlar, geçmiş geçmişi olan ancak süresi dolmuş alan adlarına ekleniyor ve bu da tehdit aktörlerinin bunları kaydettirmesine ve alan adının yaşına bakmayı içeren belirli güvenlik kontrollerini atlamasına olanak tanıyor.

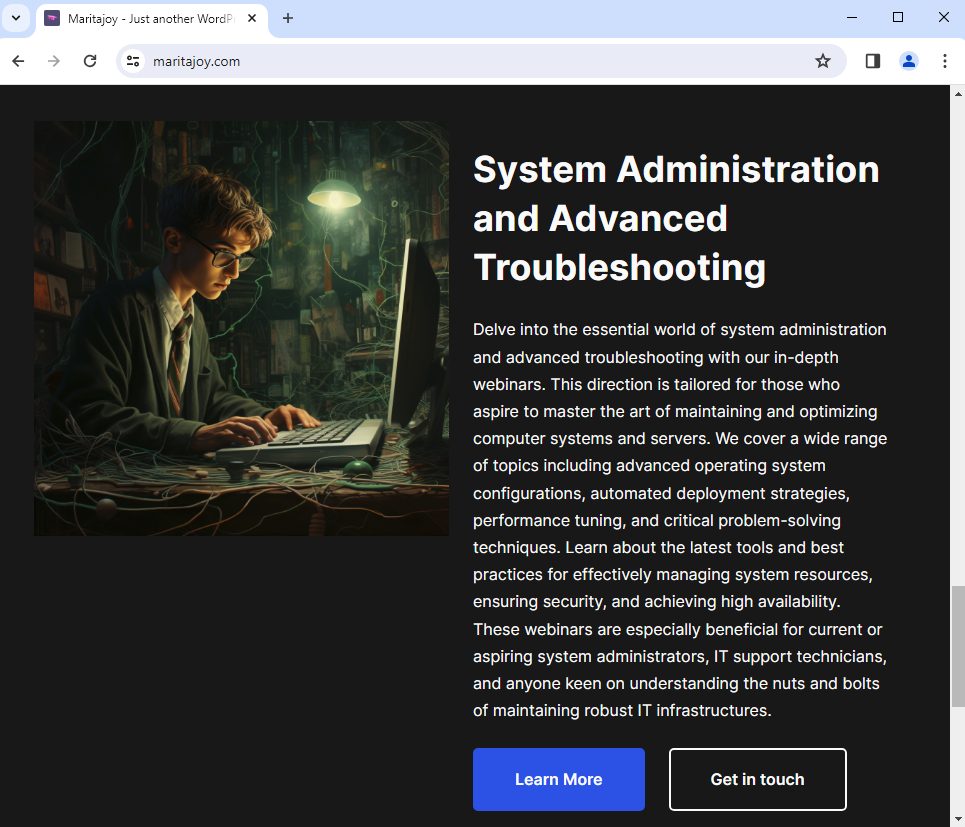

Reklama tıklandıktan sonraki ilk adım, ziyaretçilerin filtrelenmesinden oluşur. IP adresinizi veya diğer istemci tarafı ayarlarınızı beğenmezse sahte bir sayfa görüntüler. İçerik, Chat-GPT veya başka bir LLM aracılığıyla oluşturulmuş gibi görünüyor.

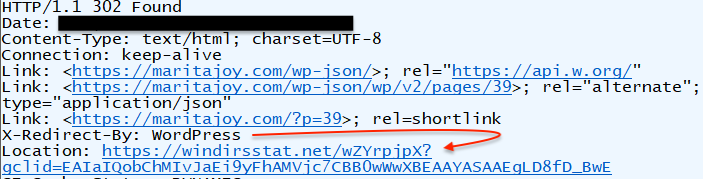

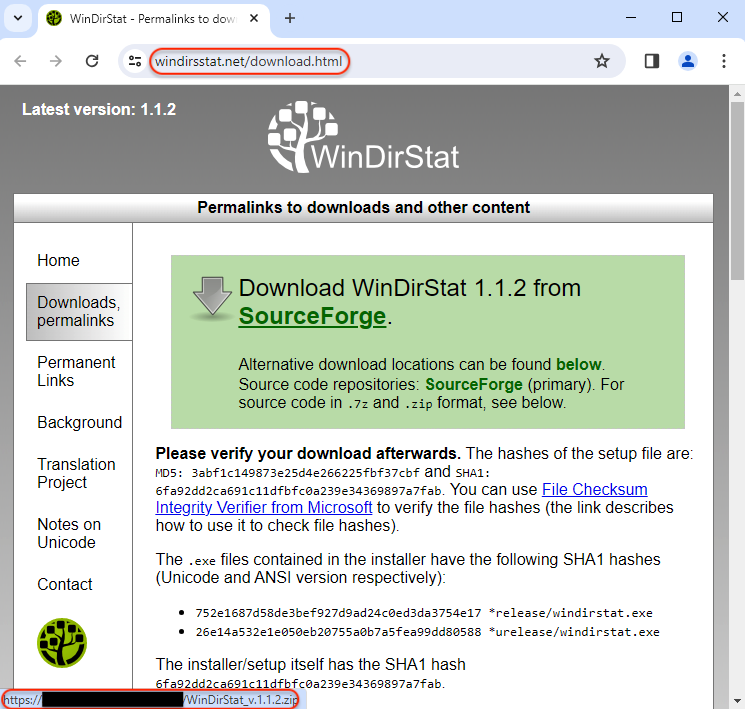

Gerçek kurbanlara bunun yerine windirsstat’taki tuzak siteye 302 yönlendirmesi sunulacak[.]açık:

Sayfa, başka bir yeri işaret eden indirme bağlantısı dışında gerçek web sitesiyle aynı görünecek şekilde tasarlanmıştır.

Güvenliği ihlal edilmiş siteler

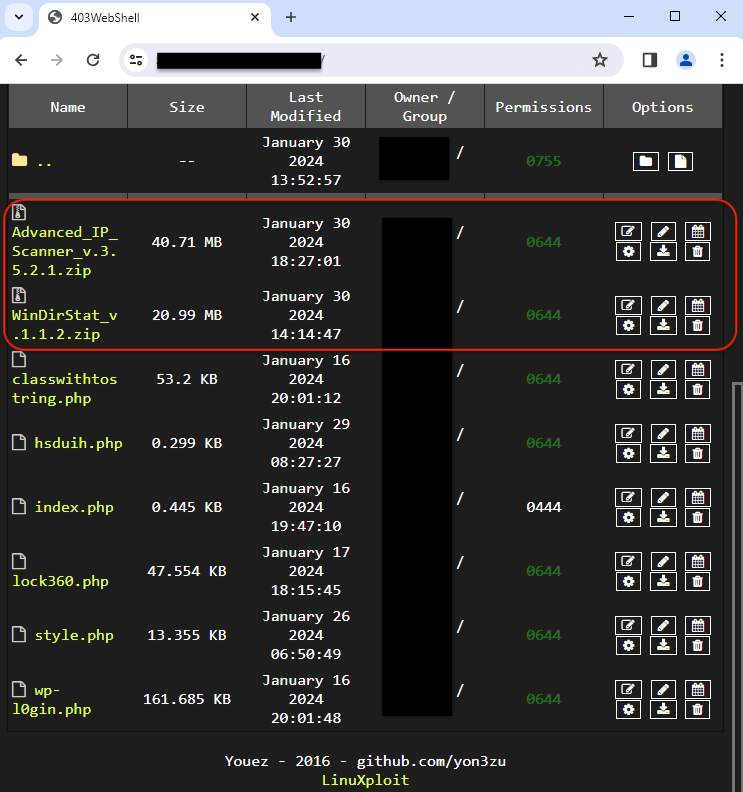

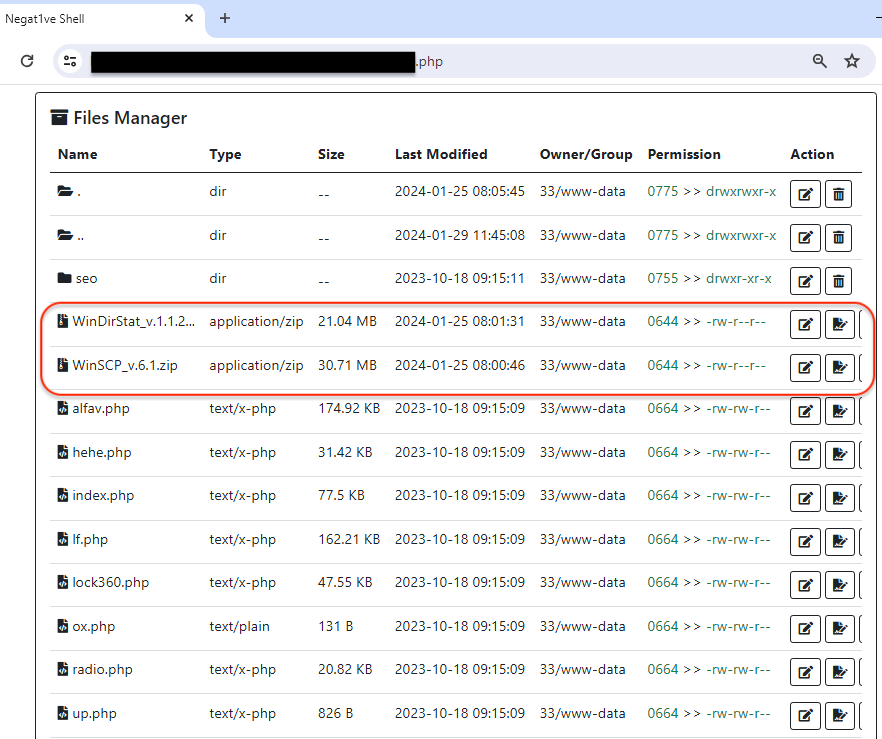

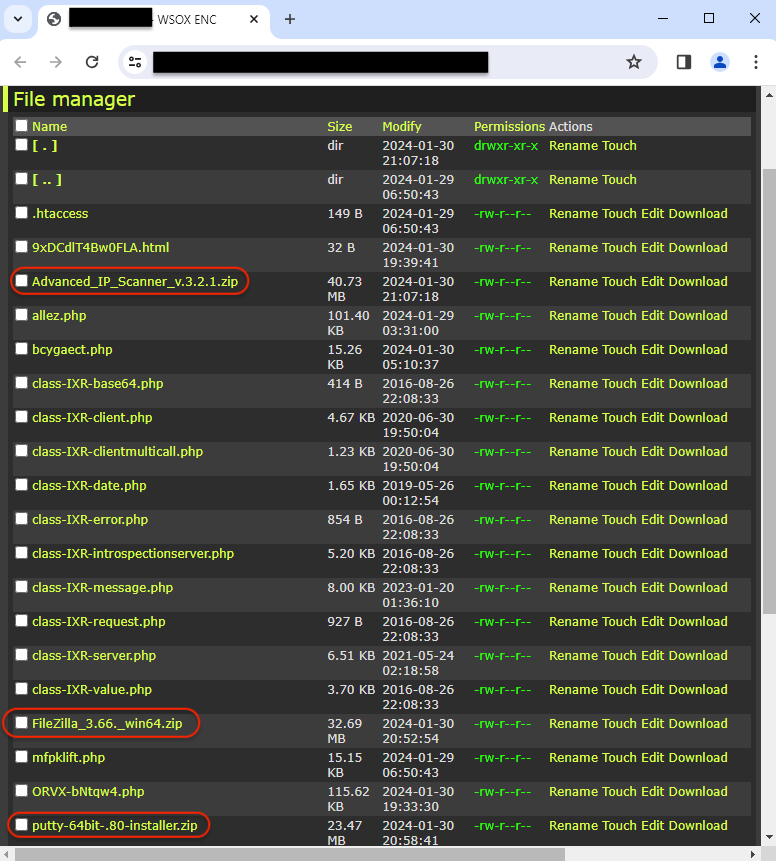

Tehdit aktörü, düzenli olarak dönüşümlü olarak kullandıkları kötü amaçlı yüklerini barındırmak için saldırıya uğramış bir dizi siteyi kullanıyor. Bu yeni bir teknik değil, ancak sahte yükleyicilerin çeşitli web kabuklarıyla birlikte yaşadığını görmek henüz tuhaf.

Aslında herkes dosyaları kolayca değiştirebilir, hatta silebilir. Burada sadece gözlemciyiz ve internette açık olan dosya yöneticilerine bakıyoruz.

Yük

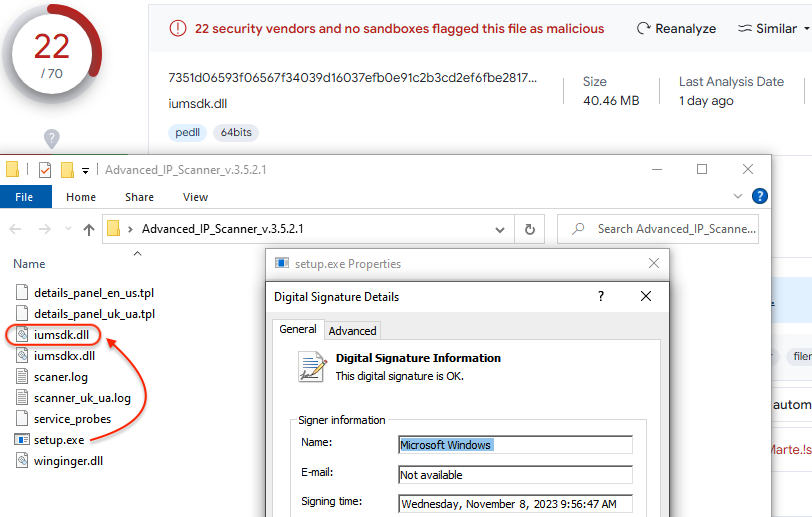

Nitrogen, yükünü başlatmak için imzalı bir yürütülebilir dosya aracılığıyla DLL yandan yüklemesini kullanır:

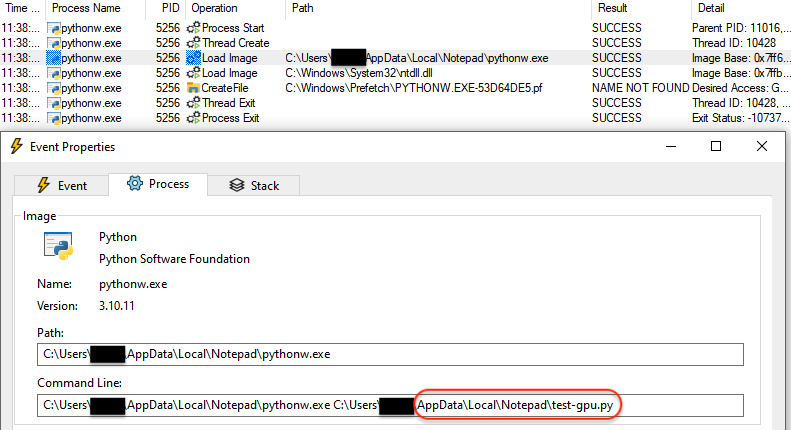

Daha sonra Python’u %appdata% altında yeni oluşturulan bir klasörden çalıştırmaya devam eder:

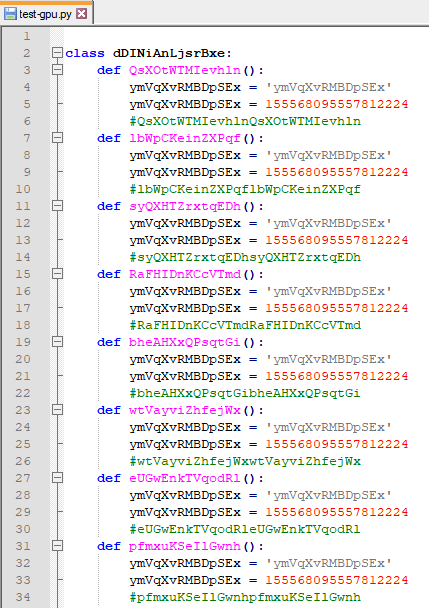

Yürüttüğü Python dosyası oldukça karmaşıktır:

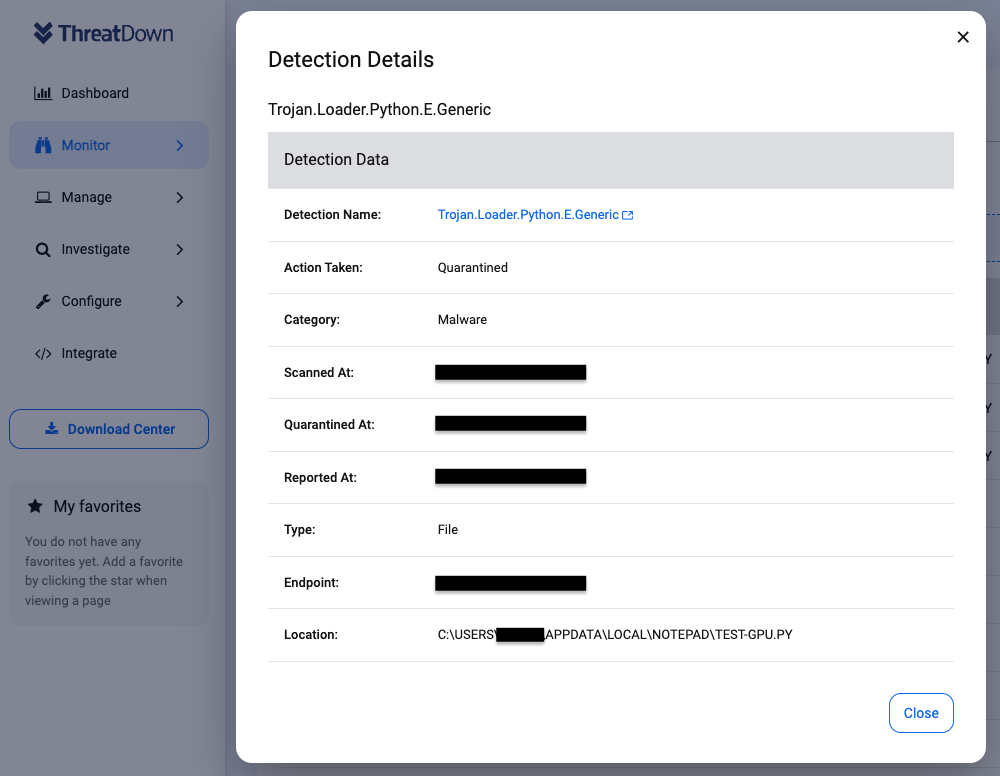

ThreatDown bu kötü amaçlı etkinliği algılayacak ve kötü amaçlı Python dosyasını karantinaya alacaktır:

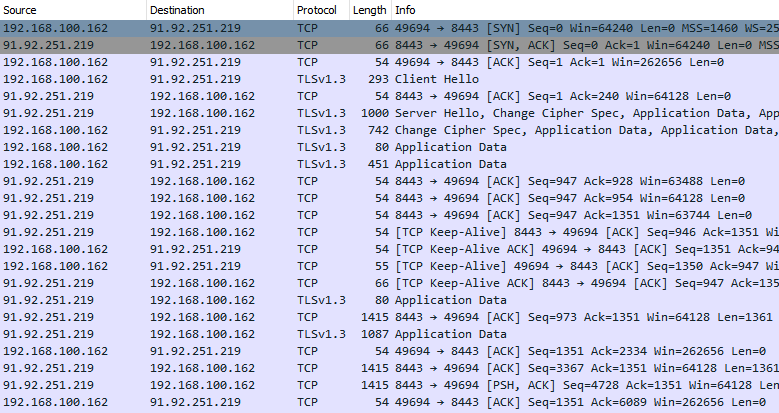

Bu adımda yükün engellenmesi çok önemlidir çünkü bu, aksi takdirde komut ve kontrol sunucusuyla (C2) iletişim kuracağı noktadır:

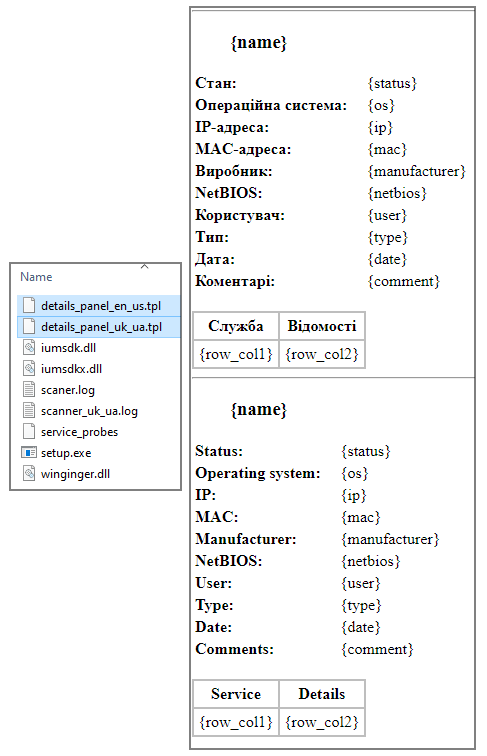

Nitrogen için son Zip yükleyicilerinde, muhtemelen kontrol panelleriyle ilgili iki dosya fark ettik. Bunlardan birinin Ukrayna dilinde olduğunu belirtmekte fayda var:

Kurbanlar daha ileri işlemler için saldırganların kontrol paneline eklenir. Tehdit aktörlerinin, kötü amaçlı yazılım korumalı alanları ve araştırmacılar tarafından oluşturulanlar gibi ilgi çekici olmayan girişleri kaldırmak için veritabanlarını temizlemeleri gerekecektir. Geriye kalan kurban daha sonra ek yükler başlatmadan önce daha fazla bilgi toplamak ve ağın güvenliğini aşmak için istismar sonrası araçları kullanacak uzmanlardan oluşan bir ekibe bölünebilir.

Ağları kötü amaçlı reklamlardan koruma

Nitrogen’i işletmeler için ciddi bir tehdit haline getiren şey, fidye yazılımıyla bilinen bağlantısıdır. Güvenliği ihlal edilmiş bir makineye erişim sağlayan tehdit aktörleri, fidye yazılımını (ALPHV/BlackCat) bırakmadan önce Sliver gibi rakip emülasyon çerçeve araçlarını kullanır.

Pek çok işletme, kötü amaçlı reklamlar konusunda yeterince korunmuyor. Bu genellikle uç noktalara yüklenen ve genellikle spam ve kimlik avı e-postalarına odaklanan araçlara ve güvenlik yazılımına yansır.

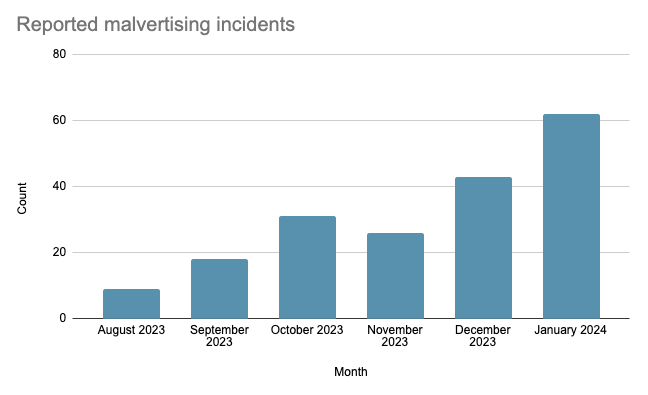

Tehdit aktörleri bunun farkındadır ve 2022’nin sonlarından bu yana kötü amaçlı yazılım dağıtım vektörü olarak çevrimiçi reklamları yoğun bir şekilde kullanıyorlar. Takip edilen olaylardan elde ettiğimiz kendi istatistiklerimize göre, 2023 yazından bu yana bildirilen olaylarda bir artış görüyoruz.

ThreatDown, web tabanlı ve kötü amaçlı yazılım engelleme özellikleri sayesinde ağlarınızı korur. Suçluların reklamlardan gelen trafiği yönlendirmek için kullandığı altyapıyı engelleyebilmek, kötü amaçlı yazılımların uç noktalara ulaşmasını önlemek açısından kritik öneme sahiptir.