Saldırganlar, WordPress için King Addons for Elementor eklentisindeki, kayıt işlemi sırasında yönetim izinleri almalarına olanak tanıyan, kritik önem derecesine sahip bir ayrıcalık yükseltme güvenlik açığından (CVE-2025–8489) yararlanıyor.

Tehdit faaliyeti, sorunun kamuya açıklanmasından sadece bir gün sonra, 31 Ekim’de başladı. Şimdiye kadar, WordPress web siteleri için güvenlik hizmetleri sağlayan Defiant’ın Wordfence güvenlik tarayıcısı, 48.400’den fazla istismar girişimini engelledi.

King Addons, WordPress siteleri için popüler bir görsel sayfa oluşturucu eklentisi olan Elementor için üçüncü taraf bir eklentidir. Ek widget’lar, şablonlar ve özellikler sağlayarak yaklaşık 10.000 web sitesinde kullanılmaktadır.

Araştırmacı Peter Thaleikis tarafından keşfedilen CVE-2025–8489, eklentinin kayıt işleyicisinde, kaydolan herkesin herhangi bir kısıtlama uygulamadan yönetici rolü de dahil olmak üzere web sitesindeki kullanıcı rolünü belirtmesine olanak tanıyan bir kusurdur.

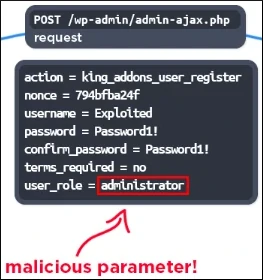

Wordfence’in gözlemlerine göre, saldırganlar hazırlanmış bir ‘admin-ajax.php‘ istek belirtme ‘user_role=yönetici,’ hedeflenen sitelerde hileli yönetici hesapları oluşturmak için.

Kaynak: Wordfence

Araştırmacılar, 9 ile 10 Kasım arasında istismar aktivitesinde bir zirve fark etti; en aktif olanlar iki IP adresiydi: 45.61.157.120 (28.900 deneme) ve 2602:fa59:3:424::1 (16.900 deneme).

Wordfence, saldırgan IP adreslerinin daha kapsamlı bir listesini sağlar ve web sitesi yöneticilerinin bunları günlük dosyalarında aramasını önerir. Yeni yönetici hesaplarının varlığı da açık bir uzlaşma işaretidir.

Web sitesi sahiplerinin, 25 Eylül’de yayınlanan CVE-2025-8489’u ele alan King Addons’un 51.1.35 sürümüne yükseltmeleri önerilir.

Wordfence araştırmacıları ayrıca Gelişmiş Özel Alanlarda başka bir kritik güvenlik açığı konusunda da uyarıyor: 100.000’den fazla WordPress web sitesinde aktif olan ve kimliği doğrulanmamış bir saldırgan tarafından uzaktan kod yürütmek için kullanılabilen Genişletilmiş eklenti.

Kusur, eklentinin 0.9.0.5 ile 0.9.1.1 arasındaki sürümlerini etkiliyor ve şu anda CVE-2025-13486 olarak izleniyor. Polonya’daki ulusal bilgisayar acil müdahale ekibinin (CERT) başkanı Marcin Dudek tarafından keşfedildi ve sorumlu bir şekilde rapor edildi.

Wordfence, güvenlik açığının “kullanıcı girdisini kabul eden ve ardından bunu call_user_func_array() aracılığıyla aktaran işlevden kaynaklandığını” açıkladı.

“Bu, kimliği doğrulanmamış saldırganların sunucuda arka kapılar enjekte etmek veya yeni yönetici kullanıcı hesapları oluşturmak için kullanılabilecek rastgele kod yürütmesine olanak tanıyor.”

Güvenlik sorunu 18 Kasım’da bildirildi ve eklenti satıcısı bu sorunu, güvenlik açığı raporunu aldıktan bir gün sonra yayınlanan Gelişmiş Özel Alanlar: Genişletilmiş 0.9.2 sürümünde ele aldı.

Kusurun kimlik doğrulama olmadan yalnızca hazırlanmış bir istek yoluyla kullanılabileceği göz önüne alındığında, teknik ayrıntıların kamuya açıklanmasının kötü niyetli faaliyetlere yol açması muhtemeldir.

Web sitesi sahiplerinin en kısa sürede son sürüme geçmeleri veya eklentiyi sitelerinde devre dışı bırakmaları tavsiye edilir.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.