Güvenlik araştırmacısı Bobby Gould, Cisco Identity Services Engine (ISE) ‘de kimliği doğrulanmamış bir uzaktan kod yürütme kırılganlığı olan CVE-2025-20281 için tam bir istismar zinciri gösteren bir blog yazısı yayınladı.

Kritik güvenlik açığı ilk olarak 25 Haziran 2025’te açıklandı ve Cisco, ISE ve ISE-PIC sürümleri 3.3 ve 3.4’ü etkilediğini ve kimlik doğrulanmamış, uzak saldırganların hedef sisteme rasgele dosyaları yüklemesine ve kök ayrıcalıklarıyla yürütmesine izin verdiğini söyledi.

Sorun, EnterAstestrongSwantunnel () yönteminde güvenli olmayan seansizasyon ve komut enjeksiyonundan kaynaklanmaktadır.

Üç hafta sonra, satıcı aynı bülten olan CVE-2025-20337’ye bir kusur daha ekledi, bu aynı kusurla ilgili, ancak şimdi CVE-2025-20281 (komut enjeksiyonu) ve CVE-2025-20337’ye (deseryalizasyon) iki bölüme ayrıldı.

Hotfixes daha önce kullanıma sunulmasına rağmen, Cisco kullanıcıları her iki güvenlik açıkını da ele almak için 3.3 Yama 7 ve 3.4 Yama 2’ye güncellemeye çağırdı.

22 Temmuz 2025’te Cisco, hem CVE-2025-20281 hem de CVE-2025-20337’yi saldırılarda aktif olarak sömürülen olarak işaretledi ve yöneticileri güvenlik güncellemelerini mümkün olan en kısa sürede uygulamaya çağırdı.

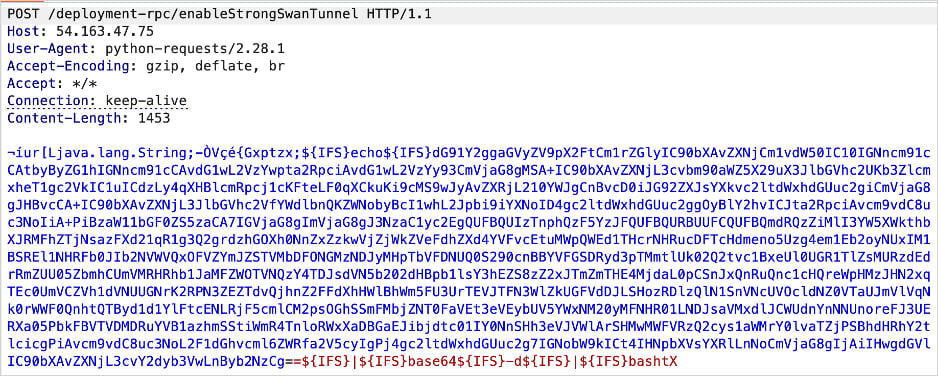

Yöneticilerin güncellemeleri uygulamasına izin veren yeterli zamanla Gould, Serialize bir Java Dizesi aracılığıyla Cisco Ise’deki komut enjeksiyon kusurunu tetiklediğini gösterdiği yazımını yayınladı.[] yük.

Araştırmacı, Java’s Runtime.exec () ‘in davranışından yararlanarak ve bağımsız değişken belirteç sorunlarını atlamak için $ {ifs} kullanarak bir Docker kapsayıcısının içindeki rasgele komut yürütmeyi elde eder.

Son olarak, Gould, ayrıcalıklı Docker konteynerinden nasıl kaçacağını ve Cgroups ve Release_Agent’e dayalı iyi bilinen bir Linux konteyner kaçış tekniği kullanarak ana bilgisayar sisteminde kök erişimi kazanacağını gösterir.

Kaynak: Zerodayinitiative.com

Gould’un yazımı, Hacker’ların doğrudan saldırı zincirlerine takılabilecek bir silahlandırılmış istismar komut dosyası olmasa da, yetenekli bilgisayar korsanlarının tüm istismarları yeniden yaratması için gerekli tüm teknik ayrıntıları ve yük yapısını sağlar.

Vahşi doğada aktif sömürü halihazırda devam etse bile, bu istismarın serbest bırakılması kötü niyetli aktiviteyi arttırmak zorundadır.

Bu güvenlik açığı için hiçbir geçici çözüm yoktur, bu nedenle satıcının bültenine yönlendirildiği gibi yamaların uygulanması önerilen eylem yoludur.

İşinizi etkilemeden önce gerçek zamanlı olarak ortaya çıkan tehditleri içerir.

Bulut algılama ve yanıtının (CDR) güvenlik ekiplerine bu pratik, saçma rehberde ihtiyaç duydukları avantajı nasıl verdiğini öğrenin.