Palo Alto Networks’ün PAN-OS güvenlik duvarı yazılımında artık maksimum önem derecesine ve aktif olarak yararlanılan güvenlik açığına yönelik yararlanma kodu mevcut.

CVE-2024-3400 olarak izlenen bu güvenlik açığı, kimlik doğrulaması yapılmamış tehdit aktörlerinin, güvenlik açığı bulunan PAN-OS 10.2, PAN-OS 11.0 ve PAN-OS 11.1 güvenlik duvarlarına yönelik düşük karmaşıklıktaki saldırılarda komut ekleme yoluyla kök olarak rastgele kod yürütmesine olanak tanıyabilir. telemetri ve GlobalProtect (ağ geçidi veya portal) özelliği etkindir.

Palo Alto Networks, saldırılara maruz kalan yamalı güvenlik duvarlarını güvence altına almak için Pazartesi günü düzeltmeler yayınlamaya başlarken, bu güvenlik açığı, 26 Mart’tan bu yana, Upstyle kötü amaçlı yazılım kullanan güvenlik duvarlarına arka kapı açmak, dahili ağlara dönmek ve verileri çalmak için sıfır gün olarak istismar edildi. devlet destekli olduğuna inanılan ve UTA0218 olarak takip edilen bir tehdit grubu.

Güvenlik tehdidi izleme platformu Shadowserver, gördüğünü söylüyor 156.000’den fazla PAN-OS güvenlik duvarı örneği internette her gün; ancak kaçının savunmasız olduğuna dair bilgi sağlamaz.

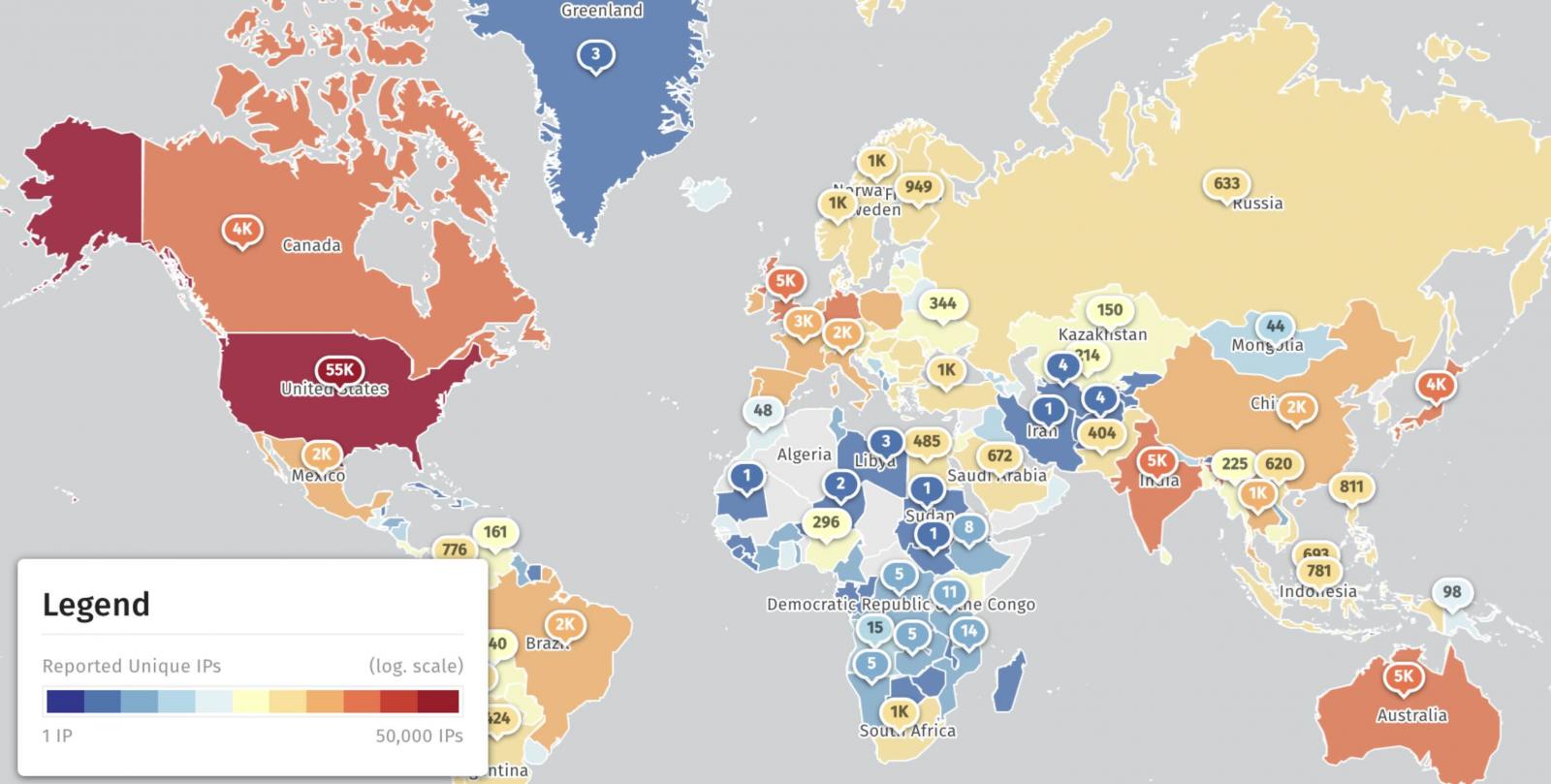

Cuma günü, tehdit araştırmacısı Yutaka Sejiyama da şunları buldu: 82.000’den fazla güvenlik duvarı %40’ı Amerika Birleşik Devletleri’nde olan CVE-2024-34000 saldırılarına karşı savunmasızdır.

Kullanım kodu artık herkese açık

Palo Alto Networks’ün CVE-2024-3400 düzeltmelerini yayınlamaya başlamasından bir gün sonra, watchTowr Labs ayrıca güvenlik açığının ayrıntılı bir analizini ve yama yapılmamış güvenlik duvarlarında kabuk komutlarını yürütmek için kullanılabilecek bir kavram kanıtını yayınladı.

watchTowr Labs, “Gördüğümüz gibi, komut enjeksiyon verimizi, Palo Alto GlobalProtect cihazının telemetrisi etkinleştirildiğinde, daha sonra bir dize halinde birleştirilen ve sonuçta bir kabuk komutu olarak yürütülen SESSID çerez değerine enjekte ediyoruz” dedi.

TrustedSec Baş Teknoloji Sorumlusu Justin Elze de bir istismar paylaştı gerçek saldırılarda görülür ve saldırganların güvenlik duvarının yapılandırma dosyasını indirmesine olanak tanır.

Saldırılara yanıt olarak CISA, Cuma günü Bilinen İstismara Uğrayan Güvenlik Açıkları (KEV) kataloğuna CVE-2024-3400’ü ekleyerek ABD federal kurumlarına 19 Nisan’a kadar yedi gün içinde cihazlarını güvenceye almalarını emretti.

Hala bir düzeltme bekliyorsanız, bir düzeltme eki bulunana kadar güvenlik açığı bulunan aygıtlarda aygıt telemetri özelliğini devre dışı bırakın.

Ayrıca, etkin bir ‘Tehdit Önleme’ aboneliğiniz varsa, ‘Tehdit Kimliği 95187’ tehdit önleme tabanlı azaltmayı etkinleştirerek devam eden saldırıları engelleyebilirsiniz.