Hafta sonu güvenlik araştırmacıları, Progress Software’in WS_FTP Sunucusu dosya paylaşım çözümünde maksimum önem derecesine sahip bir güvenlik açığına yönelik bir kavram kanıtlama (PoC) istismarı yayınladı.

Maksimum önem derecesine sahip kusuru keşfeden ve bildiren Assetnote araştırmacıları (CVE-2023-40044) Cumartesi günü PoC istismarını ve ek teknik ayrıntıları içeren bir blog yazısı yayınladı.

CVE-2023-40044, Ad Hoc Aktarım Modülü’ndeki bir .NET seri durumdan çıkarma güvenlik açığından kaynaklanıyor ve kimliği doğrulanmamış saldırganların basit bir HTTP isteği aracılığıyla temel işletim sistemindeki komutları uzaktan yürütmesine olanak tanıyor.

Assetnote, “Bu güvenlik açığının nispeten basit olduğu ve RCE’ye yol açan tipik bir .NET seri durumdan çıkarma sorununu temsil ettiği ortaya çıktı. Satıcının WS_FTP’nin çoğu sürümünün savunmasız olduğunu belirtmesiyle bu hatanın bu kadar uzun süre hayatta kalması şaşırtıcı” dedi. .

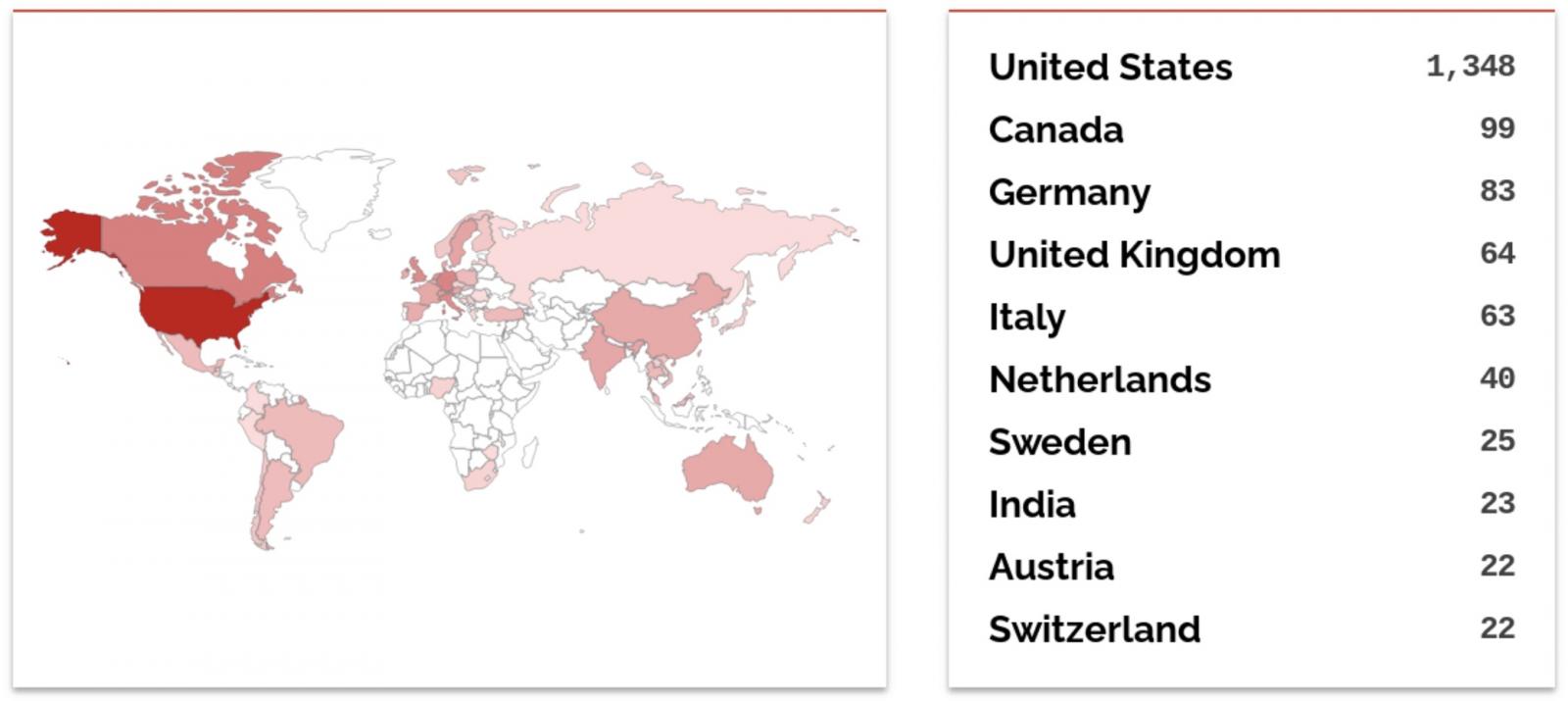

“WS_FTP analizimizden, internette WS_FTP çalıştıran yaklaşık 2,9 bin ana bilgisayarın bulunduğunu (ve aynı zamanda istismar için gerekli olan web sunucularının açıkta olduğunu) bulduk. Bu çevrimiçi varlıkların çoğu büyük şirketlere, hükümetlere ve Eğitim Kurumları.”

Shodan araştırması, Assetnote’un tahminlerini doğruluyor ve WS_FTP Sunucusu çalıştıran 2.000’den fazla cihazın şu anda İnternet üzerinden erişilebilir olduğunu gösteriyor.

Vahşi doğada sömürüldü

PoC açığının yayınlandığı gün, siber güvenlik şirketi Rapid7, saldırganların 30 Eylül Cumartesi akşamı CVE-2023-40044’ü kullanmaya başladığını da ortaya çıkardı.

Rapid7 Güvenlik Açığı Araştırması Başkanı Caitlin Condon, “30 Eylül itibarıyla Rapid7, vahşi doğada birden fazla WS_FTP istismarı örneği gözlemledi” dedi.

“İşlem yürütme zinciri, gözlemlenen tüm örneklerde aynı görünüyor, bu da savunmasız WS_FTP sunucularının toplu olarak istismar edilebileceğini gösteriyor.

“Ayrıca, MDR ekibimiz tüm olaylarda aynı Burpsuite alanının kullanıldığını gözlemledi; bu da, gördüğümüz etkinliğin arkasında tek bir tehdit aktörünün varlığına işaret ediyor olabilir.”

Progress Software, 27 Eylül Çarşamba günü kritik CVE-2023-40044 güvenlik açığını gidermek için güvenlik güncellemeleri yayınladı.

Progress o sırada “Yukarıdaki güvenlik açıklarını ele aldık ve Progress WS_FTP ekibi bir yükseltme yapılmasını şiddetle tavsiye ediyor” diye uyarmıştı.

“En yüksek sürüm olan 8.8.2’ye yükseltme yapmanızı öneririz. Tam yükleyiciyi kullanarak yamalı bir sürüme yükseltmek, bu sorunu düzeltmenin tek yoludur.

Sunucularına anında yama uygulayamayan kuruluşlar, savunmasız WS_FTP Sunucusu Geçici Aktarım Modülünü devre dışı bırakarak gelen saldırıları yine de engelleyebilir.

Cuma günü, ABD Sağlık Bakanlığı’nın güvenlik ekibi olan Sağlık Sektörü Siber Güvenlik Koordinasyon Merkezi (HC3), tüm Sağlık ve Halk Sağlığı sektörü kuruluşlarını sunucularına mümkün olan en kısa sürede yama yapmaları konusunda uyardı.

Emsisoft tahminlerine göre Progress Software, MOVEit Transfer güvenli dosya aktarım platformundaki sıfır günü istismar eden ve 2.100’den fazla kuruluşu ve 62 milyondan fazla kişiyi etkileyen bir dizi kapsamlı veri hırsızlığı saldırısının etkileriyle hâlâ uğraşıyor.