EDRSilencer adlı kırmızı ekip operasyonlarına yönelik bir aracın, güvenlik araçlarını tanımlamaya ve yönetim konsollarına yönelik uyarılarını susturmaya çalışan kötü niyetli olaylarda gözlemlendiği görüldü.

Siber güvenlik şirketi Trend Micro’daki araştırmacılar, saldırganların tespit edilmekten kaçınmak için saldırılara EDRSilencer’ı entegre etmeye çalıştıklarını söylüyor.

“Dahili telemetrimiz, tehdit aktörlerinin EDRSilencer’ı saldırılarına entegre etmeye çalıştıklarını ve bunu tespitten kaçınma aracı olarak yeniden kullandıklarını gösterdi.” – Trend Micro.

EDR ürünlerini “sessizleştirme”

Uç Nokta Tespit ve Yanıt (EDR) araçları, cihazları siber tehditlere karşı izleyen ve koruyan güvenlik çözümleridir.

Hem bilinen hem de yeni tehditleri belirlemek için gelişmiş analitikleri ve sürekli güncellenen istihbaratı kullanıyorlar ve savunmacılara tehdidin kökeni, etkisi ve yayılması hakkında ayrıntılı bir rapor gönderirken otomatik olarak yanıt veriyorlar.

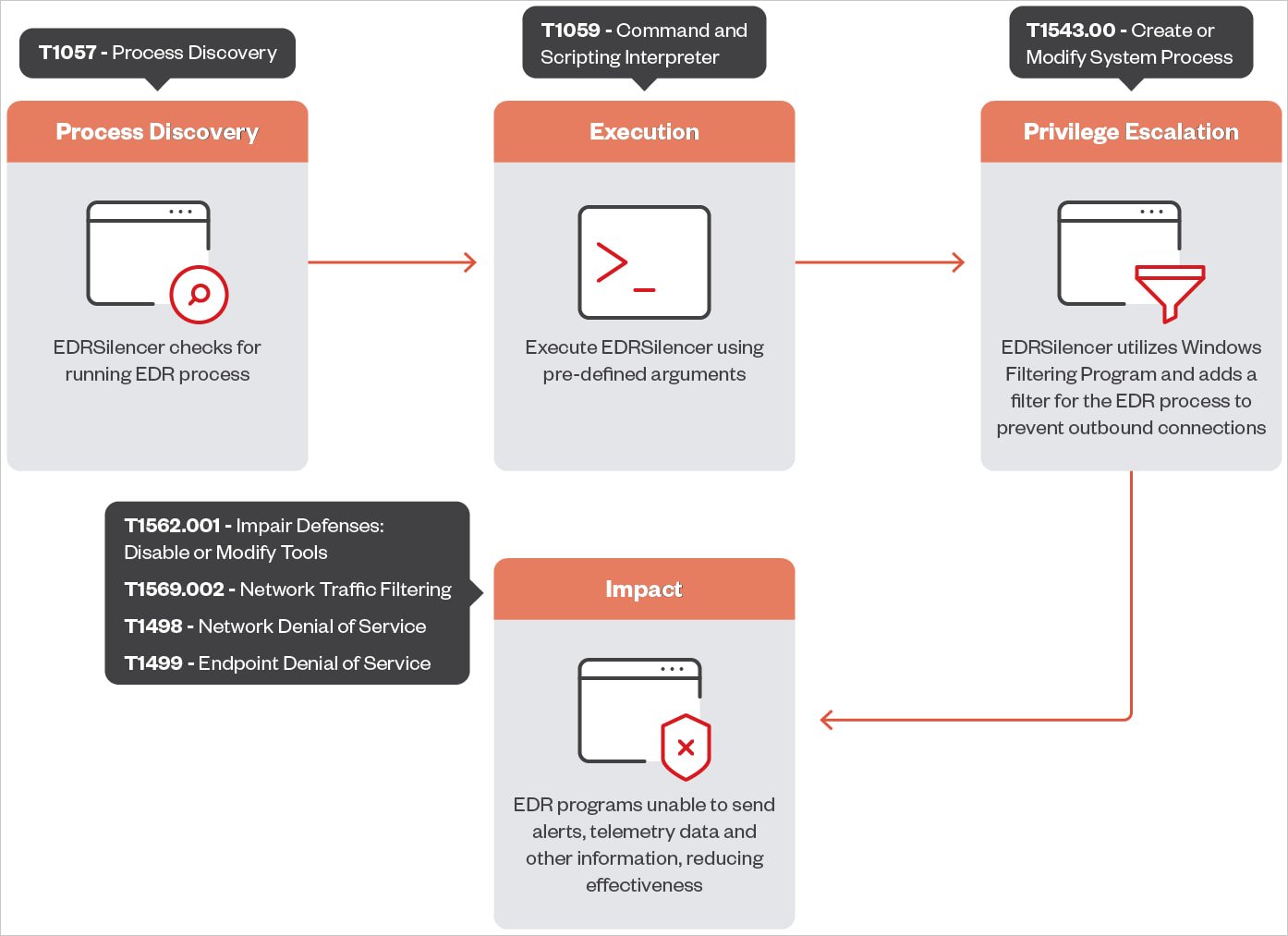

EDRSilencer, çalışan EDR işlemlerini algılayan ve IPv4 ve IPv6 iletişim protokolündeki ağ trafiğini izlemek, engellemek veya değiştirmek için Windows Filtreleme Platformunu (WFP) kullanan, tescilli bir kalem testi aracı olan MdSec NightHawk FireBlock’tan ilham alan açık kaynaklı bir araçtır.

WFP genellikle güvenlik duvarları, antivirüs ve diğer güvenlik çözümleri gibi güvenlik ürünlerinde kullanılır ve platformda ayarlanan filtreler kalıcıdır.

Özel kurallar uygulandığında, bir saldırgan, EDR aracı ile yönetim sunucusu arasındaki sürekli veri alışverişini bozabilir, uyarıların ve ayrıntılı telemetri raporlarının teslimini engelleyebilir.

EDRSilencer, en son sürümünde aşağıdakiler dahil 16 modern EDR aracını algılar ve engeller:

- Microsoft Defender

- SentinelOne

- FortiEDR

- Palo Alto Ağ Tuzakları/Cortex XDR

- Cisco Güvenli Uç Nokta (eski adıyla AMP)

- ElastikEDR

- Karbon Siyahı EDR

- TrendMicro Apex One

.jpg)

Kaynak: Trend Micro

TrendMicro’nun EDRSilencer ile yaptığı testler, etkilenen EDR araçlarından bazılarının, bir veya daha fazla yürütülebilir dosyasının kırmızı takım aracının sabit kodlu listesinde yer almaması nedeniyle hâlâ rapor gönderebildiğini gösterdi.

Ancak EDRSilencer, saldırganlara dosya yolları sağlayarak belirli işlemler için filtre ekleme seçeneği sunar, böylece hedeflenen işlemlerin listesini çeşitli güvenlik araçlarını kapsayacak şekilde genişletmek mümkündür.

Trend Micro raporda şöyle açıklıyor: “Sabit kodlu listede yer almayan ek işlemleri tanımladıktan ve bloke ettikten sonra, EDR araçları günlük gönderemedi, bu da aracın etkinliğini doğruladı.”

Araştırmacılar, “Bu, kötü amaçlı yazılımların veya diğer kötü amaçlı etkinliklerin tespit edilmeden kalmasına olanak tanıyarak, tespit veya müdahale olmaksızın başarılı saldırı potansiyelini artırıyor” diyor.

Kaynak: Trend Micro

TrendMicro’nun EDRSilencer’a yönelik çözümü, aracı kötü amaçlı yazılım olarak algılamak ve saldırganların güvenlik araçlarını devre dışı bırakmasına izin vermeden onu durdurmaktır.

Ek olarak araştırmacılar, kritik sistemleri yalıtmak ve yedeklilik oluşturmak için çok katmanlı güvenlik kontrollerinin uygulanmasını, davranışsal analiz ve anormallik tespiti sağlayan güvenlik çözümlerinin kullanılmasını, ağdaki risk göstergelerinin aranmasını ve en az ayrıcalık ilkesinin uygulanmasını önermektedir.