Geçtiğimiz yılın ağustos ayında, Offensive Security, uzun süredir devam eden Saldırı Güvenliği Sertifikalı Uzmanı (OSCE) sertifikasyonunu kullanımdan kaldırdığını ve bunun yerine her biri kendi sertifikasına sahip üç kurs aldığını duyurdu. Üçünü de alırsanız, yeni Saldırı Güvenliği Sertifikalı Uzmanı – Üç (OSCE3) sertifikasına da hak kazanırsınız.

Bu şüphesiz Offensive Security’nin harika bir iş kararı olsa da (piyasa paketleri seviyor) bu kurslar güvenlik profesyonelleri için ne kadar faydalı? Üç kurstan ilki olan Gelişmiş Web Saldırıları ve Sömürü (WEB-300)/Saldırı Güvenliği Web Uzmanı (OSWE), o dönemde zaten yayınlanmıştı ve miktarı biliniyordu. Ekim 2020’de Offensive Security, Saldırı Güvenliği Deneyimli Penetrasyon Test Cihazı (OSEP) sertifikasıyla birlikte gelen Kaçınma Teknikleri ve İhlal Savunmaları (PEN-300) kursunu yayınladı ve daha yakın zamanda Windows Kullanıcı Modu Exploit Geliştirme (EXP-301)/Offensive Security Exploit Developer (OSED) yayınlandı. Üç kurs belirli alanları hedef alır ve bu nedenle saldırı güvenliğindeki farklı rollerle ilgilidir.

OSWE’yi 2019’da zaten kazandığım için Ocak’tan Şubat 2021’e kadar 60 günlük OSEP paketini aldım. Bu yazının yazıldığı sırada bunun maliyeti 1299 dolardı. PEN-300/OSEP, Kırmızı Takım becerilerini öğretir – eğer işiniz ağa sızmayı (kimlik avı e-postaları gibi) ve ardından ara sıra Linux sunucusuyla Active Directory ortamları arasında geçiş yapmayı içeriyorsa, bu kurs tam size göre. Çoğunlukla uygulama penetrasyon testi üzerinde çalışıyorsanız (web ve mobil uygulamaları düşünün), OSWE daha uygun olacaktır. Ve eğer ikili dosyalarda güvenlik açığı araştırması yapıyorsanız OSED bu temeli oluşturacaktır.

Genel olarak, size sunduğu içeriğin yanı sıra yaparak öğrenmenizi güçlendirecek mükemmel laboratuvarlar göz önüne alındığında, OSEP’in giriş fiyatına değdiğini hissettim. OSEP deneyiminizi en üst düzeye çıkaracak bazı ipuçları ve püf noktaları ile birlikte incelememi burada bulabilirsiniz.

Saldırıya geçmeden önce, Offensive Security aşağıdakileri önerir:

- Kali Linux ve Linux komut satırıyla çalışma aşinalığı

- Güvenlik açıklarını belirlemek için hedefleri numaralandırma konusunda sağlam yetenek

- Bash, Python ve PowerShell’de temel komut dosyası yazma becerileri

- SQL enjeksiyonu, dosya ekleme ve yerel ayrıcalık yükseltme gibi güvenlik açıklarını belirleme ve bunlardan yararlanma

- Active Directory’ye ilişkin temel anlayış ve temel AD saldırılarına ilişkin bilgi

- C# programlamaya aşina olmak bir artıdır

PEN-300’ün ileri düzey bir kurs olduğu göz önüne alındığında, eğer OSEP’in gerektirdiği temel becerilere sahip değilseniz, kesinlikle ilk önce OSCP’yi almanızı öneririm. Ek olarak, kursta C# programlamaya aşina olmanın bir artı olduğu söylense de, kursta C# özelliklerinin ne kadar fazla olduğu göz önüne alındığında bunun neredeyse bir zorunluluk olduğunu düşünüyorum.

Konu Saldırı Güvenliği kurslarına geldiğinde, temel bilgilerden oluşan bir ana yemeğin yanı sıra bir paket harika yan yemek de beklemeye başladım. PEN-300, antivirüs kaçakçılığı ve Active Directory sayımı gibi temel penetrasyon testi becerilerini derinlemesine incelerken, aynı zamanda kiosk hackleme (havaalanı internet terminalleri veya dijital alışveriş merkezi dizinlerini düşünün), DNS sızması ve daha fazlası gibi bir dizi ekstra içerir. Bu bilgiye ne zaman ihtiyaç duyacağınızı asla bilemezsiniz, ancak bunun bazen derinlik pahasına olabileceğini hissettim. Özellikle Linux bölümlerinin Windows bölümlerine göre belirgin şekilde daha seyrek olduğunu hissettim; bash geçmişlerine veya Vim yapılandırmalarına bakmak tam anlamıyla çığır açıcı değil.

Öte yandan OSEP derinlere inildiğinde son derece iyidir. Kursa yalnızca Active Directory ve Windows yükleri hakkında geçici bir bilgiyle başladım, ancak çoğu antivirüs motorundan kaçabilecek ve ardından ağ üzerinde dönebilecek bir Word makrosu veya C# yürütülebilir verisi oluşturabileceğimden emin oldum. OSEP size özellikle birçok aracın perde arkasında kullandığı Windows sistem API’lerini öğretir. Dolayısıyla, bir kimlik bilgisi veritabanını boşaltmak için Mimikatz’ı kullanmak yerine, size öğretilecek Nasıl Mimikatz bunu yapıyor ve kendiniz kodluyor.

Bu nedenle, yüklerinizi sıfırdan kodlamak için Visual Studio’da çok fazla zaman harcayacaksınız. Bu deneyimi, bilgilerimi OSCP düzeyindeki uygulama becerilerinin ötesine geçerek Windows ortamını derinlemesine anlama konusunda çok değerli buldum. Yararlanmalar ve teknikler modern bağlamlarla alakalı olmaya devam ediyor; Çoğu zaman Windows 10 ve Windows Server 2019 kutularının yanı sıra Linux’un en son sürümleri üzerinde çalışacaksınız. Kutular ayrıca antivirüs imzalarını da düzenli olarak günceller.

Ayrıca her bölümün bir öncekinin üzerine inşa edilmesini gerçekten çok beğendim. Offensive Security, başlangıçtaki yükünüze sürekli olarak ek engeller oluşturarak sizi tekrar tekrar yeniden inşa etmeye zorlar. Bellek içi Meterpreter kabuğu çalışıyor mu? Bu antivirüsten kaçmayı deneyin! Bunu atlatmayı başardınız mı? AppLocker’ı yenmeye ne dersiniz? Kabuğunuzu aldınız ve bazı numaralandırma komut dosyalarını çalıştırmaya mı çalışıyorsunuz? Üzgünüm dostum, AMSI ile uğraşmak zorundasın. Her şeyin sonunda, savaşta güçlendirilmiş bir yük ve onu inşa etme becerileriyle oradan ayrılacaksınız.

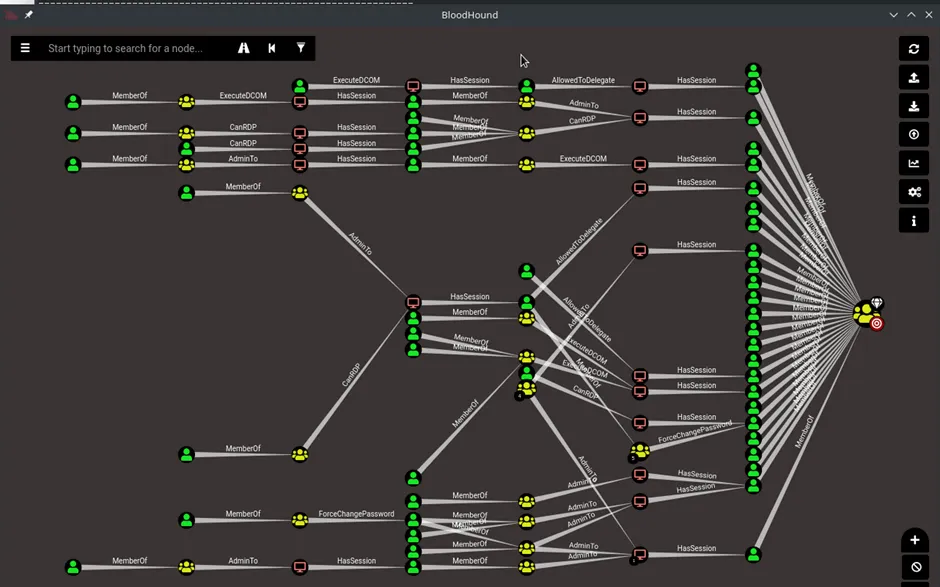

PEN-300 oldukça modern olmasına rağmen hâlâ bazı son gelişmeleri kaçırıyor. Ek olarak, sadece BloodHound gibi araçlardan bahsediyor ama nasıl kullanılacağını öğretmiyor, bu da büyük bir ihmal gibi görünüyor. Bu nedenle PEN-300 bilginizi aşağıdakilerle güçlendirmeniz gerektiğini düşünüyorum:

- BloodHound: Oldukça önemli. SharpHound ile BloodHound verilerini nasıl toplayacağınızı, analiz edeceğinizi ve yanal hareket vektörlerini nasıl keşfedeceğinizi öğrenin. PenTest Partners’ın harika bir yolu var ve aşağıdaki ekran görüntüsünü içeriyor.

- CrackMapExec: Bu araca aşina olun ve onu iş akışınıza entegre edin; yanal hareketinizi hızlandıracaktır.

- Daha iyi numaralandırma komut dosyaları: Her ne kadar PEN-300 birkaç tane önerse de, birkaç farklı komut dosyası çalıştırarak daha iyi kapsama alanı elde ettiğimi fark ettim; Windows için JAWS’ı ve Linux için linuxprivchecker’ı seviyorum.

- Diğer Active Directory yatay hareketleri: HackTricks’in iyi bir listesi var.

Ek olarak, takımınızın tuhaflıklarını öğrenin. Örneğin, Mimikatz’ın yalnızca belirli sürümleri Windows 10’da çalışır ancak diğerlerinde çalışmaz; Farklı bir ortamla uğraşmanız durumunda birden fazla sürümü elinizde bulundurun.

OSEP’in yeni bir kurs olduğu göz önüne alındığında, aşırı hazırlık yapma hatasına düştüm:

- Her Ekstra Mil mücadelesini tamamladınız

- 6 kurs laboratuarının tamamını tamamladık (zorluk arttıkça bunları 1’den 6’ya kadar sırayla yapın)

- Birkaç HackTheBox Windows kutusunu tamamladık (aşağıya bakın)

- HackTheBox Cybernetics Pro Lab’da çalıştı

PEN-300’ün ağlara odaklanmasıyla karşılaştırıldığında tek bir makineyle sınırlı oldukları göz önüne alındığında, HTB kutularının beklediğim kadar kullanışlı olmadığını gördüm. Yararlılık sırasına göre denediğim kutular şunlardır (ilk önce en yararlısı):

- Orman

- Aktif

- Monteverde

- Çağlayan

- Kararlı

- Peygamber devesi

- Sigorta

- Dayanak noktası

CrackMapExec gibi çeşitli araçları uygulamak için harika olsalar da, bazıları özellikle listenin sonuna doğru biraz fazla CTF’ye benziyordu. HackTheBox Pro Lab’ı çok daha faydalı buldum; Sibernetik, çeşitli ağlardaki yaklaşık 28 kutudan oluşur ve PEN-300’de öğretilen tekniklerin çoğunu uygular. Eğer ayıracak paranız varsa (bir ay için 90 pound + ilk kurulum oldukça pahalı), bunu yapın derim ama buna gerek yok.

Ayrıca sınavdan önce bazı yük hazırlıkları yaptım. Kurs boyunca yazdığınız tüm yükleri topladığınızdan ve dağıtılmaya hazır hale getirdiğinizden emin olun. Kurs boyunca size öğretilen komut dosyalarını, komutları ve araçları yazın ve bunları nasıl kullanacağınızı öğrenin. PEN-300, araçların derlenmiş ikili dosyalarını laboratuvarlarda sağladığından, hepsini tek bir yere kaydetmenizi öneririm, böylece sınav ortamında çalışacağını bildiğiniz Mimikatz veya Rubeus’un kanonik bir sürümüne sahip olursunuz.

Ayrıca yükleri kolayca oluşturmak ve test etmek için Kali makinenizdeki paylaşımlı sürücüyü kullanan bir Windows geliştirme sanal makinesi de hazırlamalısınız. Laboratuvarlar ve sınavlar bir geliştirme makinesi sağlasa da VPN üzerinde biraz yavaştır. Microsoft, bu iş için mükemmel olan ücretsiz bir Windows geliştirme VM’si sağlar.

Sınavın kendisi 48 saattir (aslında 47 saat 45 dakika) ve geçmek için çeşitli yollar sunar. Sınav belgelerine göre, ya nihai hedef makineden ödün verebilirsiniz ya da 100 puan toplamaya yetecek kadar makineden ödün verebilirsiniz.

Ağda gezinmek ve son makineyi başarıyla ele geçirmek yaklaşık yarım günümü aldı. Geçmek için yeterli olmasına rağmen sonraki bir buçuk günü pratik yapmak için diğer makineleri deneyerek ve raporumu yazarak geçirdim. Genel olarak kurs materyalinin sınav için ihtiyacınız olan her şeyi kapsadığını düşünüyorum. HackTheBox makineleri için para ödemenize gerek yok; sadece ekstra kilometrelerinizi yapın ve dahil olan tüm laboratuvarları tamamlayın. Genel olarak sınav zorludur ancak imkansız değildir, özellikle de geçmenin birden fazla yolu olduğundan. Öğrendiklerinize odaklanın, yüklerinizi önceden hassaslaştırın ve bunu başarabileceksiniz.

Raporumu Pazartesi günü gönderdikten sonra Cuma günü geçiş onay e-postamı aldım!

OSEP’in devre dışı kalmasıyla birlikte, güvenlik açığı araştırma becerilerimi geliştirmek için EXP-301/OSED’i alacağım. Bugünlerde çoğu siber güvenlik profesyoneli silolar yerine disiplinler arası alanlarda çalışmak zorunda olduğundan, Saldırı Güvenliği Sertifikalı Uzman – Üçlü paket çok mantıklı geliyor. Aynı zamanda OSEP’in gelişmiş bir Red Team penetrasyon testi kursu olarak tek başına ayakta durduğunu düşünüyorum. İster OSCP’nin ötesinde Kırmızı Takım Oluşturma’ya doğru bir sonraki adımı atmak, ister saldırgan güvenlik becerilerinizi geliştirmek istiyor olun, size uygun bir şey var.