Sudo yardımcı programında belirli konfigürasyonlar altında kök erişimi sağlayabilen yerel ayrıcalık artış (LPE) kusuru olan CVE-2025-32463 için halka açık bir konsept kanıtı (POC) istismarı yayınlandı.

Güvenlik Araştırmacısı Rich Mirch, zayıflığı belirlemekle kredilendirilirken, Fonksiyonel Bir POC ve Kullanım Kılavuzu Açık GitHub deposunda yayınlandı ve Sudo’nun Chroot işlevselliğine dayanan Linux ortamlarında yamalama aciliyetini hızlandırdı.

Proje belgelerine göre, 1.9.14 ila 1.9.17 sürümleri savunmasızdır, 1.9.17p1 ve daha sonraki sıralarda mevcuttur. 1.9.14’ten önce eski oluşumları çalıştıran sistemler etkilenmez, çünkü bu sürümlerde chroot özelliği mevcut değildir.

Yerel ayrıcalık artış kusuru (CVE-2025-32463)

Güvenlik açığı, Sudo’nun yüksek ayrıcalıklarla komutları yürütürken krok ile ilgili çağrışım yollarını ve çevresini nasıl ele aldığı konusunda yer alır.

Belirli koşullar altında, düşük ayrıcalıklı bir kullanıcı, kısıtlanmış ortamdan dönüp komutları kök olarak yürütmek için chroot özelliğini kullanabilir.

Bu, SUDO politikaları kıkırdama kullanımına izin verdiğinde standart bir LPE senaryosunu tam sistem uzlaşmasına dönüştürür.

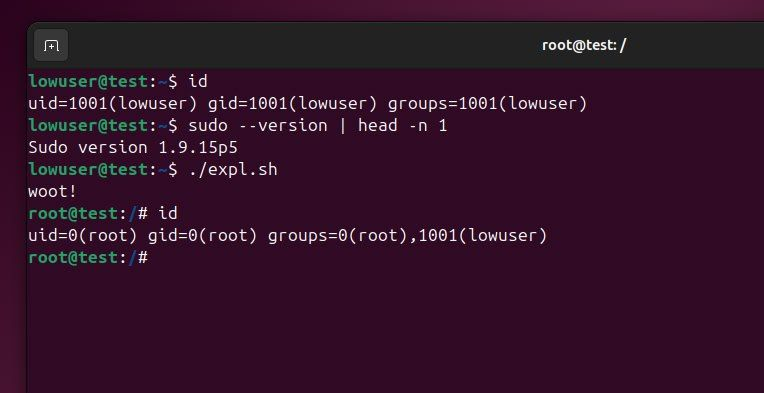

POC basit bir sömürü akışı gösterir: Hedef Sudo sürümünü doğrulayın, istismar komut dosyasını çalıştırın ve kökte etkili UID/GID değişikliğini gözlemleyin.

Test ekran görüntülerinde, kullanıcı komut dosyasını yürüttükten sonra UID = 1001’den UID = 0’a geçer ve başarılı yükselmeyi onaylar.

Proje, sorunu “Linux’ta sudo chroot yoluyla kök salmak için yerel ayrıcalık artışı” olarak kategorize ederek, silahlandırmanın yerel hesap erişimine ve chroot uygulamasını mümkün kılan belirli sudo konfigürasyonlarına bağlı olduğunu vurgulamaktadır.

| Risk faktörleri | Detaylar |

| Etkilenen ürünler | Sudo sürümleri 1.9.14 ila 1.9.17 |

| Darbe | Yerel ayrıcalık yükseltme |

| Önkoşuldan istismar | Yanlış yapılandırılmış chroot ayarları altında sudo çağırma yeteneğine sahip yerel kullanıcı erişimi |

| CVSS 3.1 puanı | Henüz atanmadı |

Hafifletme

Hemen iyileştirme, Sudo’yu 1.9.17p1’e veya daha yeni etkilenen ana bilgisayarlarda yükseltmektir. Yükseltmelerin sahnelenmesi gerektiğinde, yöneticiler, chroot kullanımını reddetmek veya sıkı bir şekilde kısıtlamak ve en az ayrıcalığı zorlamak için Sudoers politikalarını sertleştirmelidir.

Apparmor veya Selinux gibi zorunlu erişim kontrol çerçeveleri, sudo davranışını daha da kısıtlayabilir ve değişim pencereleri sırasında kötüye kullanım yollarını içerebilir.

Bir algılama perspektifinden bakıldığında, savunucular, kroko veya olağandışı çalışma dizinlerine atıfta bulunan anormal sudo invokasyonları izlemeli, standart olmayan kabuklardan veya yollardan ayrıcalık geçişlerini (UID değişikliklerini 0 olarak) ilişkilendirmeli ve sömürü testi sırasında yaygın olarak görülen hızlı “id → rulo” dizileri üzerinde uyarmalıdır.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.