Fas merkezli olduğundan şüphelenilen saldırganlar tarafından yeni ortaya çıkarılan bir saldırı kampanyası, küresel perakendecileri ve hediye kartı veren diğer işletmeleri hedef alıyor.

Bu kampanyayı öne çıkaran şey, tehdit aktörlerinin tipik kötü amaçlı yazılım tekniklerinden ve uç nokta korsanlığından kaçınmaları ve tamamen bulut ortamlarında faaliyet göstermeleridir.

Saldırganlar, hesap kimlik bilgilerini toplamak için kimlik avına ve smishing’e güveniyor, ardından kötü amaçlı yazılım dağıtmak yerine güvenilir bulut hizmetlerini kullanıyor. Palo Alto Networks araştırmacıları, “Bir kuruluşa erişim sağladıklarında, yetkisiz hediye kartları düzenlemek için gereken erişim türünü ve düzeyini takip ediyorlar” dedi.

kampanya

Saldırganların bayram dönemlerinde hediye kartı dolandırıcılığı yapmaya odaklanması nedeniyle araştırmacıların Jingle Thief adını verdiği kampanya, kimlik avı ile başlıyor.

Hedeflenen şirketlerdeki çalışanlar, kendilerini Microsoft 365 gibi yasal hizmetleri taklit eden sahte (ancak ikna edici) oturum açma portallarına yönlendiren hedef odaklı kimlik avı e-postaları veya SMS mesajları alıyor.

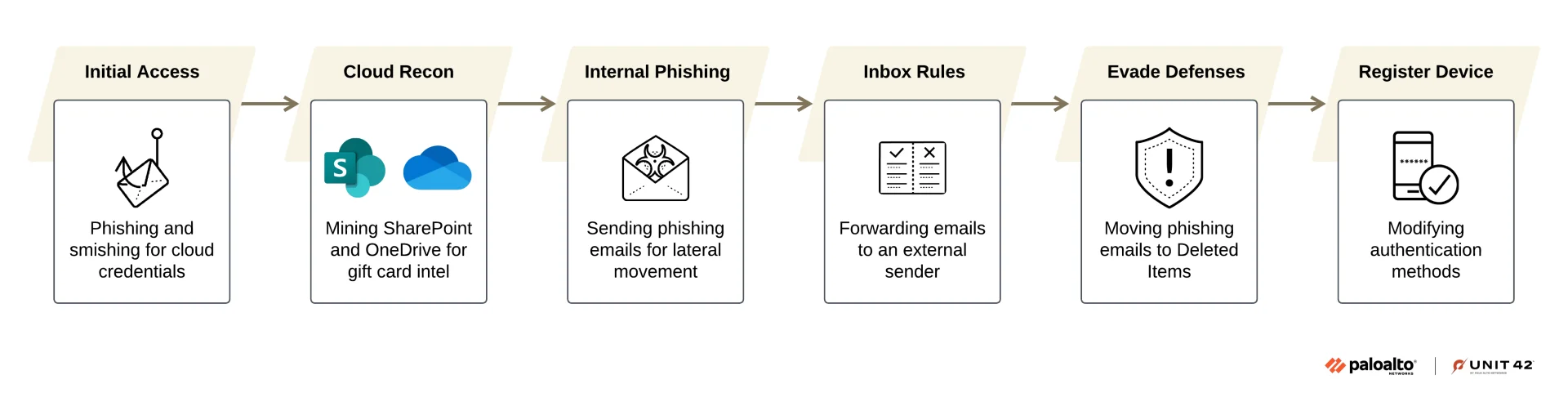

Saldırı zinciri (Kaynak: Palo Alto Networks’ün Birim 42’si)

Araştırmacılar, “Gözlemlediğimiz kampanyada kimlik bilgilerini topladıktan sonra saldırganlar doğrudan Microsoft 365’te kimlik doğrulaması yaptı ve herhangi bir kötü amaçlı yazılım gerektirmeden ortamda gezinmeye başladı” dedi.

Hediye kartı düzenleme iş akışları, biletleme sistemleri ve dahili süreçlerle ilgili dahili belgelerin yanı sıra kuruluşların VPN yapılandırması ve erişim kılavuzları ile sanal makineleri için dosya paylaşımlarında, OneDrive’da ve SharePoint’te arama yaparlar.

Ayrıca, güvenilme olasılığı daha yüksek olan ve güvenlik çözümleri tarafından tespit edilemeyen kimlik avı e-postaları göndermek için başlangıçta ele geçirilen hesabı kullanarak diğer çalışanların hesaplarına da erişmeye çalışırlar.

E-postalar BT hizmeti bildirimlerini taklit ediyor ve diğer çalışanları kimlik bilgilerini vermeleri için kandırıyor.

Eylemlerini hem kullanıcılardan hem de savunuculardan gizlemek için, gönderilen kimlik avı e-postalarını hemen Gönderilmiş Öğeler’den Silinmiş Öğeler’e, kullanıcılardan gelen yanıtları da Gelen Kutusu’ndan Silinmiş Öğeler’e taşıyorlar.

Ayrıca e-postaları kontrol ettikleri e-posta hesaplarına ileten gelen kutusu kuralları da oluştururlar, böylece hediye kartı onaylarındaki, finansal iş akışlarındaki ve BT biletlemelerindeki değişiklikleri izleyebilirler.

Son olarak, parola sıfırlamaların ve oturum iptallerinin ötesinde kalıcılığı sağlamak için, parolaları sıfırlamak için (gerektiğinde) self servis akışları kullanırlar ve çok faktörlü kimlik doğrulama gereksinimlerini atlayabilmek için ek cihazları Entra ID’ye ve hileli kimlik doğrulama uygulamalarına sessizce kaydederler.

Kimlik tabanlı izlemeye öncelik verin

Araştırmacılar, “Bu çeşitli taktiklerin (kimlik avı, gelen kutusu kontrolü, posta hırsızlığı ve hileli cihaz kaydı) nihai amacının geniş ölçekte hediye kartları elde etmek ve bunlardan para kazanmak olduğuna” inanıyorlar.

“Gözlemlediğimiz kampanyada, saldırganlar birden fazla hediye kartı düzenleme uygulamasına tekrar tekrar erişmeye çalıştı. Bunlardan para kazanmak için farklı programlarda yüksek değerde kartlar yayınlamaya çalıştılar ve muhtemelen kartları kara para aklama planlarında teminat olarak kullanarak dijital hırsızlığı etkili bir şekilde takip edilemeyen nakde veya kısa vadeli kredilere dönüştürdüler. Bu operasyonlar, kayıt tutma ve adli takipleri en aza indirerek hızlı bir şekilde gerçekleştirilme olasılığını azaltacak şekilde sahnelendi. tespiti.”

Sonuçta, tüm çalışma tarzları, varlıklarını ve faaliyetlerini önemli bir süre boyunca fark edilmeden tutmayı amaçlıyor. Zaman zaman meşru bulut iş akışları dahilinde kaldıkları için çok az adli iz bırakıyorlar.

Ünite 42, orta düzeyde bir güvenle, faaliyeti Fas’ta yerleşik mali motivasyona sahip aktörlere bağlıyor. Faaliyetlerinin, kamuoyunda Atlas Aslanı olarak takip edilen tehdit aktörleriyle kısmen örtüştüğüne inanıyorlar.

Palo Alto Networks, bu kampanyayla ilgili uzlaşma göstergelerini yayınladı ve araştırmacılar, perakende ve tüketici hizmetleri sektöründeki şirketlere kimlik tabanlı izlemeye öncelik vermelerini tavsiye etti.

“Kullanıcı davranışını, oturum açma kalıplarını ve kimliğin kötüye kullanımını anlamak, erken tespit ve müdahale için giderek daha önemli hale geliyor” diye sonuçlandırıyorlar.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmamak için son dakika haber e-posta uyarımıza abone olun. Buradan abone olun!