Tehdit aktörleri, yerel Güvenlik İdaresi Alt Sistem Hizmetinin (LSASS.EXE) bellek bölgesini çıkarmak için eski Windows Hata Raporlama Yardımcı Programı WerfaultSecure.exe’den yararlanıyor ve tam Yamalı Windows 11 24H2 sistemlerinden Hasat Önbelleğe alınmış kimlik bilgilerini çıkarmak için.

Bir ana bilgisayara ilk erişim elde ettikten sonra, rakipler ayrıcalıkları artırmak ve ağ boyunca yanal olarak hareket etmek için sık sık LSASS belleğini dökmeye çalışırlar.

Modern pencereler, korunan işlem ışığını (PPL) uygulayarak, çekirdek ayrıcalığı veya etkileşim için akran PPL işlemi gerektirerek LSAS’a doğrudan bellek erişimini ciddi şekilde kısıtlar.

Sıfır salaryum araştırmacıları, Windows 11 altında Windows 8.1 için derlenen savunmasız bir werfaultsecure.exe ikili çalıştırarak bu savunmaların nasıl atlanacağını gösterdiler ve böylece şifrelenmemiş bir bellek lsas dökümü elde ettiler.

WerfaultSecure.exe’nin PPL ayrıcalığından yararlanma

WerfaultSecure.exe, Windows Hata Raporlama (WER) çerçevesinin bir parçasıdır ve normalde korunan işlemlerden çarpışma dökümlerini toplamak için en yüksek PPL etiketi WINTCB ile yürütülür.

Korunan durumu, bir çarpışma işleyicisinin kisvesi altında LSASS belleğine erişmesini sağlar.

Windows 8.1’de, WerfaultSecure.exe’nin yerleşik şifreleme rutinlerini uygulamadan çarpışma dökümlerini yazmaya uygulanabileceği ve diskte şifrelenmemiş döküm dosyalarına neden olan bir kusur vardı.

Windows 8.1’den Windows 11 24H2 makinesine savunmasız werfaultsecure.exe kopyalayarak ve PPL yüksekliği ile başlatarak, saldırganlar LSASS belleğini yakalamak ve ham döküm yazmak için aracı kandırabilir.

Sıfır Salaryum, istismar dizisinin, ters mühendislik yoluyla keşfedilen belgesiz anahtarlarla werfaultsecure.exe çalıştırmayı içerdiğini bildirir: /H Güvenli Gizli Çarpışma Modu, /PID [pid] LSASS işlemini hedeflemek için, /Tid [tid] ana iş parçacığını ve /dosyasını belirtmek için [handle] Şifrelenmemiş bir çıkış kolu belirlemek için.

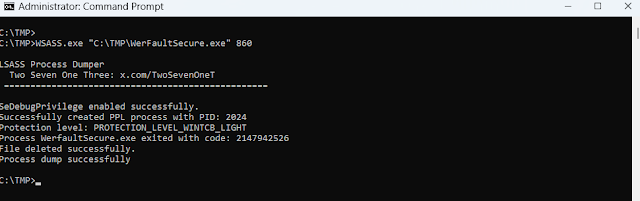

Saldırgan, CreateProcesSasppl API üzerinden, çarpışma dökümü ve etkinlik nesneleri için kalıtları devreye sokan WerfaultSecure.exe’yi ortaya çıkarmak için WSASS adlı özel bir yükleyici kullanır.

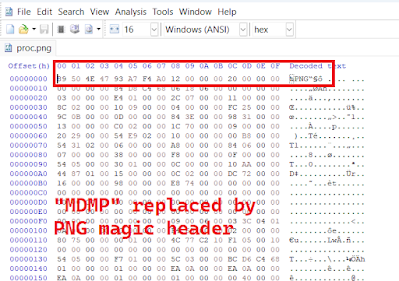

WSASS döküm tamamlanmasını bekler, daha sonra oluşturulan dosyanın ilk dört baytını (PNG Magic başlıktan) MDMP imzasıyla (0x4d, 0x44,0x4d, 0x50) değiştirir, böylece iyi huylu bir görüntü cihazı olarak maskelenir ve antivirüs çekleri çıkarır.

Son olarak, yükleyici, sistem stabilitesini geri yüklemek için minimal process_suspend_resume hakları vererek LSASS’taki askıya alınmış iş parçacıklarına devam eder.

Saldırgan MDMP üstbilgisini geri yükledikten sonra, ortaya çıkan minidump standart araçlara yüklenebilirNTLM karma ve düz metin kimlik bilgilerini çıkarmak için PypyKatz veya Mimikatz gibi, kolaylaştırıcı daha fazla yanal hareket.

Bu teknik, System32 dizininin dışındaki werfaultsecure.exe ikili dosyalarının izlenmesinin ve anormal davranışı erken tespit etmek için PPL korunan işlem çağrılarını doğrulamanın öneminin altını çizmektedir.

Bu istismar, Windows’ta modern savunmalara karşı nasıl geriye dönük uyumluluğun nasıl kullanılabileceğini gösterir ve savunucuların hata raporlama araçlarının hem dosya konumlarını hem de çağrışm bağlamlarını izleme ihtiyacını vurgular.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.