Bugünün tehdit manzarası, saldırı yüzeyleri çoğu güvenlik ekibinin izleyebileceğinden daha hızlı genişliyor. Her yeni bulut varlığı, açıkta kalan API, unutulmuş alt alan veya yanlış yapılandırılmış hizmet, bir saldırganın sömürülmesi için bir fırsat haline gelir.

Modern tehdit aktörleri, neyin maruz kaldığını fark etmeden önce dijital ayak izinizi haritalamak için Saldırı Yüzey Yönetimi’ni (ASM) kullanıyor. Otomatik keşif, varlık keşif araçları ve açık kaynaklı zeka sayesinde, kırmızı takım avcıları gibi davranıyorlar, böcek ödül avcıları gibi davranıyorlar ve gerçek zamanlı boşluklardan yararlanıyorlar.

İyi haber şu ki, onları kendi oyunlarında yenebilirsiniz.

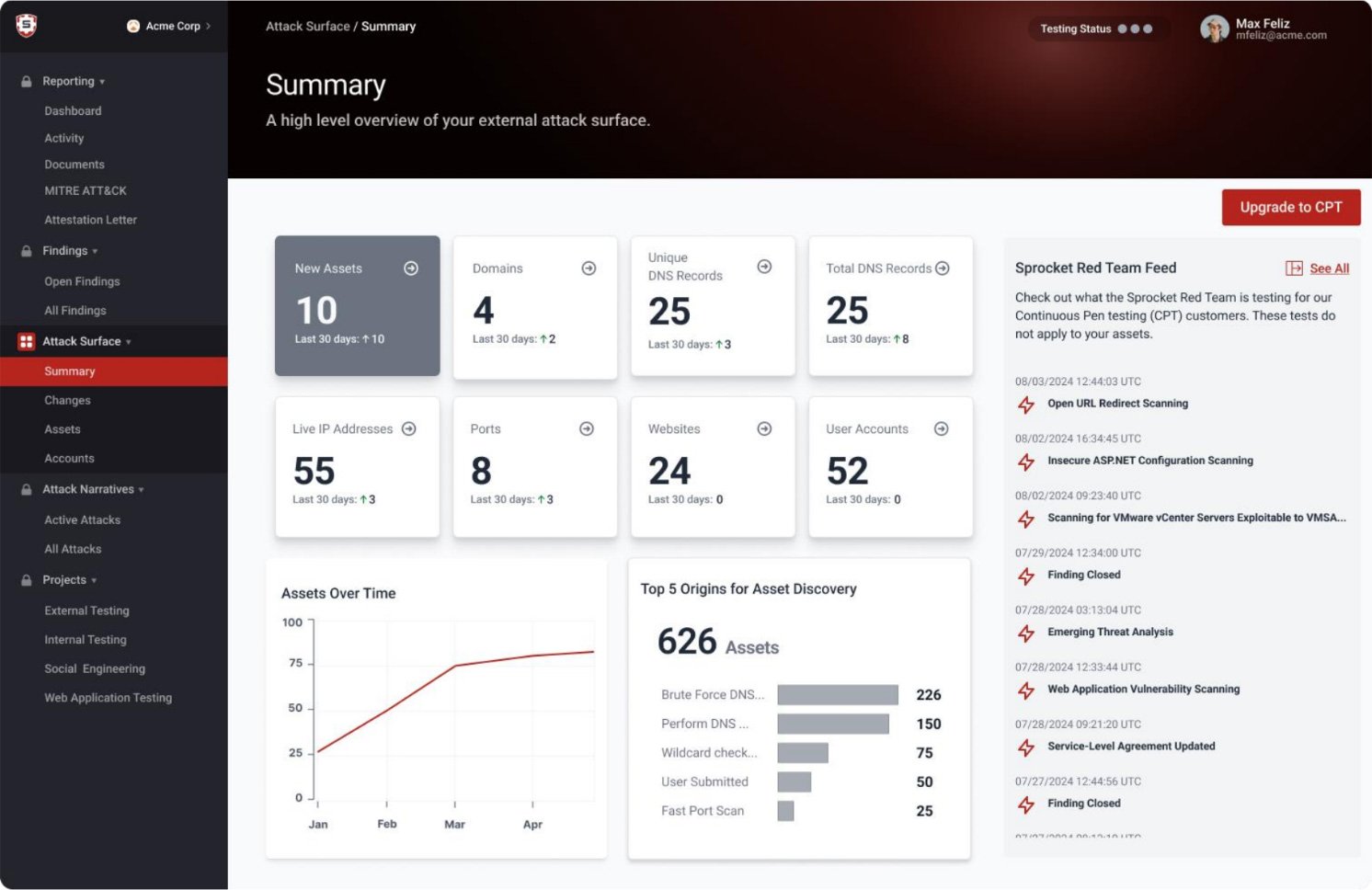

Bu makalede, Saldırı Saldırı Yüzey Yönetimi aracının saldırgan oyun kitabını anlamak ve genişleyen saldırı yüzeyiniz üzerinde görünürlüğü ve kontrolü geri almak için nasıl oluşturulduğunu araştırıyor.

Sprocket Security CEO’su Casey Cammilleri, Frockrocrocop ASM ve diğer araçlar arasındaki farkı paylaşıyor “bilgisayar korsanının perspektifini ve değişim tespitinde ağır bir siklet görmek. Dünden değişti ve güvenliğimi etkiliyor mu? [Sprocket] ASM. “

Saldırganın Perspektifi: Saldırı Yüzeyinizi Haritalama

Bir saldırganın ASM bakış açısı, istihbarat veya keşif toplama ile meşru bir güvenlik uzmanının yansıtılmasını yansıtıyor. Herkese açık olan araçlar ve otomasyon sayesinde, maruz kalan varlıkları bulmak, gözden kaçan uç noktaları ve gölge bir saldırgan için her zamankinden daha kolay. Rakipler, dışa dönük altyapınızın ayrıntılı bir haritasını hızlı bir şekilde monte edebilir.

Sprocket Security Red Teamers’ın deneyiminde, çoğu kuruluş istemeden fark ettiklerinden daha fazlasını ortaya çıkarır. Eski geliştirici ortamlar, terk edilmiş alanlar veya unutulmuş SaaS entegrasyonları, saldırganların sevdiği düşük asılı meyvelerdir. Bu bulguları ölçekte otomatikleştirmek için ASCASS gibi açık kaynaklı araçların ve özel komut dosyalarının bir kombinasyonunu kullanarak kendi ASM iş akışlarını oluşturabilirler.

Bir saldırganın altyapınızın kendinizden daha güncel veya doğru bir haritası varsa, gerçek tehlike burada yatar.

Kullanım Örneği: Broadcom’un VMware ESXI güvenlik açığı istismarları (2023-2024)

Tehdit oyuncusu, bilinen güvenlik açıklarını kullanarak binlerce internete açık VMware ESXI sunucularına karşı kitle sömürü kampanyaları başlattı.

Bu kusurlar, vahşi doğada aktif olarak kullanıldı ve idari ayrıcalıklara sahip bir sanal makineye saldırganların kum havuzundan kaçmasına ve ana bilgisayar sisteminde kod yürütmesine izin verdi. Yamaların mevcut olmasına rağmen, 37.000’den fazla internete maruz kalan VMware ESXI sunucuları savunmasız kaldı ve eşleştirilmemiş, halka açık erişilebilir varlıkların risklerini vurguladı.

“İnternete maruz kalırsa, zaten saldırı altında olduğu gibi davransanız iyi olur. Harici saldırı yüzeyinizi saldırganmış gibi sürekli tarayın. Yüksek değer varlıklarını işaretleyin ve sonra yamayı, izole etmeyin veya çıkarmayın. Manşetleri beklemeyin. Bir güvenlik açığı kullanılmadan önce bir güvenlik açığı açıklanmaz hareket edin.” – Michael Belton, Sprocket Security hizmet teslimat başkanı.

Bir hacker’ın saldırı yüzeyinizde özgür saltanatları olup olmadığını görmeye hazır mısınız?

Sprocket ASM ile bir hesap oluşturarak daha güvenli hale gelmenin bir sonraki adımı atın.

Ücretsiz hesap oluştur

Sprocket ASM: Recon’u önlemeye dönüştürmek

Saldırganlar altyapınızı haritalayabilirse, aynı şeyi daha hızlı, daha derin ve sürekli yapmalısınız. Sprocket ASM Aracı, saldırganların güvendiği, ancak bağlam, doğrulama ve sürekli izleme ile aynı keşif yeteneklerini vermek için tasarlanmıştır. Varlık envanterlerinden manuel olarak geçmek veya gerçeğinden sonra uyarılara tepki vermek yerine, saldırganların gerçek zamanlı olarak gördüklerini görmek için Sprocket ASM’yi kullanabilirsiniz.

Cammilleri’nin görüşleri “ASM’niz varsa, keşif aşamalarında daha az zaman harcayabilir ve doğrudan test ve doğrulama aşamalarına geçebilirsiniz. Saldırgan testlerinizde daha verimli ve ölçeklenebilir olacaksınız.”

Başarılı ASM sadece görünürlükle ilgili değil. Eylem edilebilir içgörülerle ilgili. Birçok kuruluş, iç CMDB’lere veya eski envanterlere çok fazla güveniyorlar çünkü kilit maruziyetleri kaçırıyor. Bu sistemler yakalandığında, saldırganlar zaten gözden kaçan bir geliştirici örneğini veya unutulmuş S3 kovasından yararlanıyor olabilirler.

Recon’u önlemeye dönüştürmenin anahtarı? ASM operasyonelleştirme. Günlük iş akışlarına entegre etmek, güvenlik açığı yönetimi ile birleştirmek ve ekibinizin bir saldırganın onları zaten keşfettiği aciliyetle maruz kalmasını sağlamak.

Dijital altyapınızı dışarıdan izlemiyorsanız, başka biri olacaktır.

Nasıl Başlatılır: Kötü Adamları Kör Noktalarınıza Yi Yahuun

Sprocket ASM aracı, saldırgan davranışlarını anlayan penetrasyon testçileri tarafından oluşturuldu. Savunucular güvende kalmak için rakipleriyle aynı perspektife ve hıza ihtiyaç duyarlar. Bu maliyetsiz araç, saldırı yüzeyinize benzersiz bir görünürlük sağlar ve gelişen ortam hakkında fikir verir.

Aletimiz, saldırganların nelerden yararlanabileceğini ortaya çıkararak ekibinizin proaktif hareket etmesini ve riskleri yükseltmeden önce azaltmasını sağlar.

Cammilleri, “Kırmızı ekibimizin ve test uzmanlarımızın sürekli pentest uygulamalarında kullandıkları motorla aynı. Yeni keşifler ve değişiklikler hakkında bildirimler alacaksınız” diyor Cammilleri, ancak ASM’yi sahip olduğunuz ve yönettiğiniz ek varlıklarla tohumlayabilirsiniz.

Bir saldırganın internette tamamen kör olacağı bir şey varsa, yine de bu bilgileri ASM’ye besleyebilir ve değişiklikler ve güvenlik sorunları için izlemeye başlayabilirsiniz. ”

Ücretsiz hesabınızı oluşturduktan sonra:

✓ Maruz kalan tüm varlıklarınızı keşfedin – Alanlar, IP adresleri, hizmetler ve çok daha fazlası – otomatik olarak.

✓ Gürültüyü kes ve net, eyleme geçirilebilir risk öncelikleri ile en önemli olana odaklanın.

✓ Kontrolü kazanmak proaktif varlık keşfi ve etkili yönetim ile güvenlik duruşunuzun

Sprocket ASM’yi kullanmanın daha fazla faydasını ortaya çıkarmak için kapsamlı ASM Tool demonumuzu izleyin.

Saldırıyı Alın: Boşluklarınızı Kapat

Saldırganlar izin beklemiyor. Zaten maruz kalan varlıkları tarar, eşleme ve kullanırlar. Saldırı yüzeyinize bir saldırganın olduğu gibi bakmıyorsanız, zaten dezavantajlısınız. Var olduğunu bilmediğiniz şeyi güvence altına alamazsınız.

Bilinmeyen varlıklar, gölge IT ve yanlış yapılandırılmış hizmetler, saldırganların bulmayı sevdiği zayıf bağlantılardır ve geleneksel güvenlik araçları genellikle özlüyor.

Bu yüzden görünürlük temeldir. Harici saldırı yüzeyinizi sürekli olarak keşfederek, gerçek dünya riskine göre maruz kalmaya öncelik vererek ve rakipler bunlardan yararlanmadan önce boşlukları kapatarak, zarar vermemek için görünürlüğü kullanın.

Sprocket ASM gibi çözümlerle, yakalama oynamayı bırakabilir ve altyapınızı saldırganların yaptığı gibi görmeye başlayabilirsiniz ve bunları böyle yenebilirsiniz.

Sprocket Security tarafından sponsorlu ve yazılmıştır.