Siber saldırılar her zamankinden daha hızlı gerçekleşiyor. Bir zamanlar haftalar veya aylar süren izinsiz girişler artık dakikalar içinde ortaya çıkıyor ve tepki vermek için çok az zaman kalıyor. Elastic’e göre saldırganlar, erişim sağladıktan sonra hızlı hareket ediyor ve savunmacılar yanıt vermeden önce yüklerini çalıştırmayı ve sonuç almayı hedefliyor.

İcra öncülük ediyor

Küresel telemetri, Windows sistemlerinde “İnfaz” taktiğinin artık kötü amaçlı etkinliklerin %32’sini oluşturduğunu ve art arda üç yıl boyunca önde gelen “Savunmadan Kaçınma” taktiğini geride bıraktığını gösteriyor. Bu değişiklik, birçok saldırganın artık gizlilik yerine yük dağıtımına öncelik verdiğini gösteriyor. Bekleme süresini uzatmak için saklanmak yerine, savunmacılar müdahale etmeden önce hedeflerine ulaşmak için otomasyonu ve önceden oluşturulmuş kodu kullanarak hızlı hareket etmeyi hedefliyorlar.

Büyük bulut sağlayıcıları Azure, AWS ve Google Cloud’da gözlemlenen kötü amaçlı etkinliklerin %60’ından fazlası üç hedefle ilgilidir: ilk erişimi kazanmak, kalıcılığı sürdürmek ve kimlik bilgilerini çalmak. Bu kategoriler tüm ortamlara hakimdir ve kimlik uzlaşması etrafında oluşturulmuş tutarlı bir stratejiyi ortaya çıkarır. Analistler, bu olayların çoğunun Microsoft’un ekosisteminden kaynaklandığını, bunun da hem popülerliğini hem de saldırganların platforma özgü kusurlardan ziyade tanıdık kimlik doğrulama akışlarını kullanma biçimini yansıttığını belirtiyor.

Yapay zeka tehdit havuzunu genişletiyor

Rapor, “Genel” kötü amaçlı yazılımlarda bir artışa dikkat çekiyor ve bunu, araçlarını oluşturmak veya değiştirmek için Yüksek Lisans kullanan saldırganlara bağlıyor. Ortaya çıkan yükleyiciler ve komut dosyaları genellikle kabadır, ancak bunların katıksız hacimleri savunmacılar için gürültü sorunu yaratır. Bir zamanlar beceri ve zamanla sınırlı olan şeyler artık otomatikleştirilebiliyor ve geniş ölçekte özelleştirilebiliyor. Bu düşük karmaşıklıktaki tehditler, imza tabanlı tespitin değerini zayıflatıyor ve davranış odaklı analitiği destekliyor.

150.000’den fazla kötü amaçlı yazılım örneğinin analizi, çoğunun tarayıcı verilerini çalmak üzere tasarlandığını gösteriyor. Çalınan kimlik bilgileri, erişim aracılarının diğer saldırganlara hazır giriş noktaları sattığı istikrarlı bir pazarı besliyor. Davetsiz misafirler, tarayıcılardan şifre ve çerez toplayarak çok az dirençle kurumsal bulut hesaplarına sızabilirler. Tarayıcı bir yan kanal olmaktan çıkıp bir giriş kapısı haline geldi.

Kod sızıntılarının kalıcı etkisi

Rapor ayrıca kaynak koduna maruz kalmanın nasıl kalıcı risk oluşturduğunu da gösteriyor. Geliştiriciler yanlışlıkla anahtarları, kimlik bilgilerini veya hassas görüntüleri genel depolara yüklediğinde, bu veriler değiştirilemez bir geçmişin parçası haline gelir. Silme işlemleri bile aynalar ve çatallar arasında depolanan kopyaları kaldıramaz. Bu tür sızıntıların kalıcılığı, yazılım tedarik zincirlerinin artık en zorlu güvenlik sorunlarından bazılarını nasıl karşıladığını gösteriyor.

Windows’un Hakimiyeti

Saldırıların çoğu hâlâ Windows sistemlerine odaklanıyor. Linux ve macOS çok daha az etkinlik görüyor, bu da işletmelerdeki daha küçük ayak iziyle eşleşiyor. Truva atları en yaygın kötü amaçlı yazılım türü olmayı sürdürüyor ve bunu genel tehditler, rootkit’ler ve kripto madenciler izliyor. Bu model, saldırganların nadir veya deneysel açıkları kovalamak yerine tanıdık platformların ve kanıtlanmış tekniklerin peşinden gitmeye devam ettiğini gösteriyor.

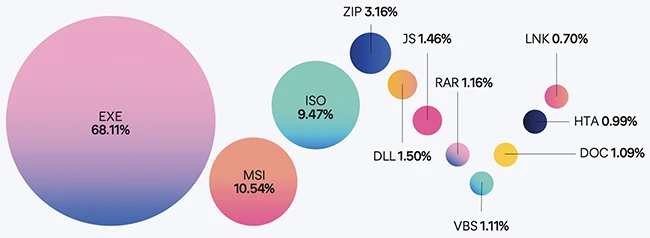

Geçtiğimiz yıldaki kötü amaçlı dosyaların çoğu, genellikle rutin yazılım güncellemeleri veya sıkıştırılmış ekler olarak gizlenen yürütülebilir dosyalar veya kurulum paketleri olarak geldi. JavaScript ve Visual Basic gibi komut dosyası tabanlı dosyalar, meşru iş akışlarıyla kolayca uyum sağladıkları için dolaşıma devam ediyor. Bu basit dosya türlerinin kalıcılığı, saldırganların yeni dağıtım yöntemleri icat etmek yerine kullanıcıların zaten güvendiği şeyleri nasıl kullanmaya devam ettiğini gösteriyor.

Kötü amaçlı yazılımlar için en iyi dosya türleri (Kaynak: Elastic)

Kimlik merkezde

Kimlik, neredeyse her saldırı katmanında ortak nokta olarak öne çıkıyor. Azure ortamlarında, genellikle kimlik doğrulama günlüklerinde olağandışı etkinlikler başlar ve saldırganların içeri girmek için çalınan veya kötüye kullanılan hesaplara ne sıklıkta başvurduğu ortaya çıkar. Microsoft 365’te, ele geçirilen e-posta hesapları genellikle bir sonraki adım olarak görev yapar ve davetsiz misafirlerin mesajlara, paylaşılan dosyalara ve diğer bağlı hizmetlere erişmesine olanak tanır. Geçerli kimlik bilgilerine sahip olduklarında, meşru araçlar ve izinler kullanarak bulut sistemlerinde hareket ederler, bu da eylemlerinin normal kullanıcı davranışından ayırt edilmesini zorlaştırır.

Elastic Security Labs başkanı ve Tehdit Araştırması direktörü Devon Kerr, “Saldırganlar gizlilikten hıza geçiyor ve minimum çabayla fırsatçı saldırı dalgaları başlatıyor” dedi. “Bu evrim, savunmacıların kimlik korumalarını güçlendirmelerinin ve tespit stratejilerini bu yeni hızlı saldırı çağına uyarlamalarının ne kadar acil olduğunu gösteriyor.”