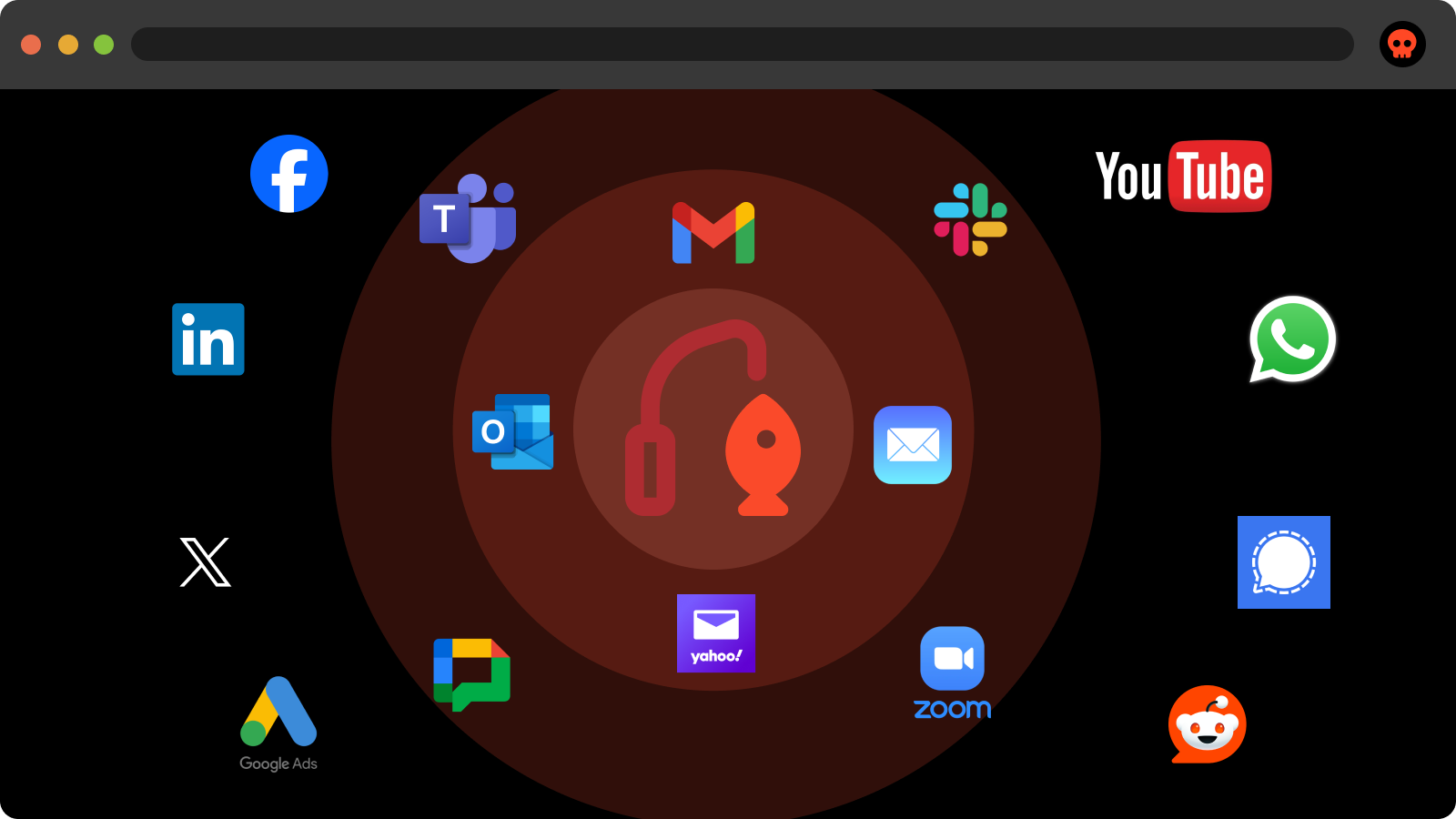

Saldırganlar, sosyal medya, anlık mesajlaşma uygulamaları ve kötü amaçlı arama motoru reklamları gibi e-posta olmayan dağıtım kanallarına giderek daha fazla kimlik avı bağlantıları gönderiyor. Bu makalede, kimlik avı saldırılarının neden sadece e-posta tabanlı teslimattan uzaklaştığını ve bunun güvenlik ekipleri için ne anlama geldiğini araştıracağız.

Çalışma uygulamalarındaki değişiklikler nedeniyle, çalışanlar dış saldırganlara her zamankinden daha erişilebilir. Bir zamanlar, e-posta daha geniş dünyaya sahip birincil iletişim kanalıydı ve işler yerel olarak-cihazınızda ve kilitli ağ ortamınızın içinde oldu. Bu, e -posta ve uç noktayı güvenlik perspektifinden en yüksek önceliği yaptı.

Ancak şimdi, merkezi olmayan internet uygulamaları ağında ve e -posta dışında daha çeşitli iletişim kanallarında modern çalışmalar gerçekleşirken, kullanıcıların kötü niyetli içerikle etkileşime girmesini engellemek daha zordur.

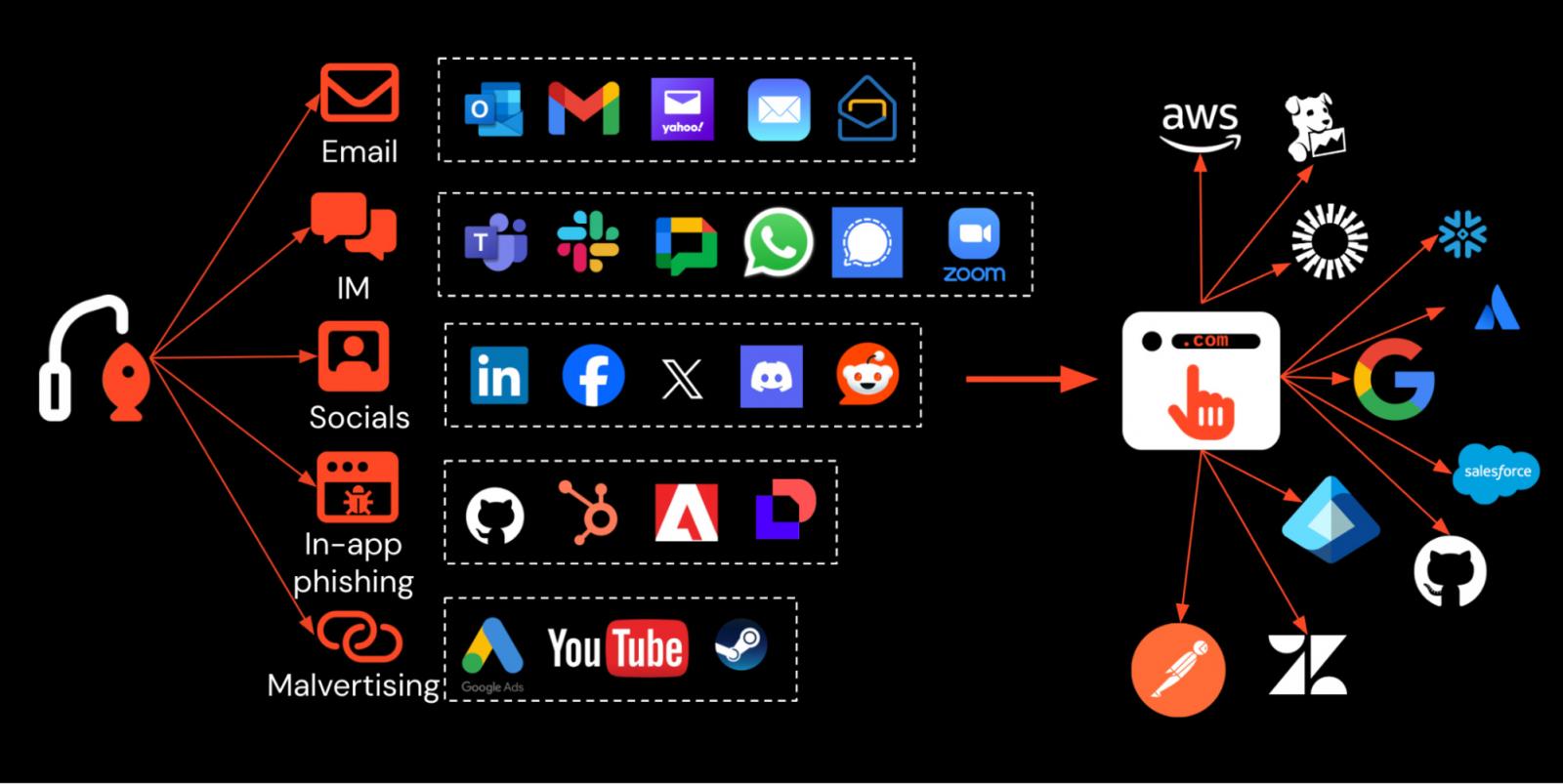

Saldırganlar, anlık messenger uygulamaları, sosyal medya, SMS, kötü amaçlı reklamlar ve uygulama içi messenger işlevlerini kullanarak bağlantılar sunabilir ve e-posta tabanlı kontrolleri atlamak için doğrudan SaaS hizmetlerinden e-posta gönderebilir. Benzer şekilde, değişen düzeyde hesap güvenliği yapılandırması ile hedef için işletme başına yüzlerce uygulama var.

Neden bunu daha çok duymuyorum?

E -posta dışındaki kimlik avı saldırıları genellikle bildirilmez. Bu, endüstrinin kimlik avı saldırılarına ilişkin verilerinin çoğu e -posta güvenlik satıcılarından ve araçlardan geldiğinde beklenmelidir.

Kimlik avı e -posta katmanını atlarsa, çoğu kuruluş kullanıcı rapor edilen saldırılara dayanır. Bazı kuruluşlar bunu bir Web proxy ile tamamlayabilir, ancak bunlar, bu tespitleri atlamak için bir dizi gizleme ve tespit kaçma teknikleri kullanan modern kimlik avı kitleri tarafından giderek daha fazla yeniliyor.

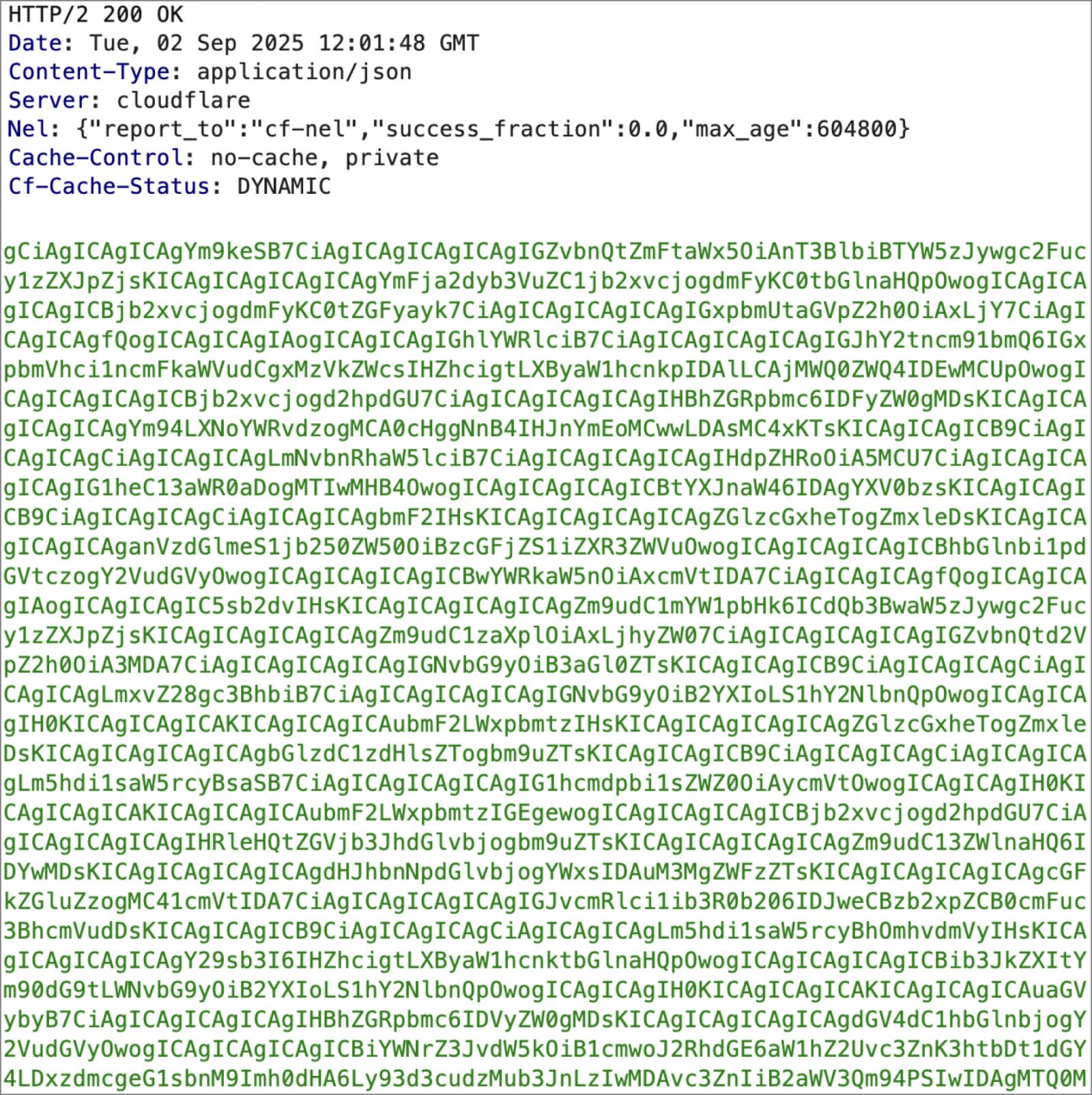

Günümüzde güvenlik ekipleri için en değerli bilgiler, ağ trafiği aracılığıyla yüklenen web sayfasıdır: HTML gövdesi neye benziyor? Kullanıcı sayfada ne görüyor? Bunu yapmak için, ağ verilerine bakarak birlikte dikiş yapmanız ve tarayıcının ne yaptığını yeniden yapılandırmanız gerekir. Çok basit web siteleri dışında, bu istemci tarafındaki JavaScript aracılığıyla gerçekleşir.

Bu, tipik bir SaaS uygulamasını analiz ederken yeterince zor. Ancak, en yeni nesil tamamen özelleştirilmiş saldırgan (AITM) kimlik avı kitleri, bir ağ katmanında gördüğünüz her şey, JS kodunun köpüklü, gizlenmiş bir karmaşasıdır, böylece DOM obfusation, sayfa gizleme ve kod gizleme gibi teknikleri kullanarak bunu mümkün olduğunca zor hale getirmek için kendi yollarından çıkıyor.

Dolayısıyla, e-posta olmayan kimlik avı teknik kontrollerle geniş ölçüde tespit edilmiyor. Ve bir kullanıcı tarafından benekli ve rapor edildiğinde bile – bu konuda gerçekten ne yapabilirsiniz?

Sosyal medya phish al. Kullanıcı tabanınızda hangi diğer hesapların hedeflendiğini veya vurulduğunu göremezsiniz. E -postadan farklı olarak, birden fazla kullanıcıya vuran aynı mesajı hatırlamanın veya karantinaya çıkarmanın bir yolu yoktur. Değiştirebileceğiniz bir kural veya engelleyebileceğiniz gönderenler yoktur. Hesabı rapor edebilirsiniz ve belki de site sahibi ona ulaştığında bir şeyler olur – ancak saldırgan muhtemelen o zamana kadar ihtiyaç duydukları şeyi elde eder ve devam eder.

Çoğu kuruluş sadece ilgili URL’leri engeller. Ancak bu, saldırganların kimlik avı alanlarını hızla döndürdüğünde gerçekten yardımcı olmaz – bir siteyi engellediğinizde, diğer üçü zaten yerini aldı.

Kimlik avı nesil boyu kimlik avı araçları ve teknikleri aracılığıyla nasıl geliştiğini öğrenmek için Push Security’nin en son teknik incelemesine göz atın ve bugün vahşi doğada kullanılan farklı algılama kaçakçılığı tekniklerini parçalayın.

Şimdi İndir

Ama bunlar sadece kişisel hesaplar değil mi?

Modern kimlik avı saldırıları kurumsal ve kişisel arasındaki sınırı bulanıklaştırır. Gerçek şu ki, çalışanlarınız kurumsal cihazlarında kişisel mesajlaşma ve sosyal medya uygulamalarına rutin olarak erişiyor.

Kullanıcılar LinkedIn, X, WhatsApp, Signal, hatta Reddit gibi mesaj panoları gibi uygulamalara iş dizüstü bilgisayarlarında ve/veya mobil cihazlarda imzalanır. Arama motorlarında (aka. Malvertising) kötü niyetli bağlantılar bulunurken, web’e normal olarak göz atarken onlara rastlayabilirler.

Kısacası: Kullanıcılarınızın kuruluşunuzun dışındaki biri tarafından iletişime geçebileceği her yerde kimlik avı için bir fırsat sunar. Aslında, bu vakaların çoğunda insanlar tanımadıkları insanlar tarafından temasa geçmeyi bekler.

Ayrıca, kampanyaların bu platformlarda aynı şekilde hedeflenemeyeceği, bir şekilde daha rastgele ve dolayısıyla daha az tehlikeli oldukları bir efsanedir. Örneğin, sosyal medya hesapları, saldırganların toplu olarak yaratmaları veya devralması için en kolay şeylerden bazılarıdır.

En son Verizon DBIR’ye göre, Infostealer günlüklerinde bulunan%60+ kredi sosyal medya sitelerinden geliyordu. Ayrıca tek faktörlü girişler kullanmaları muhtemeldir. Bir saldırgan bir hesabı devralabilir ve bunu çalışanlarınızdan biriyle güvenilir bir şekilde iletişim kurmak için kullanabilirse, başarılı olma olasılığının ortalama istenmeyen e -postanızdan daha yüksek bir yolu vardır.

Kötü niyetli reklamlar da hedeflenebilir. Örneğin, Google reklamları, belirli coğrafi konumlardan gelen, belirli e -posta etki alanı eşleşmelerine veya belirli cihaz türlerine (örneğin masaüstü, mobil, vb.) Gelen aramalara hedeflenebilir.

Hedef kuruluşunuzun nerede olduğunu biliyorsanız, reklamı o konuma göre uyarlayabilirsiniz. Kimlik avı siteleri, yalnızca belirli koşullar altında kötü amaçlı yükü sağlamak için koşullu yükleme parametreleri ile birlikte gelir – örneğin, yalnızca ziyaretçi belirli bir e -posta kampanyası bağlantısından geldiyse veya yalnızca belirli bir kuruluşta, belirli bir tarayıcı kullanıyorsa, belirli bir IP aralığından vb.

Ve saldırgan yalnızca çalışanınıza kişisel cihazlarında ulaşmayı başarsa bile, bu yine de kurumsal bir hesap uzlaşmasına akışlanabilir. Bir saldırganın bir OKTA çalışanının çalışma cihazlarında kişisel bir Google profiline imza attığı gerçeğinden yararlandığı 2023 OKTA ihlaline bakın.

Bu, tarayıcılarına kaydedilen kimlik bilgilerinin kişisel cihazlarıyla senkronize edildiği anlamına geliyordu – 134 müşteri kiracısına erişim sağlayan bir müşteri destek sistemi hizmet hesabı. Kişisel cihazları saldırıya uğradığında, tüm iş kimlik bilgileri de öyle.

Dolayısıyla, e-posta olmayan kimlik avı için hedeflenen kimlik avı kampanyalarıyla sonuçlanması için bol miktarda kapsam var. Bir şey varsa, saldırganın bu e-posta olmayan kampanyaları döndürmesi tartışmasız daha az iş, e-posta gönderen itibarını oluşturmak ve oluşturmak için gerekli ayak işlerini yapmaktan daha az iş!

Vaka çalışması: LinkedIn Spear-Pishishing

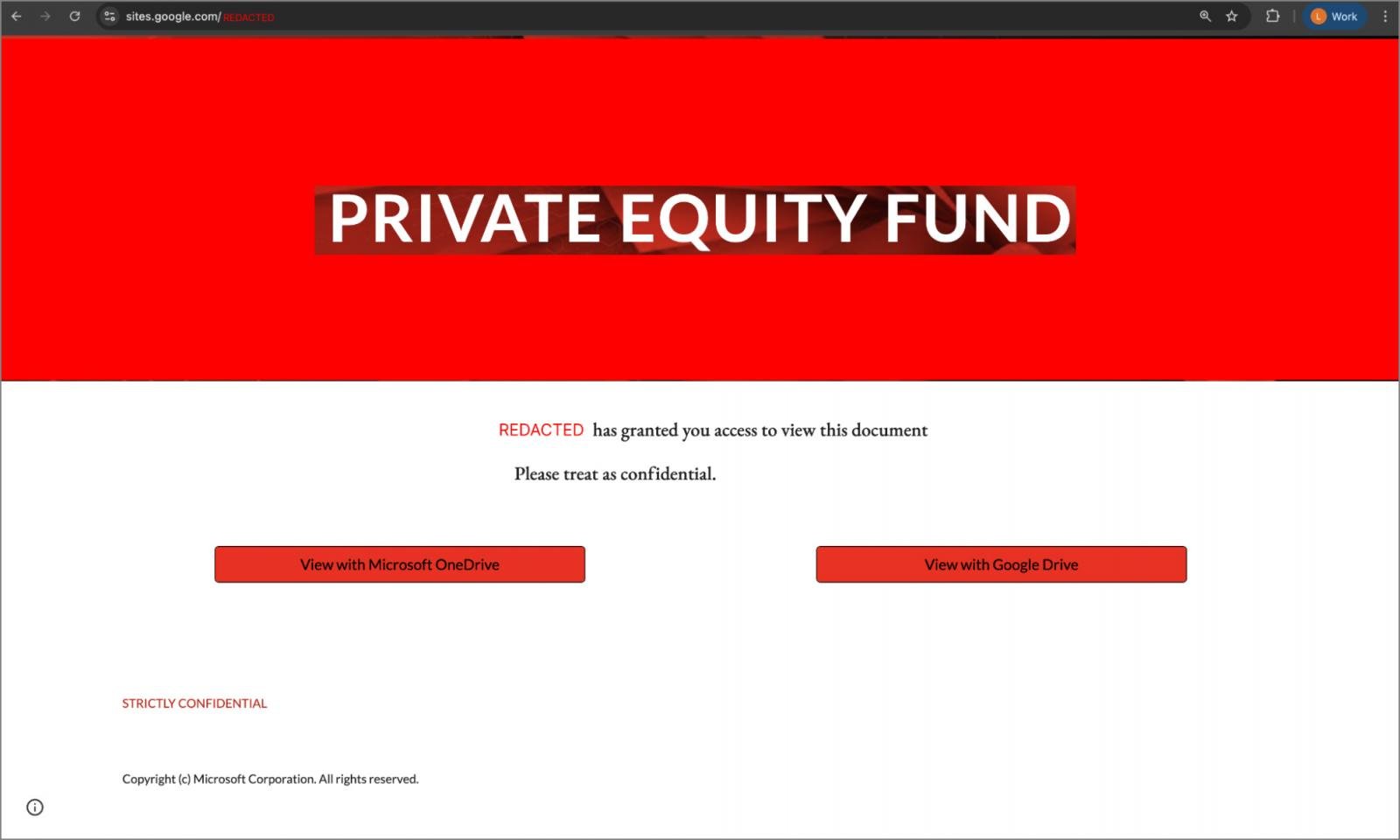

Saldırganlar son zamanlarda teknoloji şirket yöneticilerini hedefleyen bir LinkedIn mızrak aktı kampanyası yürüttüler. Kurbanlar, sahte bir yatırım fırsatı hakkında başka bir yöneticinin LinkedIn Direct mesajı ile hedeflendi. Gönderenin hesabı tehlikeye atılmış ve yüksek değerli hedeflere yaklaşmak için kullanılmıştır.

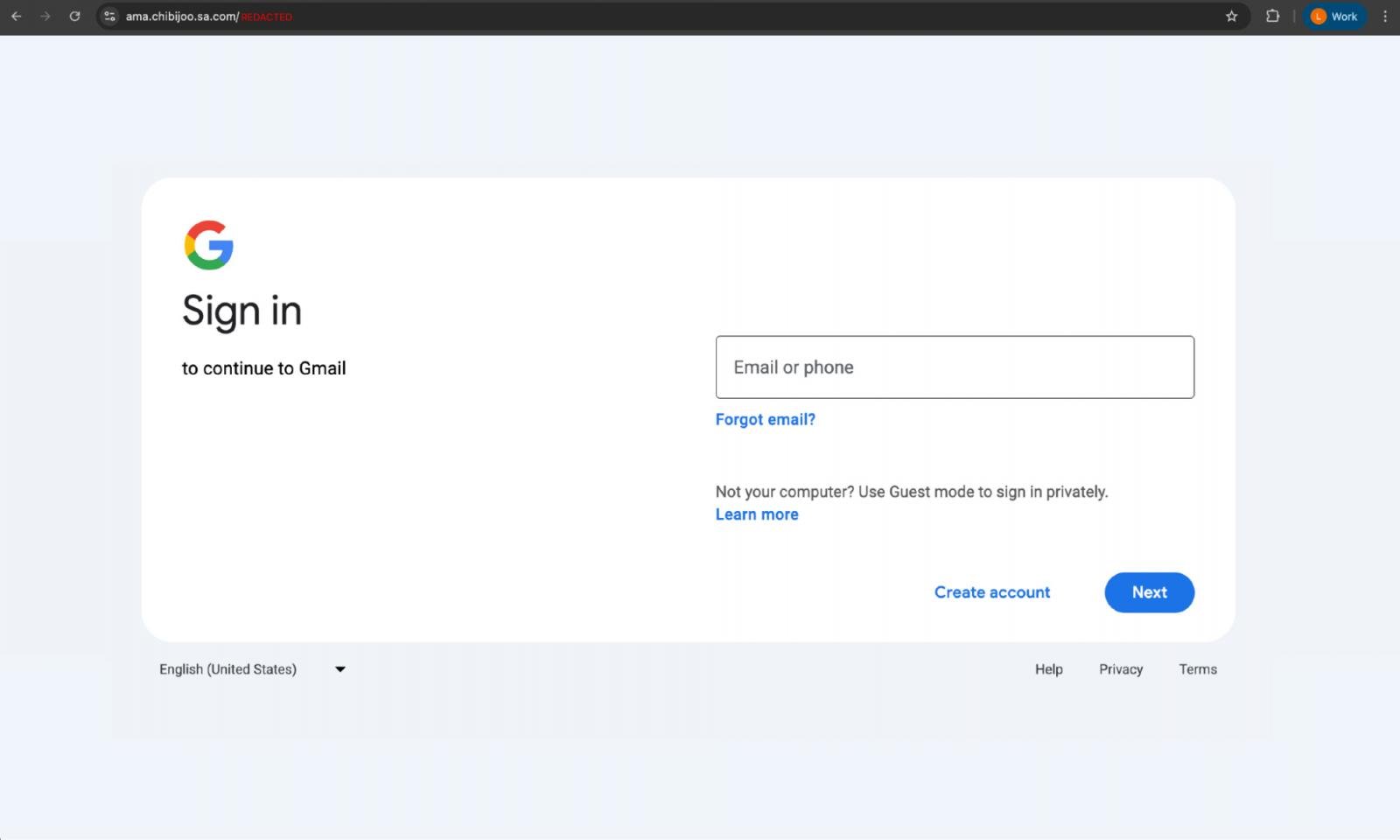

Saldırı, kurbanı, bir oturum çalma AITM phings sayfası sunmadan önce Google Workspace’i taklit eden bir ortalama kimlik avı sayfası sunmadan önce, Google siteleri, Google Search ve Microsoft Dynamics gibi meşru sitelerde (iyi bilinen bir algılama kaçakçılığı tekniği) barındırılan özel sayfalar zinciri aracılığıyla yol açtı.

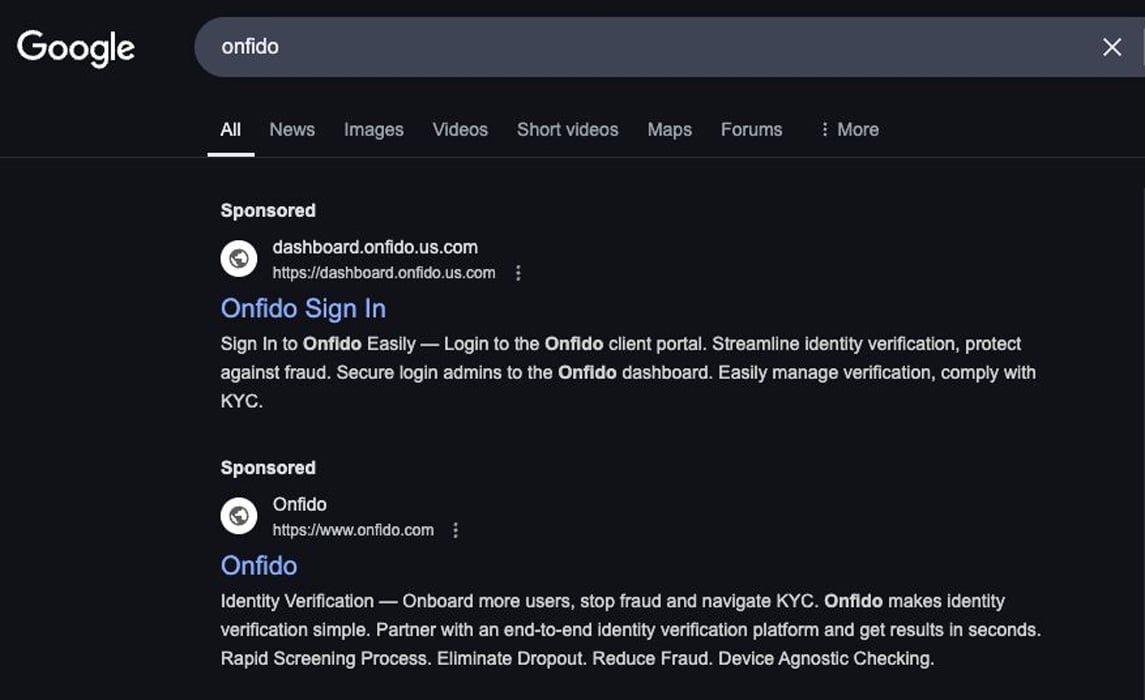

Vaka çalışması: Google Arama Kötü Vahşeti

Bir şirket, son derece ikna edici görünmek üzere tasarlanmış ve meşru reklamın üzerine konumlandırılmış hedefli bir Google reklamıyla vuruldu. Bu, birçok kullanıcının Siteye yer işareti aracılığıyla erişmek yerine oturum açma sayfaları aracağı gerçeğinden yararlandı.

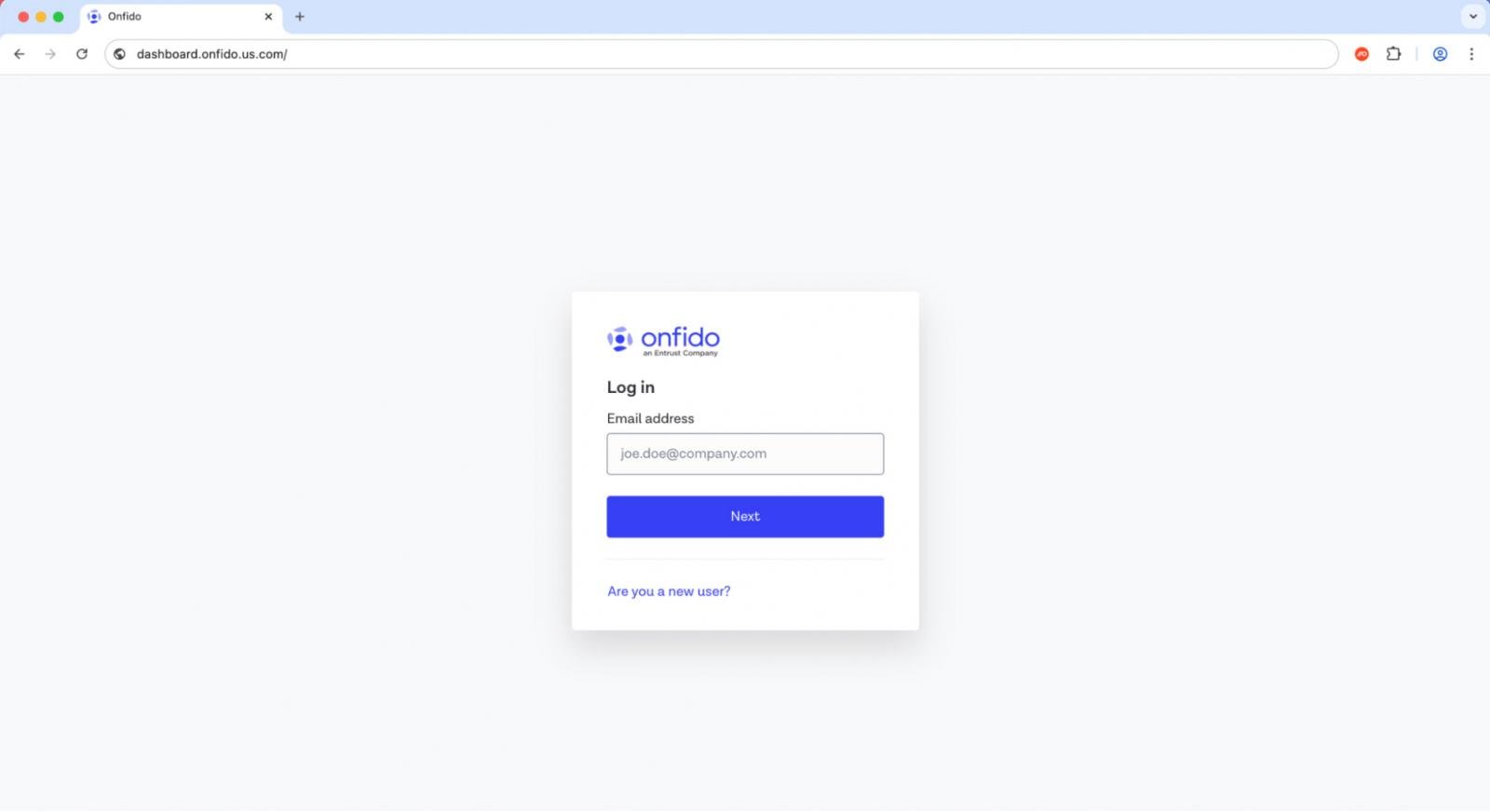

Bu durumda, saldırgan kiralanabilir bir alt alandan yararlanmıştı (ABD[.]com) bağlantının son derece meşru görünmesini sağlamak, sadece kaçırmak kolay olan gerçek URL’de küçük değişiklikler ile.

Gerçek giriş yerine, bağlantı kurbanı oturum çalan bir AITM sayfasına götürdü.

Bu daha sonra dağınık bir örümcek kampanyasına kadar izlendi.

Bir saldırgan uzlaşmış bir hesapla ne yapabilir?

Modern bir kimlik avı uzlaşması söz konusu olduğunda daha büyük resmi düşünmek önemlidir.

Çoğu kimlik avı saldırısı, Microsoft ve Google gibi çekirdek kurumsal bulut platformlarına veya OKTA gibi uzman kimlik sağlayıcılarına odaklanmaktadır. Bu hesaplardan birini devralmak, yalnızca ilgili uygulama içindeki temel uygulamalara ve verilere erişim sağlamakla kalmaz, aynı zamanda saldırganın, çalışanın hesaplarıyla oturum açtığı herhangi bir bağlı uygulamada imzalamak için SSO’dan yararlanmasını sağlar.

Bu, saldırganın kuruluşunuzdaki hemen hemen her temel iş işlevine ve veri kümesine erişim sağlar. Ve bu noktadan sonra, bu dahili uygulamaların diğer kullanıcılarını hedeflemek – Slack veya ekipler gibi dahili messenger uygulamalarını veya SamlJacking gibi teknikleri, giriş yapmaya çalışan diğer kullanıcılar için bir sulama deliğine dönüştürmek için Samljacking gibi teknikleri hedeflemek çok daha kolaydır.

Tek bir hesap uzlaşması hızla multi milyon dolarlık bir iş dünyası ihlali haline gelebilir.

Geleneksel anti-avlama araç setinin kimlik avı yeniliğine ayak uydurmadığı açıktır.

Modern kimlik avı saldırılarıyla başa çıkmak için kuruluşlar, tüm uygulamalarda ve teslimat vektörlerinde kimlik avı tespit eden ve engelleyen bir çözüme ihtiyaç duyarlar.

Push Security, yönlendirme hilelerini algılamaz veya modası geçmiş alan TI beslemelerine güvenmez. Hangi teslimat kanalı veya kamuflaj yöntemlerinin kullanıldığı önemli değildir, kullanıcı web tarayıcısındaki sayfa ile yüklenir ve etkileşime girdikçe saldırıyı gerçek zamanlı olarak tanımlayarak saldırıları bastırır ve engeller.

Push’un tarayıcı tabanlı güvenlik platformu, AITM kimlik avı, kimlik bilgisi doldurma, tıklama, kötü amaçlı tarayıcı uzantıları ve çalıntı oturum tokenlerini kullanarak oturum kaçırma gibi tekniklere karşı kapsamlı kimlik saldırısı algılama ve yanıt özellikleri sağlar.

Push hakkında daha fazla bilgi edinmek için en son ürün genel bakışımıza göz atın veya canlı bir demo için ekibimizden biriyle biraz zaman ayırın.

Push Security tarafından sponsorlu ve yazılmıştır.