Bir tehdit oyuncusu, tanınmış teknoloji şirketlerinden, giriş kimlik bilgilerini toplayan Microsoft 365 kimlik avı sayfalarına yol açan kötü niyetli bağlantıları maskelemek için bağlantı sarma hizmetlerini kötüye kullanıyor.

Saldırgan, Haziran’dan Temmuz’a kadar kampanyalarda siber güvenlik şirketi Proofpoint ve bulut iletişim firması Intermedia’dan URL güvenlik özelliğinden yararlandı.

Bazı e -posta güvenlik hizmetleri, mesajdaki URL’leri güvenilir bir etki alanına yeniden yazan ve kötü niyetli hedefleri engellemek için tasarlanmış bir tarama sunucusundan geçiren bir bağlantı sarma özelliği içerir.

Kimlik avı URL’lerini meşrulaştırma

CloudFlare’nin e-posta güvenlik ekibi, rakiplerin prova noktasını ve ara korumalı e-posta hesaplarından ödün verdikten sonra kötü amaçlı URL’leri meşrulaştırdığını ve muhtemelen “aklanan” bağlantıları dağıtmak için yetkisiz erişimlerini kullandığını keşfetti.

Araştırmacılar, “Saldırganlar, URL kısaltmalarıyla tehlikeye atılan hesaplar aracılığıyla çok katmanlı yönlendirme istismarı da dahil olmak üzere çeşitli şekillerde prova noktası bağlantısı sarılmasını istismar etti” dedi.

“Gözlemlediğimiz Intermedia Link Patma Kötüye Kullanımı Ayrıca, bağlantı sarma ile korunan e -posta hesaplarına yetkisiz erişim kazanmaya odaklandı” – CloudFlare E -posta Güvenliği

Tehdit oyuncusu, korunan bir hesaptan göndermeden önce kötü amaçlı bağlantıyı ilk olarak kısaltarak, bağlantıyı otomatik olarak saran bir şaşkınlık katmanı ekledi.

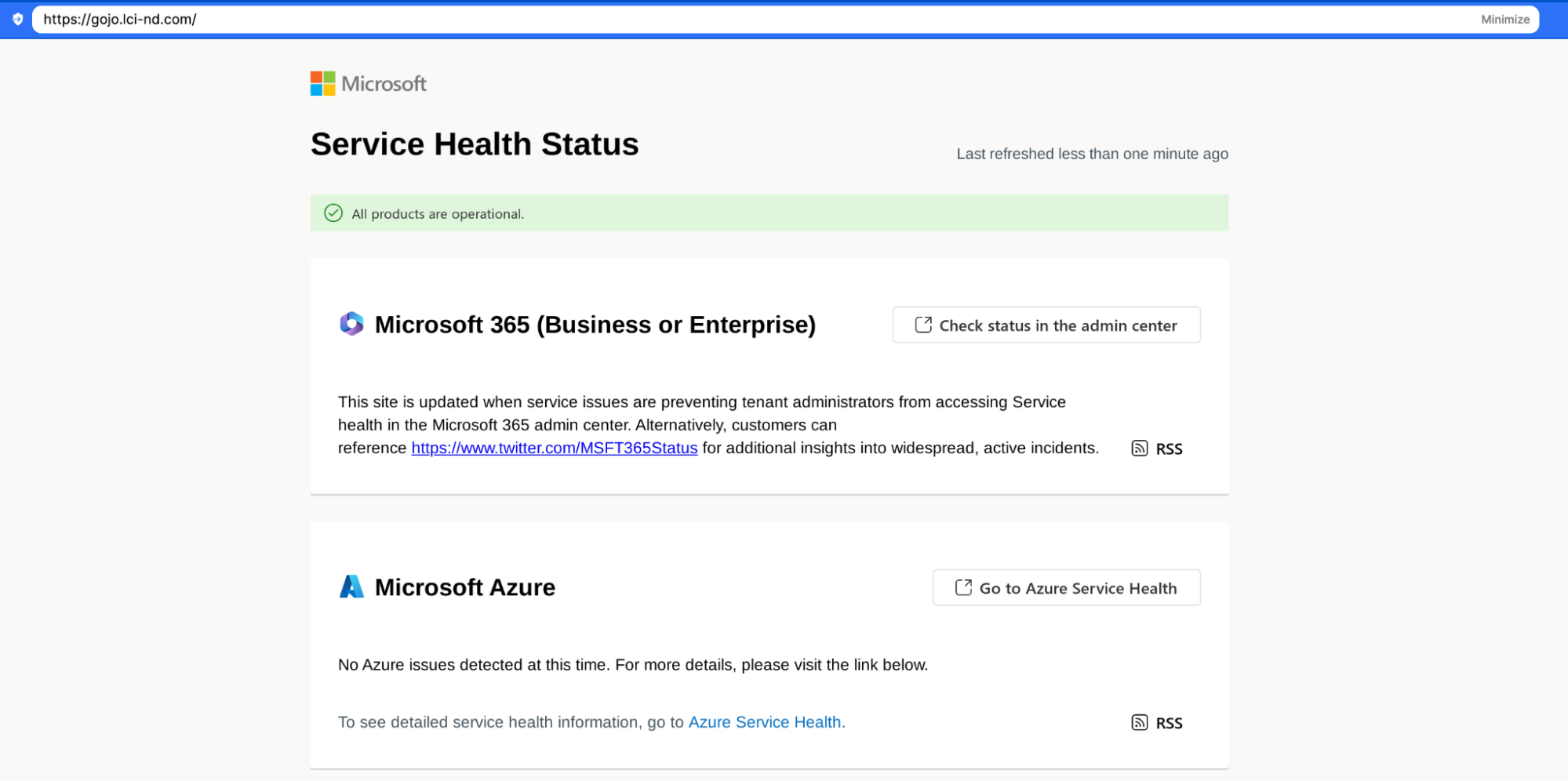

Araştırmacılar, saldırganın kurbanları sesli posta veya paylaşılan Microsoft Teams belgeleri için sahte bildirimlerle çektiğini söylüyor. Yönlendirme zincirinin sonunda kimlik bilgilerini toplayan bir Microsoft Office 365 kimlik avı sayfası vardı.

Kaynak: Cloudflare e -posta güvenliği

Intermedia’nın hizmetini kötüye kullanan kampanyada, tehdit oyuncusu, güvenli bir belgeyi görüntülemek için “ZIX” güvenli bir mesaj bildirimi gibi davranarak veya Microsoft ekiplerinden yeni alınan bir mesajı bilgilendiren bir iletişim taklit etti.

Belgeye yol açtığı iddia edilen bağlantının, Intermedia’nın hizmeti tarafından sarılmış ve dijital ve e -posta pazarlama platformundan sahte bir sayfaya kimlik avı sayfasını barındıran sahte bir sayfaya yönlendirilen bir URL olduğu iddia edildi.

Sahte ekipler bildirimindeki Yanıt düğmesine tıklamak, oturum açma kimlik bilgilerini toplayacak bir Microsoft Kimlik avı sayfasına yol açtı.

Cloudflare araştırmacıları, kötü niyetli hedefleri meşru e -posta koruma URL’leriyle gizleyerek, tehdit oyuncusu başarılı bir saldırı şansını artırdı.

Kötü amaçlı yükler sunmak için meşru hizmetlerin kötüye kullanılmasının yeni olmadığı, ancak bağlantı sarma güvenlik özelliğinden yararlanmanın kimlik avı sahnesinde yeni bir gelişme olduğu unutulmamalıdır.

Şifre mağazalarını hedefleyen kötü amaçlı yazılımlar, saldırganlar gizli mükemmel soygun senaryolarını yürütürken, kritik sistemleri sızdırarak ve sömürerek 3 kat arttı.

Saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 Miter ATT & CK tekniklerini keşfedin.