Güvenlik satıcısı Trellix’teki bir araştırmacı, kötü amaçlı kodları doğrudan dosya adlarına yerleştiren bir Linux kötü amaçlı yazılım saldırısı ortaya çıkardı, bu da çoğu geleneksel güvenlik savunmasını atlayan bir teknik.

Saldırı, BASH komutu tercüman kabuk kodu içeren bir dosya adının hazırlanmasını içeriyor, bu da yürütülürse, Linux’a özgü kötü amaçlı yazılım enfeksiyon zincirini harekete geçiriyor, araştırmacı Sagar Bade yazdı.

Dosya içeriği olarak depolanan geleneksel kötü amaçlı yazılımların aksine, komutları dosya adının içine yerleştirme, kötü amaçlı kodun tespit edilmesini zorlaştırır, özellikle de keşfedilen örnek Trellix’te olduğu gibi, baz64 gizleme için kodlanır.

Bade, antivirüs motorlarının genellikle dosya adlarını taramadığını ve statik analiz ve davranışsal algılama araçlarının da böyle kötü amaçlı yazılımları yakalayamayabileceğini söyledi.

Google’ın Virustotal sitesindeki ticari yazılım önleyici tarayıcıların hiçbiri, dosyayı 163 karakter adındaki kötü amaçlı kodla kötü niyetli olarak işaretlemedi. ItnewsTest.

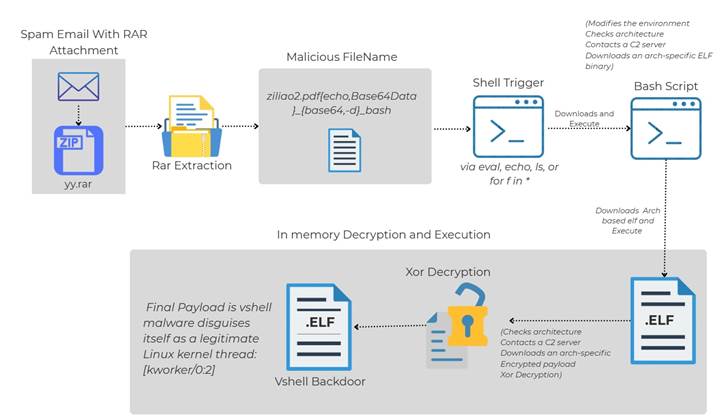

Trellix araştırmacısı, kötü niyetli Roshal Arşivi (RAR) dosyasına sahip bir spam e -postasının ilk dağıtım vektörüy olduğunu söyledi.

RAR dosyasını açmak kötü amaçlı yazılım kodunu yürütmemesine rağmen, yük dosya adlarını genişleten ve bunları işleyen herhangi bir komut tarafından tetiklenebilir.

Bu, birçok komut kabuğunun sanitasyon olmadan değerlendirdiği veya eko dosya adlarını kötüye kullandığından, değerlendirme, echo, printf veya tomruklama gibi komutlar olabilir.

Araştırmacı, yedekleme komut dosyaları, denetim otomasyonu ve dosyaları otomatik olarak işleyen sistem bakım rutinleri dahil olmak üzere basit dosya listeleme işlemlerinin ötesinde birden fazla tetik senaryosu belirledi.

Çalıştırıldığında, kötü adlandırılan dosya, ek komut dosyalarını indirmek için bir komut ve kontrol (C2) sunucusuyla iletişime geçen çok aşamalı bir enfeksiyon işlemi başlattı ve bu da son yük için ikili yürütülebilir dosyayı almak için kullanılır.

Bu son yük, uzaktan kabuk erişimi ve komut yürütme, dosya yükleme, indirme ve silme özellikleri, proses yönetimi ve kontrol, bağlantı noktası yönlendirme ve ağ tüneli ve şifreli komut ve kontrol iletişimleri dahil olmak üzere arka kapı erişimi olan tehdit aktörlerine sağlayan VShell kötü amaçlı yazılımdır.

VShell kötü amaçlı yazılım, öncelikle Çin’in Gelişmiş Kalıcı Tehdit (APT) grupları tarafından kullanılan Go-dili tabanlı bir arka kapıdır.

Trellix, kötü amaçlı yazılımın, dosyaları ve dosya adlarını manipüle ederek otomatik olarak kötü amaçlı komutları çalıştıran bilinen bir Linux damlası olan “Snowlight” gibi davrandığını buldu.

Vshell’i dağıtmak için kar ışığı kullanılmıştır.

Araştırmacılar, geçmişte komutları gömmek için dosya adlarının kullanımını düşündüler.

2019 yılında, araştırmacı John Page, Base64 kodlu dizeleri kullanarak, tasarlanmamış Microsoft PowerShell dosya adlarında komutları enjekte etmek için bir tekniği belgeledi.