Farkındalık, birçok MFA yöntemi etrafında “phishable” (yani kimlik avına dirençli değil) etrafında büyüdükçe, Yubikeys, OKTA Fastpass ve Windows Hello gibi şifresiz, FIDO2 tabanlı kimlik doğrulama yöntemleri (aka. Passkeys) giderek daha fazla savunuluyor.

Bu iyi bir şey. En sık kullanılan MFA faktörleri (SMS kodları, push bildirimleri ve uygulama tabanlı OTP gibi), modern ters proksi “ortada saldırgan” kimlik avı kitleri (ve bugün kimlik avı saldırıları için standart seçim) ile rutin olarak atlanır.

Bunlar, bir kurban şifrelerini girdiğinde ve bir MFA kontrolünü tamamladığında oluşturulan kimlik doğrulamalı oturumu ele geçirerek çalışır. Bunu yapmak için, kimlik avı web sitesi kullanıcı ve gerçek web sitesi arasında mesajlar geçer-dolayısıyla “ortada saldırgan”.

Buna karşılık, passey tabanlı girişler yansıtılamaz. PassKey tabanlı girişler alana bağlı olduğundan, phishing.com’da microsoft.com için bir passey kullanmaya çalışmak, bir AITM kiti kullanılarak proxiged olsa bile kimlik doğrulama kontrolünü geçmek için doğru değeri oluşturmaz.

Ancak saldırganlar bunu kolayca bırakmadılar. Passeyler daha popüler hale geldikçe, kimlik avı saldırılarına karşı savunmasız hale getirmek için kimlik doğrulama sürecini düşürmek veya başka bir şekilde atlatmak için tasarlanmış bir dizi teknik görüyoruz.

İşte, saldırganların paskukların etrafında (şimdiye kadar) ulaşmak için kullandıkları tüm teknikler.

Aşağı Saldırılar

Aşağı aktarım saldırıları, kimlik avına dayanıklı MFA’yı aşmak için saldırganlar tarafından kullanılan gitme yöntemidir. MFA indirgeme işlevselliği bir dizi suçlu AITM kitinde gözlenmiştir ve hatta Evilginx gibi emtia kitleri kullanılarak mümkündür.

Ortaya çıkan bir kimlik avı saldırısı yaparken, saldırganın mesajların% 100’ünü doğru bir şekilde aktarması gerekmez. Bunun yerine, bazılarını değiştirebilirler. Uygulama kullanıcıya “MFA yapmanız gerekir – PassKey’inizi veya Yedek Kimlik Doğrulama Kodunuzu kullanmak istiyor musunuz?” Diye sorabilir, ancak kimlik avı web sitesi bu sayfayı “MFA – Yedek Authenticator kodunuzu kullanın” demek için güvenli passey kullanma seçeneği vermez. Buna indirgeme saldırısı denir.

Bu, SSO’yu varsayılan giriş yöntemi olarak kullanan hesaplara da uygulanabilir. Bu senaryoda, Phish kiti kimlik avı saldırısının devam etmesini sağlamak için bir yedek kullanıcı adı ve şifre seçeneği seçebilir.

İşte Windows Hello’yu kullanarak bir Microsoft hesabı için kimlik doğrulamasını düşürmek için özel bir phishlet ile evilginx örneği.

https://www.youtube.com/watch?v=ls-m7zgumii

Bu nedenle, kimlik avına dayanıklı bir giriş yöntemi mevcut olsa bile, daha az güvenli bir yedekleme yönteminin varlığının, hesabın kimlik avı saldırılarına karşı savunmasız olduğu anlamına gelir.

Push Security’den MFA’nın çalışırken, Criminal Kimlik Yardım Kitlerinden gerçek alıntılara göre en son blog yayınına göz atın.

Push, kurbanın tarayıcısında MFA indirgeme saldırılarını nasıl algıladığı ve engellediği hakkında daha fazla bilgi edinin.

Araştırmamızı okuyun

Cihaz kodu kimlik avı

Kimlik avlamaya dayanıklı kimlik doğrulama yöntemlerini karşılamak için saldırganlar ayrıca, örneğin web tarayıcıları olmadığı veya sınırlı giriş özelliklerine sahip oldukları için Passkey tabanlı girişleri desteklemeyen cihazlar için alternatif kimlik doğrulama akışlarından yararlanan cihaz kodu kimlik avı saldırılarını da kullanıyor.

Bu alternatif oturum açma akışı, bir kullanıcıya benzersiz bir kod sağlayarak ve aygıtı yetkilendirmek için kodu girmek için farklı bir cihazdaki bir tarayıcıdaki bir web sayfasını ziyaret etmelerini söyler.

Bu, bir düşman tarafından, kimlik doğrulama sağlayıcısı web sitesini ziyaret etmeye ikna ederek bir hedefe karşı kimlik avı saldırısı yapmak ve rakip tarafından sağlanan bir koda girerek hesaplarına erişim sağlayarak kullanılabilir.

Bu saldırı, hedefi meşru bir URL’ye bağlama avantajına sahiptir, cihaz koduna girmenin ve oturum açmanın ötesinde açık izinlere rıza gösterme istemi yoktur. Ayrıca, bazı durumlarda doğrulanmış uygulamalar taklit edilebilir.

Bu teknik, M365 hesaplarının (1) (2) tekrarlanan Rusya destekli hedeflemesi de dahil olmak üzere bir dizi son kampanyada gözlenmiştir.

Onay kimlik avı

Onay kimlik avı, SaaS saldırıları matrisine eklenen ilk tekniklerden biriydi ve bir süredir var, ancak kötü niyetli aktivitede son zamanlarda bir artışla.

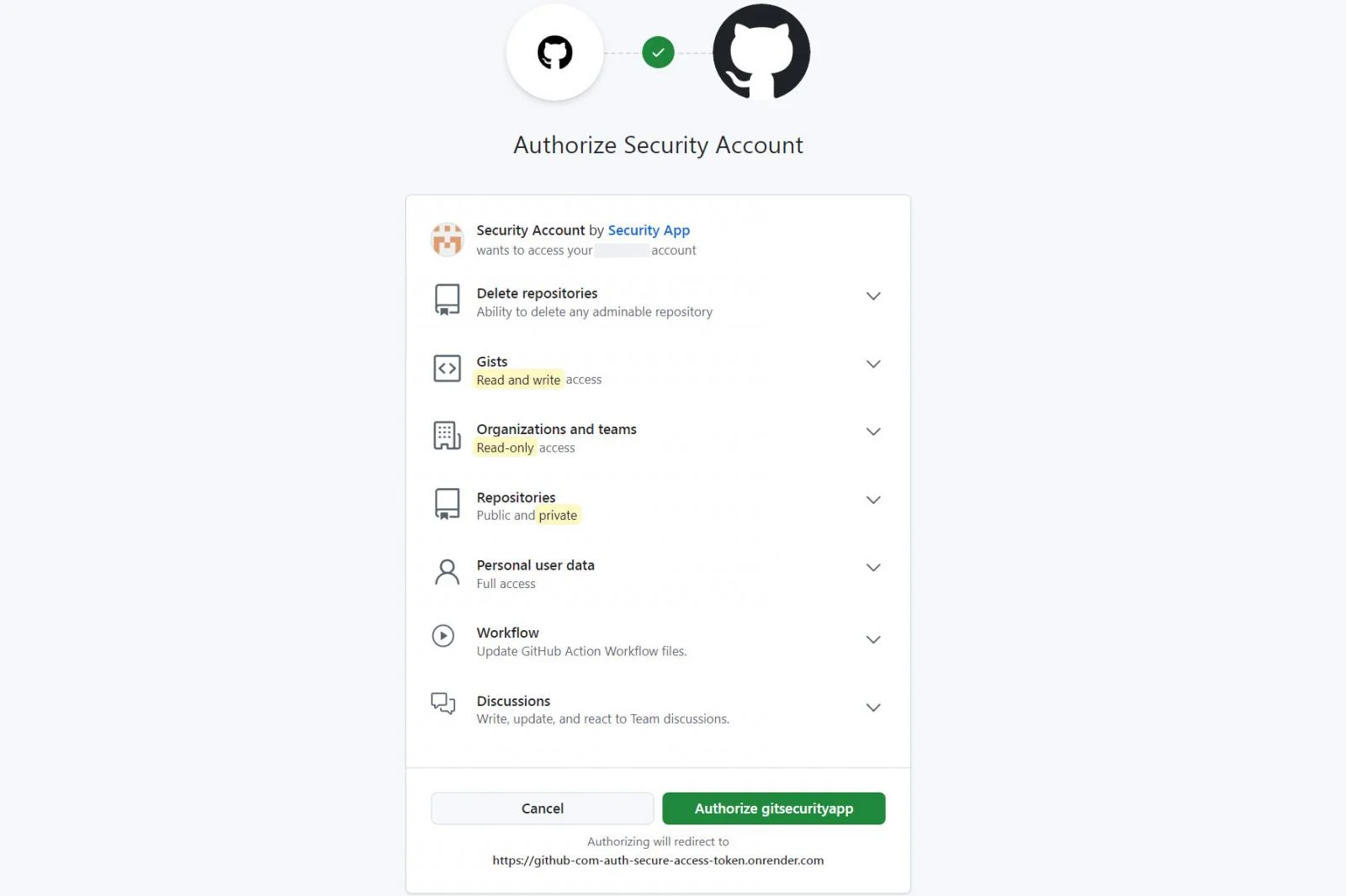

OAuth, kullanıcıların verilerine erişmek için üçüncü taraf uygulamalar izin vermelerine olanak tanır. Rakipler, kullanıcıları kötü amaçlı OAuth uygulamaları için erişim yetkisi için kandırarak bu işlevselliği kötüye kullanabilirler.

Bir rıza kimlik avı saldırısında, bir düşman, hassas verilere veya tehlikeli eylemler gerçekleştirme izinlerine erişmek için izin talep eden bir hedefe bir kimlik avı bağlantısı gönderir. Hedef izinler için rıza verirse, düşman hedefin hesabı üzerinden bu erişim seviyesini kazanır. Bu erişim seviyesi MFA’yı atlayacak ve şifre değişiklikleri yoluyla devam edecek.

Onay kimlik avı en çok Microsoft Azure veya Google çalışma alanı kiracılarına erişmeyi amaçlayan saldırılarla ilişkilidir. Bununla birlikte, SaaS uygulamalarının GitHub kullanıcılarını hedefleyen bu son örnekte görüldüğü gibi, aynı şekilde hedeflenebilecek kendi OAuth kimlik doğrulanmış API’lerini ve uygulama mağazalarını uygulamaları daha yaygın hale geldi.

Yetkilendirildikten sonra, saldırgan hesaba büyük erişime sahiptir. GitHub’ı etkileyen bu örnekte, saldırgan, kullanıcılara karşı daha fazla saldırı yapmak için depoları değiştirebilir (örneğin kötü amaçlı yazılımlarla enfekte ederek), depoya bağlı depoları ve hizmetleri zehirleyebilir ve hesabın erişebileceği hassas verileri dışarı atabilir.

Doğrulama Kimlik avı

E -posta doğrulaması bazen yeni hesaplar kaydedilirken kontrol olarak kullanılır. Bu, genellikle hedef kullanıcıya, doğrulamaları için tıklanabilir bir bağlantı veya girmeleri gereken bir doğrulama kodu ile e -posta göndererek uygulanır.

Doğrulama Kimlik avı, bir rakip bir kullanıcıyı bir doğrulama bağlantısını tıklamaya veya bu kontrolü yenmek için doğrulama kodunu geçmeye ikna etmek için kimlik avı veya başka bir sosyal mühendislik türü kullandığındadır.

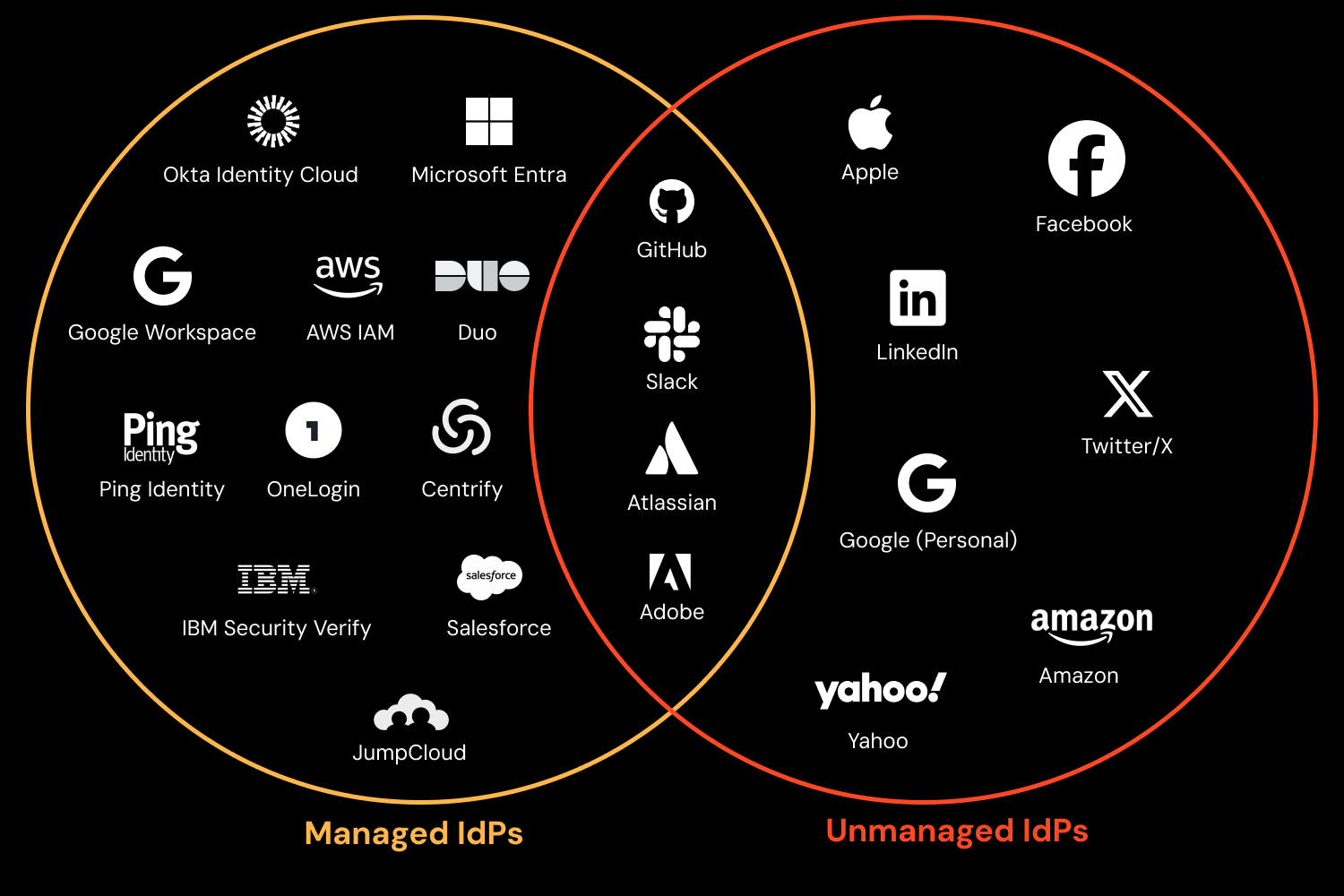

MFA’yı atlamak için kullanılan bu tekniğin bir örneği, çapraz IDP taklit edilmesidir. Bu, bir saldırganın kurbanın kurumsal e -posta alanına yeni bir IDP hesabı kaydeddiği yerdir. Birçok durumda, bu, yeni IDP’yi daha fazla kontrol etmeden SSO üzerinden oturum açmanıza olanak tanır – aslında, 5 uygulamadan 3’ünün bu davranışa izin verdiği bulunmuştur.

SSO amaçları için bir IDP olarak işlev görebilecek çok sayıda uygulama düşündüğünüzde, birkaç olası hedef vardır (uygulamaya ve desteklediği giriş yöntemlerine bağlı olarak).

Yönetilen IDP’ler, kuruluş tarafından merkezi olarak uygulanabilir (IDP ve üzerindeki kimliklere sahip ve işleten), yönetilmeyen ‘sosyal’ IDP’ler satıcı tarafından kontrol edilir ve kimlikler kullanıcı tarafından sahip olunur ve yönetilir.

Bunun bir örneğini aşağıdaki videoda görebilir veya burada iki adet iki örneğin analizini okuyabilirsiniz.

https://www.youtube.com/watch?v=53jemzv6ck

Uygulamaya özgü şifre kimlik avı

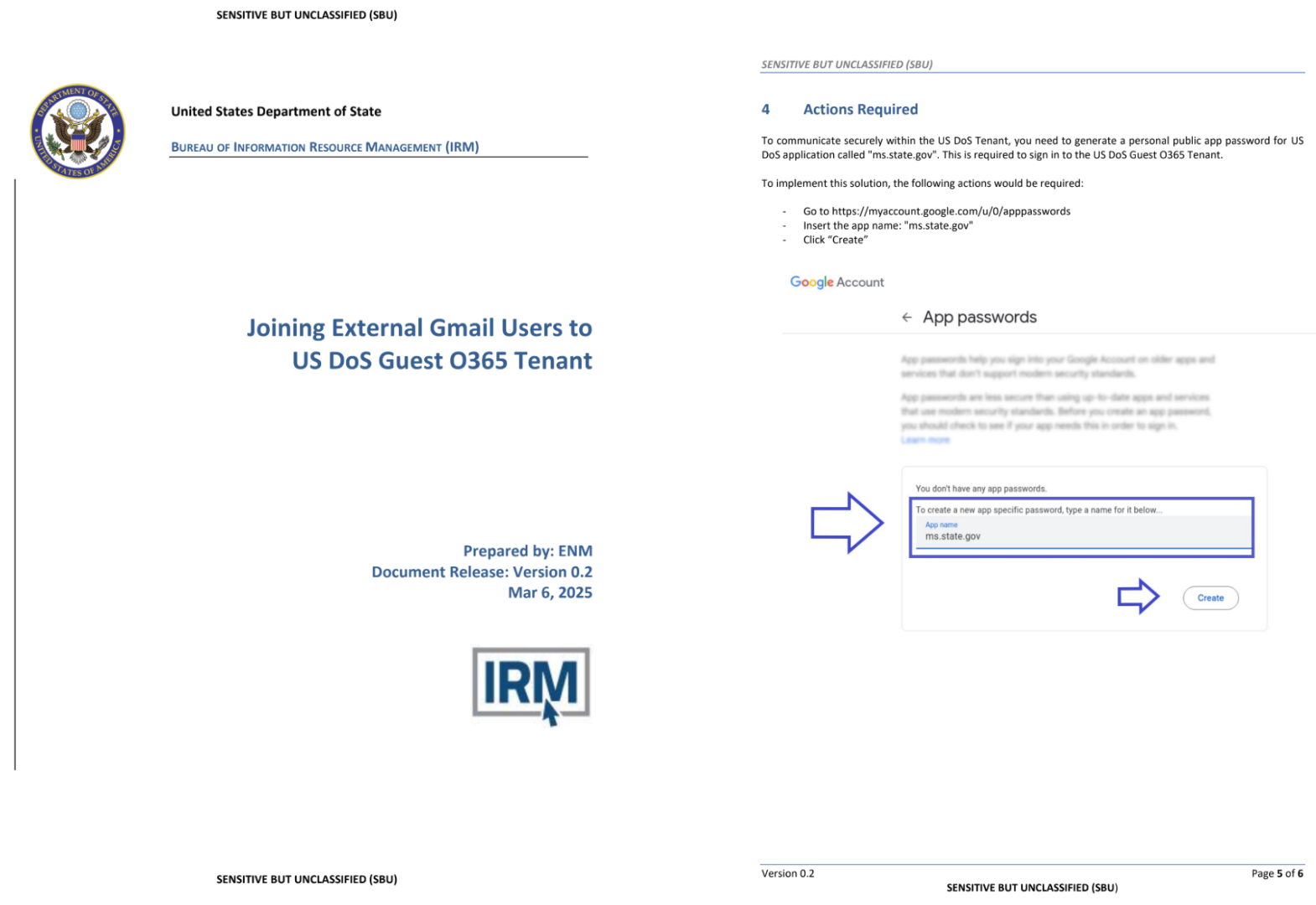

Uygulamaya özgü şifre kimlik avı, bir düşmanın bir kullanıcıyı hesapları için “uygulamaya özgü bir şifre” oluşturmaya ve daha sonra saldırganla paylaşmaya yönlendirdiği bir sosyal mühendislik tekniğidir. Bu eski şifreler, modern kimlik doğrulamasını (OAuth 2.0 gibi) hesap verilerine erişmesine izin vermek için tasarlanmış bazı büyük SaaS sağlayıcılarında (Google ve Apple gibi) bir özelliktir.

Saldırı akışı genellikle güvenilir bir varlık olarak poz veren saldırganın (örn. Teknik desteği, bir servis sağlayıcı) kullanıcıyı hesaplarının güvenlik ayarlarına yönlendirdiği bir bahane içerir. Kullanıcı daha sonra yeni bir uygulamaya özgü şifre oluşturma sürecinde yönlendirilir ve bu şifreyi saldırgan tarafından kontrol edilen bir form veya sohbet penceresine yapıştırması talimatı verilir.

Uygulamaya özgü şifreler, MFA’yı desteklemeyen ortamlarda kullanılmak üzere tasarlandığından, saldırgan bu şifreye sahip olduktan sonra, kullanıcının hesap verilerine (örneğin, e-postalar, kişiler, dosyalar), genellikle tanınmayan bir cihazdan geleneksel etkileşimli bir giriş seviyesi ile aynı güvenlik uyarılarını tetiklemeden kalıcı, programlı erişim kazanabilirler.

Bu, erişimi bir oturum jetonundan daha gizli ve daha dayanıklı hale getirir, çünkü bu şifreler kullanıcı tarafından manuel olarak iptal edilene kadar genellikle geçerli kalır.

Bunun yeni bir örneği, Rus bilgi operasyonları konusunda bir uzmanın sofistike ve kişiselleştirilmiş bir sosyal mühendislik saldırısıyla hedeflendiği açıklandı, burada saldırganın bir posta istemcisine giriş yaparak ASP’leri kullanarak kurbanın posta kutusuna kalıcı erişim sağlayabildi.

Bu, ABD Dışişleri Bakanlığı’na kurbanlara bir ASP’nin nasıl oluşturulacağı ve paylaşılacağı konusunda talimat veren ve Google posta kutularına erişim sağlayan sofistike bir cazibe içeriyordu.

Bonus: Passeys kullanmayan yerel hesapları hedefleme

Muhtemelen passeylerin etrafında dolaşmanın en kolay yolu, paskukları doğal olarak desteklemeyen uygulamaları hedeflemektir. Passkeyler, genellikle birincil IDP sağlayıcınıza güvenli, passey korumalı bir girişle giriş yaptığınız ve daha sonra SSO üzerinden bağlı uygulamalara giriş yaptığınız SSO ile kombinasyon halinde kullanılır. Birçok uygulama doğrudan passey girişlerine izin vermez.

Sonuç olarak, Slack, MailChimp, Postman, Github ve yaygın olarak kullanılan diğer iş uygulamaları gibi uygulamalar, genellikle daha sağlam kimlik doğrulama kontrollerine sahip olan IDP’leri (MS, Google, OKTA, vb.) Giderek daha fazla hedefleniyor.

Tıpkı yedekleme MFA yöntemlerinin genellikle pasiflerin yanında kaydedilmesi gibi, yerel “hayalet giriş” yöntemleri genellikle SSO ile birlikte kaydedilir, yani hesapların birden fazla olası giriş noktası vardır.

Birçok durumda, MFA’nın hiç konuşlandırılmamıştır – onları çalıntı kimlik bilgilerini kullanarak saldırılara eşit derecede duyarlı hale getirir (geçen yıl kar tanesi saldırılarında görüldüğü gibi ve Jira bu yıl saldırılar).

Bu, kuruluşların yönetmesi için geniş ve savunmasız bir kimlik saldırısı yüzeyi ile sonuçlanır.

Çözüm

Çoğu zaman, saldırganların paskukların etrafında dolaşmak için farklı bir şey yapmaları gerekmez. Basitçe, genellikle uyguladıkları aynı kimlik avı araçlarını ve tekniklerini kullanmak, işin hesaba yedek, Passkey olmayan bir MFA yönteminin kaydedilmesi olası durumunda yapılacaktır.

Gerçekten güvenli olan tek hesap, sadece passeyleri olanlardır ve PassKey olmayan kimlik doğrulamasını önleyen yedekleme yöntemi veya koşullu erişim politikalarıdır.

Ancak şeytan da burada ayrıntılı (Microsoft tarafından sağlanan CA şablonlarının bu son örneği, “riskli” işaretleri yanlış pozitifler olarak belirleyen ve ilerlemelerine izin veriyor).

Ve uygulamanızı ve kimlik yayılmasını denetlemek, uygulama başına güvenlik ekipleri için mevcut olan değişen görünürlük ve kontrol seviyelerini (ve birçok uygulamanın merkezi olarak benimsenmediği veya başlamış olduğu) düşündüğünüzde ortalama bir başarı değildir.

Push güvenliği ile kimlik avı saldırılarını önleyin ve engelleme

AITM kimlik avı kitleri kullanan düşürme saldırıları, passey-bypassing kimlik avı saldırılarının büyük çoğunluğunu oluşturur.

Push Security’nin tarayıcı tabanlı güvenlik platformu, AITM kimlik avı, kimlik bilgisi doldurma, şifre püskürtme ve çalıntı oturum belirteçleri kullanarak oturum kaçırma gibi tekniklere karşı kapsamlı kimlik saldırısı algılama ve yanıt özellikleri sağlar.

Ayrıca, çalışanlarınızın kullandığı her uygulamada kimlik güvenlik açıklarını bulmak ve düzeltmek için push kullanabilirsiniz: hayalet girişleri; SSO kapsam boşlukları; MFA boşlukları; zayıf, ihlal edilmiş ve yeniden kullanılan şifreler; riskli OAuth entegrasyonları; ve daha fazlası.

Push, ortak kimlik saldırısı tekniklerini tespit etmenize ve yenmenize nasıl yardımcı olduğu hakkında daha fazla bilgi edinmek istiyorsanız, canlı bir demo için ekibimizden biriyle biraz zaman ayırın.

Push Security tarafından sponsorlu ve yazılmıştır.