Proofpoint araştırmacıları, saldırganların bulut ortamlarına kalıcı erişim sağlamak için dahili OAuth tabanlı uygulamaları giderek daha fazla kötüye kullandığı konusunda uyarıyor.

Bu uygulamalar genellikle uzun bir süre fark edilmeden kalır ve parolalar sıfırlandıktan veya çok faktörlü kimlik doğrulama (MFA) zorunlu kılındıktan sonra bile saldırganların yüksek ayrıcalıklı hesaplara erişimini sürdürmesine olanak tanır.

OAuth nedir ve saldırganlar bundan nasıl yararlanır?

OAuth, uygulamaların, kullanıcı adınız ve şifreniz yerine özel erişim belirteçleri kullanarak hesabınıza (ör. M365) güvenli bir şekilde bağlanmasını sağlayan bir yetkilendirme protokolüdür.

Tehdit aktörleri genellikle kullanıcıları kötü amaçlı üçüncü taraf (harici) OAuth uygulamalarının hesaplarına erişmesine izin vermeleri için kandırır. Bazen saldırganlar, kötü amaçlı OAuth uygulamaları tarafından kullanılan erişim belirteçleriyle değiştirilecek yetkilendirme kodlarını oluşturup paylaşmaları için hedefleri kandırmaya da çalışır.

Saldırganların, kimlik avı veya parola saldırıları yoluyla yüksek ayrıcalıklı (örneğin, yönetici) hesapları tehlikeye attıkları ve daha sonra bu hesapları, hedeflerine ulaşmak için yeni oluşturmak veya mevcut ikinci taraf (dahili) OAuth uygulamalarını değiştirmek için kullandıkları da bilinmektedir.

Proofpoint araştırmacıları, ikinci taraf uygulamaların doğrudan bir kuruluşun kiracısı içinde kaydedildiğini ve genellikle kuruluşun yöneticileri veya uygun ayrıcalıklara sahip kullanıcılar tarafından oluşturulup yönetildiğini açıkladı. Bu nedenle, kuruluşlar tarafından doğası gereği güvenilirdirler ve tespit edilmeleri daha zor olabilir.

Saldırganlar, kötü amaçlı dahili OAuth uygulamalarının oluşturulmasını otomatikleştirebilir

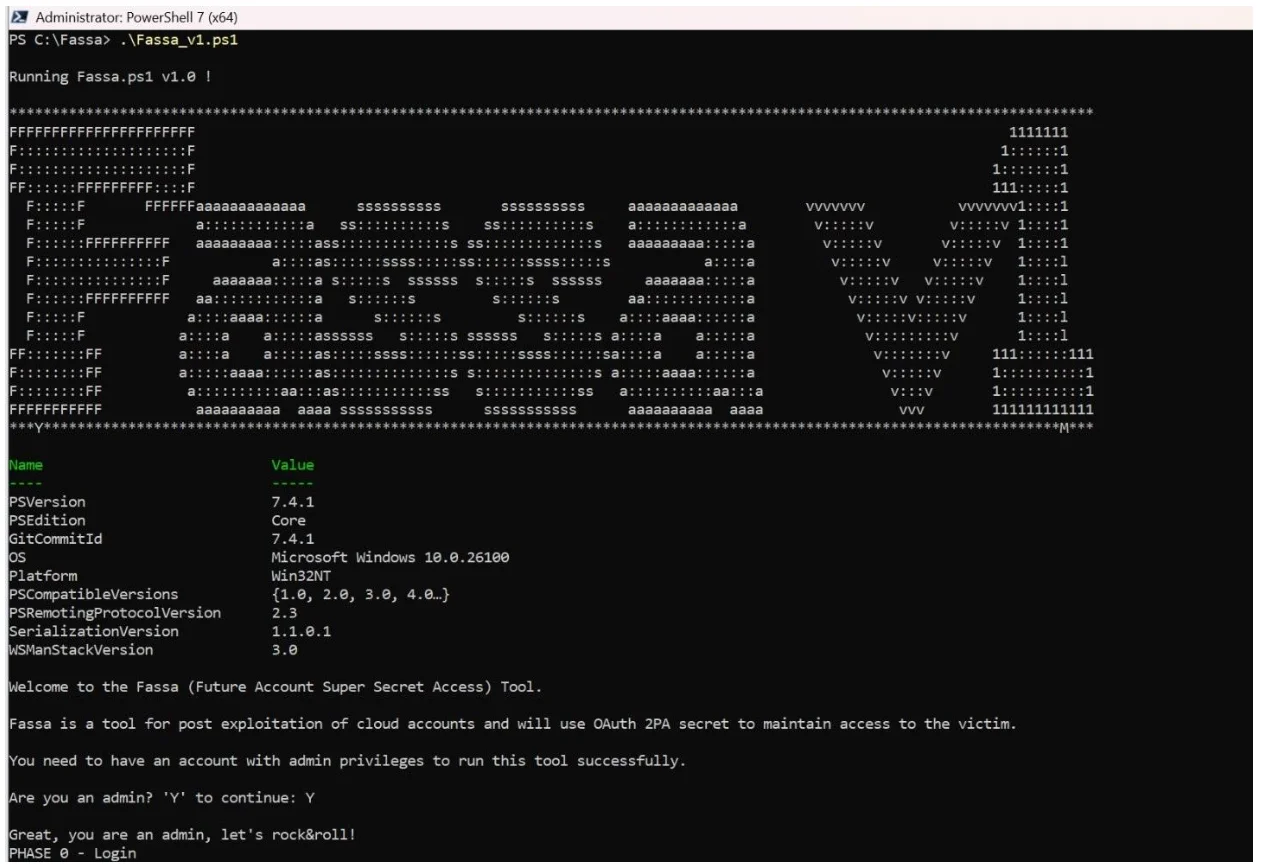

Araştırmacılar, OAuth uygulamalarının kaydedilmesini ve yapılandırılmasını otomatikleştiren bir kavram kanıtlama araç seti oluşturdular (ancak kamuya açıklanmadı).

Geleceğin Hesabı Süper Gizli Erişim aracı (Kaynak: Proofpoint)

“Otomatik dağıtım süreci sırasında, bir uygulama, saldırganın hedefleriyle uyumlu, önceden yapılandırılmış izin kapsamlarıyla kaydedilir. Bu uygulamanın kritik bir yönü, sahiplik özelliğidir: Güvenliği ihlal edilen kullanıcı hesabı, yeni oluşturulan uygulamanın kayıtlı sahibi haline gelir ve onu kuruluşun ortamında etkili bir şekilde meşru bir iç kaynak olarak kurar” dediler.

Uygulamaların kimlik doğrulama kodu, hesap şifresi değiştirilse bile geçerli olmaya devam edecek olan erişim, yenileme ve kimlik belirteçlerini almak için kullanılır.

“Uygulama artık kullanıcı kimlik bilgileri değişikliklerinden bağımsız olarak çalışıyor” diye vurguladılar. Yapılandırılmış izinlere bağlı olarak çeşitli kaynaklara erişebilir: e-postalar, SharePoint belgeleri, Takvim bilgileri, Teams mesajları ve kanal verileri, OneDrive’da depolanan dosyalar vb.

Eğitim, izleme ve hızlı iyileştirme çok önemlidir

Kötü amaçlı uygulama, Microsoft Entra ID yönetim arayüzünde görünür olsa da, kuruluş içinde kullanılan meşru iş uygulamalarıyla sorunsuz bir şekilde karışabilir. Proofpoint’in yakın zamanda ortaya çıkardığı gerçek dünya saldırısında, saldırganlar “test” adında dahili bir uygulama yarattılar; bu ismin herhangi bir ilgi çekmesi pek olası değil.

Araştırmacılar, “Aktif keşif ve iyileştirme çabaları olmadan, idari işlem yapılana veya müşteri sırrının doğal olarak süresi dolana kadar uygulama geçerli bir saldırı vektörü olarak kalır” diye ekledi.

Kuruluşların, kullanıcılarını, güvenilir görünen kötü amaçlı uygulamaları ve kiracıları tespit etmeleri, beklenmedik izin isteklerini şüpheli olarak ele almaları ve olağandışı uygulama yetkilendirmelerini derhal bildirmeleri konusunda eğitmeleri tavsiye ediliyor.

Böyle bir uygulamanın keşfedilmesi durumunda iyileştirme, istemci sırrının ve kullanıcı belirtecinin iptalini ve uygulamanın kaldırılmasını içermelidir.

Sonuç olarak, “İş kolu uygulamalarınızı sürekli izleyerek ve otomatik iyileştirme uygulayarak, saldırganların değerli kaynaklara kalıcı erişim sağlamasını önleyebilirsiniz. Bu aynı zamanda onların daha fazla saldırı başlatmasını da engellemeye yardımcı olabilir” dedi.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmamak için son dakika haber e-posta uyarımıza abone olun. Buradan abone olun!