Gladinet CentreStack ve Triofox dosya paylaşımı ve uzaktan erişim platformlarındaki kimliği doğrulanmamış bir Yerel Dosya Ekleme güvenlik açığı olan CVE-2025-11371, vahşi ortamda saldırganlar tarafından istismar ediliyor.

Gladinet bu güvenlik açığının ve bu güvenlik açığından aktif olarak yararlanıldığının farkında olsa da, bir yama hâlâ üzerinde çalışılıyor. Bu arada kullanıcılar, kurulumlarındaki bir işleyiciyi devre dışı bırakarak kusuru hafifletebilir ve azaltmalıdır. Web.config dosya.

Huntress araştırmacıları, “Bu güvenlik açığının şu ana kadar üç müşteriyi etkilediğini gözlemledik” uyarısında bulundu ve Gladinet’in çözümlerini kullanan kuruluşlara, bu azaltma işlemini mümkün olan en kısa sürede uygulamaları tavsiyesinde bulundu.

CVE-2025-11371’den yararlanıldı

CentreStack, yönetilen hizmet sağlayıcılara ve küçük işletmelere yönelik bir dosya paylaşımı, senkronizasyon ve uzaktan erişim platformudur. Triofox, orta ve büyük ölçekli işletmelere yönelik, kullanıcıların VPN kullanmaya gerek kalmadan dosyalara erişmesine olanak tanıyan güvenli bir dosya erişim/ağ geçidi çözümüdür.

Her iki çözüm de şirket içinde, kuruluşun bulutunda veya Gladinet’in bulutunda barındırılabilir.

CVE-2025-11371, Gladinet CentreStack ve TrioFox’un mevcut en son sürümü olan 16.7.10368.56560’ın yanı sıra önceki tüm sürümlerdeki varsayılan kurulumunu ve yapılandırmasını etkiler.

Huntress araştırmacılarına göre CVE-2025-11371, tehdit aktörlerinin savunmasız uygulamalardan makine anahtarını almasına olanak tanıyor. Web.config Bu yılın başında saldırganlar tarafından istismar edilen ve daha sonra yamalanan CVE-2025-30406 ViewState seri durumdan çıkarma güvenlik açığı aracılığıyla uzaktan kod yürütme gerçekleştirilebiliyor.

Huntress, 26 Eylül 2025’te, 16.4.10315.56368 sürümünün sonraki bir sürümünü (yani CVE-2025-30406 düzeltmesine sahip bir sürümü) çalıştıran bir müşterinin CentreStack örneğinde CVE-2025-11371’in kötüye kullanıldığını gözlemledi.

Bu nedenle düzeltmenin yetersiz olduğu ve saldırganların hala IIS’den MachineKey’i alabileceği görülüyor. Web.config dosyasını oluşturun ve bunu, çözümün bütünlük kontrollerini geçecek ASP.NET ViewState veri yüklerini oluşturmak için kullanın.

Bir düzeltme bekliyorum

Huntress araştırmacıları, “Araştırmamız sırasında, Gladinet’in bir hafifletme uygulamak için ortak bir müşteriyle görüştüğüne dair kanıtlar gördük” dedi.

“Huntress, standart güvenlik açığı açıklama politikamız uyarınca, bu keşiften kısa bir süre sonra kusuru açıklamak için Gladinet’e ulaştı; Gladinet, güvenlik açığının farkında olduğunu ve müşterilere acil bir geçici çözüm konusunda bilgi verme sürecinde olduğunu doğruladı.”

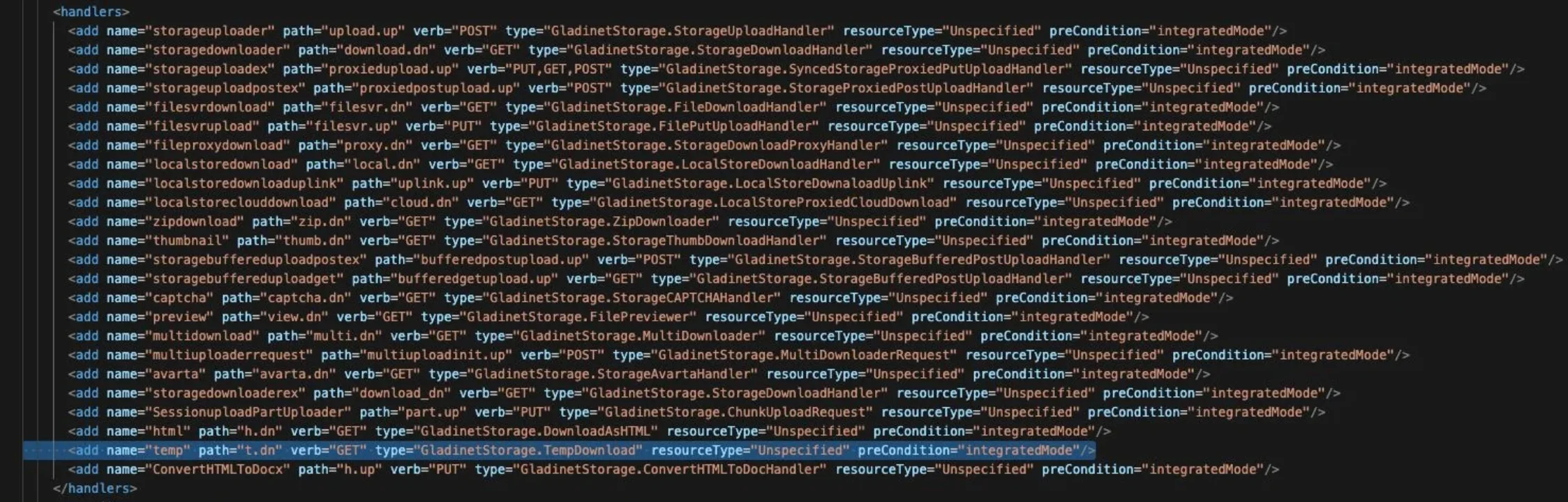

Bu yaygın istismar sorununun hafifletilmesi, belirli bir satırın kaldırılmasıdır. Web.config şurada bulunan dosya C:\Program Files (x86)\Gladinet Cloud Enterprise\UploadDownloadProxy\Web.config.

Kaldırılması gereken satır (Kaynak: Huntress)

Araştırmacılar, “Bu, platformun bazı işlevlerini etkileyecektir; ancak bu güvenlik açığının yamalanana kadar istismar edilmemesini sağlayacaktır” diye ekledi.

Hala pek çok bilinmeyen var

Huntress, saldırganların başka hangi kötü niyetli faaliyetleri planladıklarını göremeden saldırıyı engelledi.

Bu yılın başlarında CVE-2025-30406’yı kullanan saldırılarda saldırganlar, kötü amaçlı bir yürütülebilir dosya indirmeye, uzaktan erişim aracı kurmaya ve yanal hareket gerçekleştirmeye çalıştı.

Help Net Security, sorun ve saldırılar hakkında daha fazla bilgi almak için Gladinet’e ulaştı ve onlardan yanıt alırsak bu makaleyi güncelleyeceğiz.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmamak için son dakika haber e-posta uyarımıza abone olun. Buradan abone olun!