Fidye yazılımı saldırıları şifrelemeyle başlamaz. Keşifle başlıyorlar ve güvenlik araştırmacıları, Noel tatili sırasında ortaya çıkan önemli bir keşif operasyonunu belgelediler.

25 ve 28 Aralık tarihleri arasında tek bir operatör, interneti savunmasız sistemler açısından sistematik olarak taradı, hedeflere yönelik 240’tan fazla farklı istismarı test etti ve her başarılı isabeti günlüğe kaydetti.

Toplanan veriler ve doğrulanmış güvenlik açıklarının yeni bir envanteri, muhtemelen 2026 boyunca hedeflenen saldırıları artıracak ve potansiyel olarak suç pazarları ve ilk erişim noktalarını arayan tehdit aktörleri tarafından silah haline getirilecek.

İlk Erişim Aracıları (IAB’ler), fidye yazılımı ekonomisinin keşif birimleri olarak işlev görür. IAB’ler, şifreleme veya veri hırsızlığı operasyonları yürütmek yerine, istismar edilebilir sistemleri belirleme ve savunmasız hedeflerin kataloglarını oluşturma konusunda uzmanlaşmıştır.

Bu operasyonel uzmanlık, modern siber suç işbölümünü yansıtıyor: IAB’ler yalnızca giriş noktaları bulmaya odaklanırken, fidye yazılımı ekipleri para kazanma ve gaspla ilgileniyor.

İşlem modeli, güvenliği ihlal edilmiş bir kurumsal ağa erişimin, hedefin değerine bağlı olarak birkaç bin dolardan önemli ölçüde daha yüksek tutarlara kadar değişen fiyatlara hükmedebildiği suç pazarlarında işliyor.

Noel’de gözlemlenen keşif operasyonu, bu yasadışı pazarın stoklarını aktif olarak yenileyen arz yönünü temsil ediyor.

Kampanya Teknik Detayları

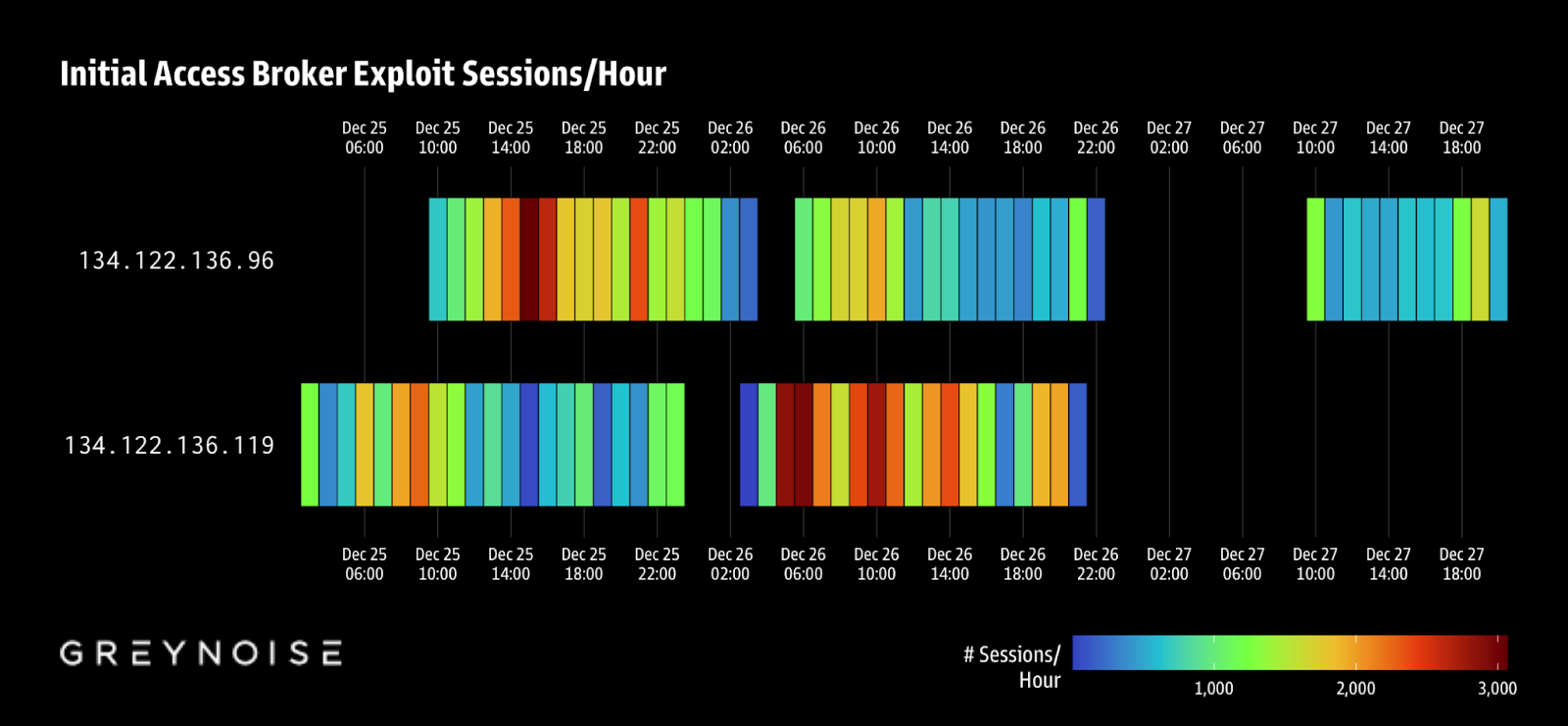

İşlem, CTG Server Limited’e (AS152194) kayıtlı iki IP adresinden kaynaklandı: 134.122.136.119 ve 134.122.136.96.

İstekler 1-5 saniyelik aralıklarla geldi ve her hedef, 11 farklı istismar türüne karşı test edildi.

Saldırgan, bir sistem istismarın kurbanı olduğunda güvenlik açıklarını doğrulamak için Bant Dışı Uygulama Güvenliği Testi (OAST) etki alanlarını konuşlandırdı ve giden istekleri saldırganın geri arama altyapısına iletir.

Araştırmacılar, tümü ProjectDiscovery’nin Interactsh platformuna bağlı 57.000’den fazla benzersiz OAST alt alanı belirledi.

Araç özellikleri, endüstriyel ölçekte çalışan açık kaynaklı bir güvenlik açığı tarayıcısı olan Nuclei ile uyumludur.

Saldırganın spesifik alan seçimi, güvenlik analistlerinin daha önce OAST altyapı analizine ilişkin 2024 LabsCon sunumunda ana hatlarıyla belirtilen teknikleri kullanarak alt alan adlarının kodunu çözmesine olanak sağladı.

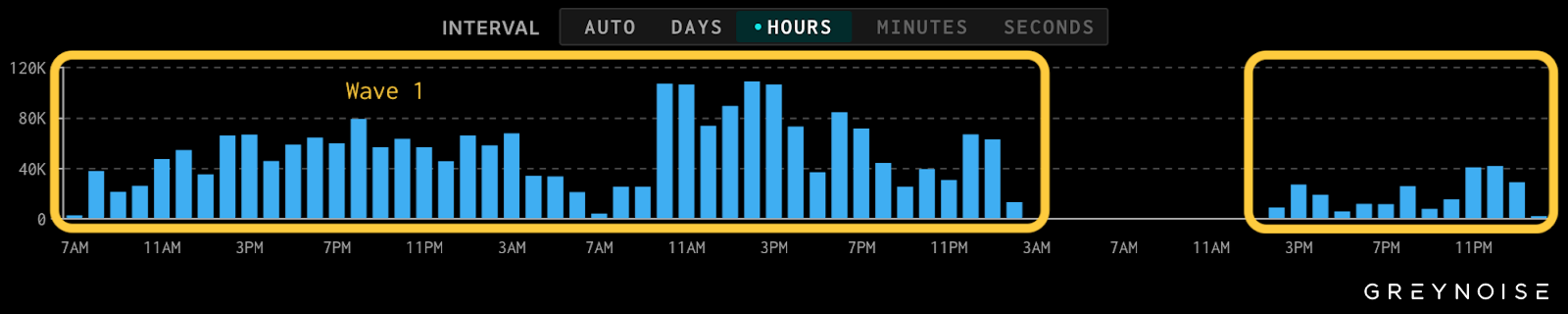

Kampanya iki farklı dalga halinde yürütüldü. İlk dalga, Noel günü boyunca her iki IP adresini de kullanırken, ikinci dalga 12 saat sonra tek bir IP adresi kullanarak ortaya çıktı ve görünüşe göre ilk aşamada gözden kaçan 13 ek istismar şablonunu tanıttı.

Denemelerin yüzde 98’indeki JA4 ağ parmak izleri ve paylaşılan Makine Kimliği imzaları, bunun koordineli bir grup çalışması yerine tek bir operatörü temsil ettiğini doğruluyor.

Zamanlama, hesaplanmış operasyonel planlamayı yansıtır. Saldırganlar güvenlik savunmalarının ne zaman zayıfladığını tam olarak anlarlar.

Tatil dönemleri, sürekli keşif için ideal koşulları yaratır: çekirdek güvenlik ekipleri, gecikmiş uyarı yanıtı ve azaltılmış kayıt inceleme kapasitesi.

Normal operasyonlar sırasında tespit sistemlerinin saatler içinde tespit edip engellediği bir tarama kampanyası, tatil hafta sonlarında günlerce devam edebilir.

25-28 Aralık penceresi, bu operatöre internete bağlı sistemleri araştırması için kesintisiz dört gün sağladı.

Bu kampanya penceresi sırasında toplanan güvenlik açığı verileri, operasyon tamamlandıktan sonra da değerini korur ve gelecekteki izinsiz girişler için yeniden kullanılabilir bir katalog haline gelir.

Altyapı Değerlendirmesi

CTG Server Limited dikkate değer endişeler sunmaktadır. Yaklaşık bir yıldır mevcut olmasına rağmen, Hong Kong’a kayıtlı bu barındırma sağlayıcısı, 672 öneke dağıtılmış yaklaşık 201.000 IPv4 adresini yönetmektedir.

Önceki araştırmalar, AS152194’ü, FUNNULL CDN altyapısı içindeki kimlik avı etki alanları için önde gelen ASN olarak tanımlamıştı. Ağ ayrıca sahte rotaları bir ağ hijyen göstergesi olarak duyuruyor ve çeşitli kötüye kullanım engelleme listelerinde birden fazla IP aralığı görünüyor.

Bu profil, minimum suiistimal uygulama mekanizmalarıyla çalışan bir sağlayıcıyı önerir ve bu da onu esneklik ve kaçınma yetenekleri gerektiren operasyonlar için cazip bir altyapı haline getirir.

Kuruluşların, belirlenen IP adreslerinden gelen bağlantılar için sunucu ve ağ günlüklerini 25-28 Aralık tarihleri arasında incelemesi gerekiyor. OAST alanlarına (.pro, .site, .me, .online, .fun, .live) yapılan sorgular için DNS log incelemesi ek tespit fırsatları sağlar.

Tanımlanan eşleşmeler, kuruluşun ortamındaki doğrulanmış güvenlik açıklarını gösterir; bu, saldırganların erişimin nasıl sağlanacağı konusunda teknik bilgiye sahip olduğu anlamına gelir ve bu istihbarat, suç pazarlarında satışa zaten listelenmiş olabilir.

Şu anda bu kampanyayı devlet bağlantılı aktörlerle ilişkilendiren hiçbir kanıt olmasa da, yüksek kaliteli güvenlik açığı istihbaratı tarihsel olarak suç piyasalarının ötesinde dolaşmaktadır.

Devlete bağlı gruplar daha önce komisyoncu satın alımları veya paralel toplama çabaları yoluyla benzer keşif verileri elde etmiş ve bu da kritik altyapı erişimi ve casusluk operasyonları dahil uzun vadeli hedeflere olanak sağlamıştır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.