Saldırganlar, kurbanlara kötü amaçlı yazılım bulaşmasına yol açacak adımları gerçekleştirmeleri için baskı yapmak üzere çevrimiçi satıcılardan hileler ödünç alan sayfalarla ClickFix tekniğini daha da ileri götürdü.

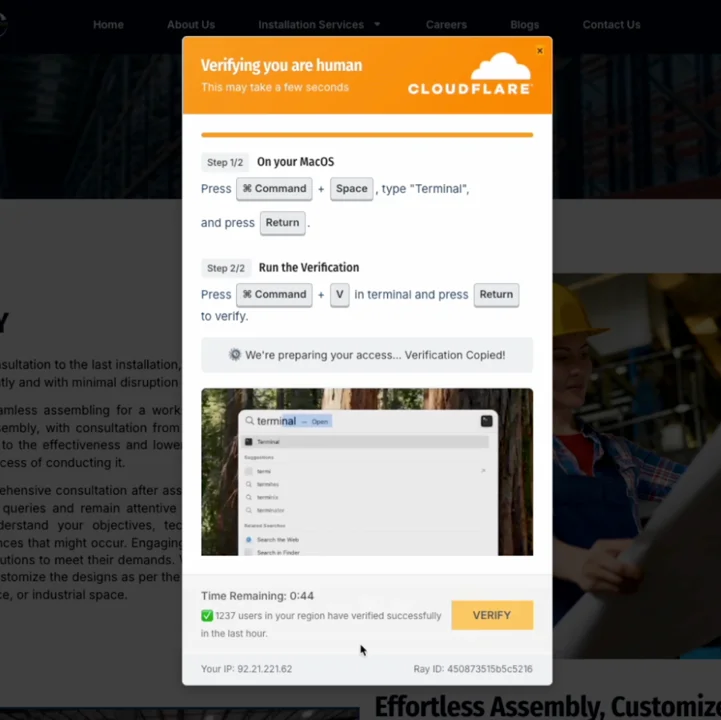

Push Security, istenen eylemlerin nasıl gerçekleştirileceğine ilişkin yerleşik bir eğitim videosu, görünüşte harekete geçmek için kalan saniyeleri geri sayan bir zamanlayıcı ve “son saatte doğrulanan kullanıcılar” sayacını gösteren bu sayfalardan birini tespit etti; bunların hepsi kullanıcıları düşünmeden hızlı bir şekilde harekete geçmeye zorlamayı amaçlıyordu.

Gelişmiş ClickFix sayfası (Kaynak: Push Security)

Araştırmacılar, “Bu inanılmaz derecede ustaca bir örnek; neredeyse Cloudflare yeni bir tür bot kontrol hizmeti sunmuş gibi görünüyor” dedi.

Meşruiyet yanılsamasını tamamlamak için sayfa, ziyaretçilerin işletim sistemine bağlı olarak doğru talimatları sunacak şekilde uyum sağlıyor ve kötü amaçlı kodu, JavaScript aracılığıyla otomatik olarak kullanıcının panosuna kopyalıyor.

Bu özellikler sayfaların güvenilir görünmesini sağlar ve ödemeyi tamamlamak veya siparişi onaylamak gibi eylemlerin normal hissettirmesini sağlar.

ClickFix’in yükselişi

ClickFix tekniği, adını saldırganlar tarafından kullanılan ilk bahaneden alıyor: Kötü amaçlı sayfalar sahte bir hata mesajı gösterecek ve kullanıcılara sorunu çözmek için bazı kodları kopyalayıp çalıştırma talimatı verecekti.

“Düzeltmek için tıkla” bahanesini kullanan kötü amaçlı web siteleri (Kaynak: Sekoia)

Zamanla FakeCaptcha (“insan olduğunu kanıtla”) bahanesi daha popüler hale geldi, ancak ClickFix adı sıkıştı ve teknik, devlet destekli tehdit aktörleri arasında son derece popüler hale geldi.

Push Security, “2025 Microsoft Dijital Savunma raporuna göre ClickFix, geçen yıl saldırıların %47’sini oluşturan en yaygın ilk erişim yöntemiydi” dedi.

Çok kanallı dağıtım

ClickFix tuzakları çeşitli kanallar aracılığıyla dağıtılır: e-posta, anlık mesajlaşma programları, sosyal ağlar, uygulama içi kimlik avı ve kötü amaçlı reklamcılık (arama motorlarında, YouTube ve Steam’de).

Araştırmacılar, Google Arama tarafından ortaya çıkan kötü amaçlı reklamların ve üst sıralarda yer alan sayfaların şu anda ClickFix saldırıları için en iyi dağıtım vektörü olduğunu ekledi.

Şirket, “Diğer örnekler, sayfanın kullanıcı tarafından yüklenebilmesinden önce e-posta gibi kontroller tarafından durdurulmuş olabilir, ancak bu, e-posta dışı dağıtım vektörleri söz konusu olduğunda önemli bir izleme boşluğu olduğunu gösteriyor” diye ekledi.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmamak için son dakika haber e-posta uyarımıza abone olun. Buradan abone olun!