Mandiant Pazartesi günü yaptığı açıklamada, saldırganların Gladinet Triofox güvenli dosya paylaşımı ve uzaktan erişim platformundaki artık düzeltilen bir güvenlik açığından (CVE-2025-12480) yararlandığını açıkladı.

CVE-2025-12480’den yararlanma ve saldırı ayrıntıları

Gladinet’in Triofox çözümü, orta ve büyük ölçekli işletmeler tarafından dosyaları güvenli bir şekilde paylaşmak ve kullanıcıların bu dosyalara VPN olmadan erişmesine olanak sağlamak için kullanılır.

CVE-2025-12480, kimliği doğrulanmamış saldırganların çözümün yapılandırma/kurulum sayfasına erişmesine olanak tanıyan bir Uygunsuz Erişim Kontrolü kusurudur.

Mandiant’ın tehdit analistlerine göre, 24 Ağustos 2025 gibi erken bir tarihte, UNC6485 olarak izledikleri bir tehdit kümesi, bir HTTP Ana Bilgisayar başlık saldırısı gerçekleştirerek CVE-2025-12480’den yararlandı.

Ana Bilgisayar değerini localhost olarak ayarladılar; bu, yapılandırma sayfasındaki erişim kontrollerini atlamalarına olanak tanıdı ve sayfayı, yeni bir yerel yönetim hesabı (“Küme Yöneticisi”) oluşturmak üzere ilk Triofox kurulum işlemini çalıştırmak için kullandılar.

Bu hesap daha sonra kötü amaçlı dosyaları yüklemek ve yerleşik antivirüs özelliğinden yararlanarak bunları yürütmek için kullanıldı.

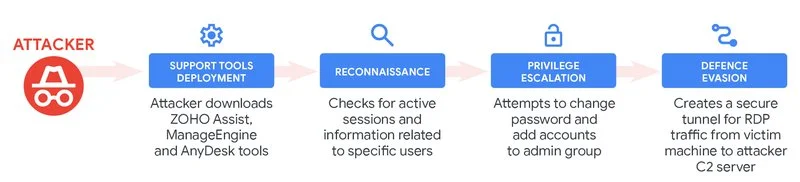

Tehdit analistleri, “Yürütülen veri, Zoho Birleşik Uç Nokta Yönetim Sistemi (UEMS) yazılım yükleyicisinin meşru bir kopyasıydı. Saldırgan, daha sonra Zoho Assist ve Anydesk uzaktan erişim yardımcı programlarını ana makineye dağıtmak için UEMS aracısını kullandı” dedi.

“Saldırgan, aktif KOBİ oturumlarını ve belirli yerel ve etki alanı kullanıcı bilgilerini numaralandırmak için çeşitli komutlar çalıştırmak üzere Zoho Assist’i kullandı. Ayrıca, mevcut hesapların şifrelerini değiştirmeye ve hesapları yerel yöneticilere ve ‘Etki Alanı Yöneticileri’ grubuna eklemeye çalıştı.”

Saldırganların istismar sonrası faaliyetleri (Kaynak: Mandiant/Google Cloud)

Saldırganlar Gladinet’in sıfır günleri ile sahada bir gün geçiriyor

Saldırganlar, Triofox ve Gladinet’in MSP dostu dosya paylaşım platformu CentreStack’ı etkileyen bir seri durumdan çıkarma güvenlik açığı olan CVE-2025-30406’yı düzeltmek için Nisan 2025’te yayımlanan Triofox v16.4.10317.56372 çalıştıran bir sunucuda CVE-2025-12480’den yararlandı.

NVD girişine göre, CVE-2025-30406, Mart 2025’te sıfır gün başlangıcı olarak kullanıldı. Nisan ayına gelindiğinde Huntress çok sayıda başarılı saldırı tespit etti ve saldırganların ticari becerilerindeki benzerliklerin, aynı dönemde CrushFTP güvenlik açığından (CVE-2025-31161) yararlanılmasının arkasında da aynı grubun olduğunu öne sürdüğünü belirtti.

Ekim 2025’te Huntress araştırmacıları alarmı bir kez daha yükseltti: Gladinet CentreStack ve Triofox’taki kimliği doğrulanmamış bir Yerel Dosya Ekleme sıfır gün güvenlik açığı (CVE-2025-11371), vahşi doğada saldırganlar tarafından istismar ediliyordu. Güvenlik açığı, 14 Ekim’de yayınlanan CentreStack ve Triofox v16.10.10408.56683 sürümünde düzeltildi.

Artık aynı ayın başlarında Mandiant’ın Gladinet’e CVE-2025-12480’i bildirdiğini ve şirketin hem bunu hem de CVE-2025-11371’i CentreStack ve Triofox v16.10.10408.56683’te düzelttiğini biliyoruz.

İki çözümden birini kullanan kuruluşların mevcut en son sürüme yükseltmeleri önerilir.

Mandiant’ın tehdit analistleri şunları da tavsiye ediyor:

- Yönetici hesaplarını denetleme

- Triofox’un Anti-virüs Motorunun yetkisiz komut dosyalarını veya ikili dosyaları çalıştıracak şekilde yapılandırılmadığını doğrulama

- Saldırgan araçlarının ve uzlaşma göstergelerinin (paylaştıkları) varlığının kontrol edilmesi

- Anormal giden SSH trafiğinin izlenmesi.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmamak için son dakika haber e-posta uyarımıza abone olun. Buradan abone olun!