Salat Stealer, tarayıcıda depolanmış kimlik bilgilerini ve kripto para birimi cüzdan verilerini hasat etmeye odaklanarak Windows uç noktalarını hedefleyen yaygın bir tehdit olarak ortaya çıktı.

İlk olarak Ağustos 2025’te tespit edilen bu GO tabanlı Infostealer, geleneksel savunmaları aşmak için UPX paketleme ve işlem maskesi de dahil olmak üzere bir dizi kaçırma taktikinden yararlanıyor.

Operatörleri, ana akım platformlardaki sosyal mühendislik kampanyaları aracılığıyla kötü amaçlı yazılımların reklamını yapar, sahte yazılım çatlaklarını ve ilk yükü sağlayan oyun hilelerini teşvik eder.

Yürütme üzerine, Salat Stealer, şüpheyi önlemek için meşru süreçlerle harmanlamadan LightShot.exe ve Procmon.exe gibi adlar altında kendini güvenilir dizinlere sessizce enjekte eder.

Cyfirma araştırmacıları, kötü amaçlı yazılımların çok katmanlı yaklaşımını ilk görüşlerinden sonraki günlerde belirlediler.

Tehdit, hem kayıt defteri çalıştırma anahtarlarını hem de kalıcılığı korumak için planlanmış görevleri kullanır ve RunTimeBroker ve LightShot gibi adlar altında girişler oluşturur ve her üç dakikada bir uzun bir süre boyunca her üç dakikada bir tekrarlar.

UPX 4.1.0 ile dolu olan ikili, 7.999 yüksek entropi değeri, çalışma zamanına kadar gerçek davranışını gizler.

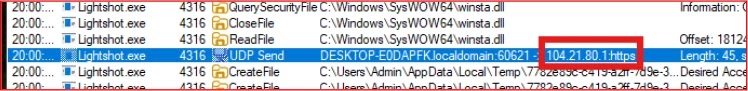

Dinamik analiz, çocuk işlemlerinin tanıdık dosya yolları altında ortaya çıktığını ortaya koydu – C: \ Program Dosyaları (X86) \ Windows NT \ LightShot.exe, örneğin – uç nokta ajanlarına göre algılamayı daha zor.

Cyfirma analistleri, Salat Stealer’ın komuta ve kontrol (C2) altyapısıyla iletişiminin hem esnek hem de gizli olduğunu belirtti.

İlk temas, IP 104.21.80.1’e gönderilen yaklaşık 45 baytlık hafif UDP paketleri kullanır ve muhtemelen kaçışlı işaretler olarak hizmet eder.

Paralel olarak, stealer Salat.cn/Salat’a şifreli bir HTTPS kanalı kurar ve DNS çözünürlükleri 172.67.194.254 ve 104.21.60.88’e işaret eder.

Bu birincil etki alanı ulaşılamadığında, yerleşik bir JavaScript rutini, ‘webrat.in’, ‘webrat.top’ ve diğerleri-sniff_domain_list.txt’den bir liste getirir, her birinden /alive.php aracılığıyla yeniden yönlendirme için aktif bir panel bulana kadar yineleme.

Salat Stealer’ın etkisi, metamask, güven cüzdanı ve fantom gibi kripto para cüzdanları için tarayıcı uzantılarını da hedeflediği için basit kimlik hırsızlığının ötesine uzanır.

.webp)

Krom Uzatma Ayarları dizini tarayarak, kötü amaçlı yazılım tohum ifadelerini ve özel anahtarları çıkarır ve kullanıcıları geri dönüşü olmayan finansal kayıp riskine sahiptir.

Benzer bir yaklaşım, elektrum, göç ve coinomi de dahil olmak üzere masaüstü cüzdan uygulamalarına uygulanan benzer bir yaklaşım, sığınağı cüzdan veritabanlarını ve konfigürasyon dosyalarını hasat etmek için alçalır.

Sındırılan tüm veriler, C2 paneline iletilmeden önce randomize dosya adları altında geçici olarak temp klasöründe saklanır.

Enfeksiyon ve kalıcılık mekanizmaları

Salat Stealer’ın enfeksiyon zinciri, kurbanı kötü niyetli bir arşiv yapmaya ikna eden bir sosyal mühendislik cazibesi ile başlar.

Lansman üzerine, yürütülebilir uygulanabilir, UPX kullanarak kendini açar ve derhal meşru yardımcı programlar olarak maskelenen çocuk süreçlerini ortaya çıkarır.

.webp)

Kalıcılık ikili mekanizmalarla elde edilir: kayıt defteri çalıştırma anahtarları ve planlanan görevler.

C2 panelinde bulunan “Defender Desclar” komut dosyası modülünün bir parçası olan aşağıdaki kod snippet’i, kötü amaçlı yazılımın dayanağını nasıl sertleştirdiğini örneklendirir:-

if (Get-Command Add-MpPreference -ErrorAction SilentlyContinue) {

$ProgramFilesX86 = [System.Environment]::GetFolderPath("ProgramFilesX86")

Add-MpPreference -ExclusionPath $ProgramFilesX86

$AppData = [System.Environment]::GetFolderPath("ApplicationData")

Add-MpPreference -ExclusionPath $AppData

$LocalAppData = [System.Environment]::GetFolderPath("LocalApplicationData")

Add-MpPreference -ExclusionPath $LocalAppData

}Bu komut dosyası, Windows Defender’ın hariç tutma listesine sessizce kritik dizinler ekler ve ne ana yükün ne de yardımcı araçlarının taranmamasını sağlar.

.webp)

Eşzamanlı olarak, LightShot ve RunTimeBroker adlı görevli girişler, her oturum açma ve planlanan aralıklarla tetikleyecek şekilde yapılandırılmıştır.

Kayıt defteri ve görev zamanlayıcı tekniklerini birleştirerek Salat Stealer, uzun vadeli erişimi ve kaçmayı sürdürerek modern MAAS operasyonlarının artan sofistike olduğunu gösteriyor.

Boost your SOC and help your team protect your business with free top-notch threat intelligence: Request TI Lookup Premium Trial.