Siber güvenlik araştırmacıları, kimlik avı kampanyalarında Microsoft SharePoint’i taklit etmek için tasarlanmış alanlardan yararlanan ve tespitten kaçınmak için son derece yapılandırılmış adlandırma kuralları kullanan önemli bir artış gözlemlediler.

26 Haziran 2025’ten bu yana çoğalan bu kötü niyetli alanlar, üçüncü seviyeli alanda sabit bir 29 karakter önek, sayısal segmentlerdeki varyasyonlar ve hepsi .org üst düzey alanı altında tutarlı bir “-sharepoint” sonucu dahil olmak üzere öngörülebilir desenleri takip eder.

Örneğin, 9YUSQ7NGWDM365CJ87V39GS5DO8WE-MYSHAREPOINT.TAHOFIRE gibi alanlar[.]Org ve 2yusq7ngwdm835cj87v63gs5do8we-mysharepoint.fencecorps[.]Org, Tahoelivingwithfire.com ve fencecorp.us gibi ABD tabanlı organizasyonları, alfanümerik dizeleri otantik görünmek için organizasyonel isimlerle harmanlıyor.

Bu yapılandırılmış yaklaşım, sadece aldatıcı alanların kitlesel üretimini kolaylaştırmakla kalmaz, aynı zamanda tehdit aktörlerinin tanıdık platformlara güvenden yararlanan kimlik avı yemleri olan kullanıcıları hedeflemelerini sağlar.

Etki alanı sahtekarında ortaya çıkan kalıplar

Kamu sandbox verilerinin analizi, 9 Temmuz 2025’e kadar, koordineli ve kalıcı bir kampanyayı gösteren alan görünümleri ve ilgili görevler ile ilgili 40’tan fazla ilişkili oturumu ortaya koymaktadır.

Bu alanlardaki yinelenen “yusq7ngwdm” gibi değişken basamaklar ve ardından “CJ87V” kalıpları gibi değişmez öğeler, güvenlik ekiplerinin DomainName gibi hedefli sorgular oluşturmasına izin vererek proaktif tehdit avcılığı için temel göstergeler sağlar. ortaya çıkan tehditleri tanımlamak ve hafifletmek.

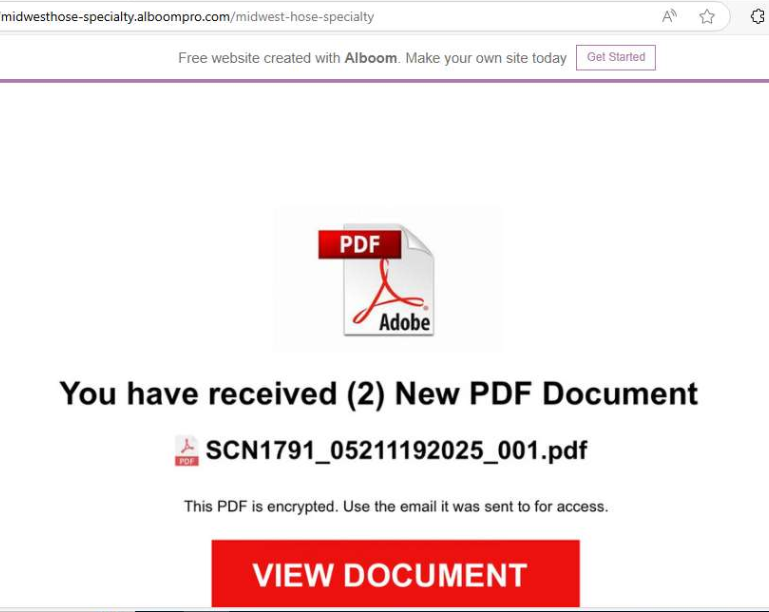

Sorunu birleştirmek, özellikle kullanıcı tanımlı alt alanlara izin veren çevrimiçi portföyler oluşturmak için bir platform olan meşru barındırma hizmetlerinin, özellikle Alboompro.com’un yaygın bir şekilde kullanılmasıdır.

Tehdit aktörleri, Mayıs 2025’ten beri kötü niyetli göstergeler sergileyen 250’den fazla sanal alan görevi ve Alboompro.com ile bağlantılı 130 alt alan ile bu özelliği kimlik avı içeriğine ev sahipliği yapmak için giderek daha fazla kötüye kullandı.

Hosting platformlarının kötüye kullanılması

Any.run Sandbox (Görev Kimliği: 6F152A2B-B8DE-4156-9970-2CF77E36F6DF) aracılığıyla analiz edilen tipik bir durumda, bir kimlik avı e-postası, kurbanları midwestposegys.com gibi bir ABD şirketini taklit ederek kurbanları midwesthose-spesif[.]Alboompro.com.

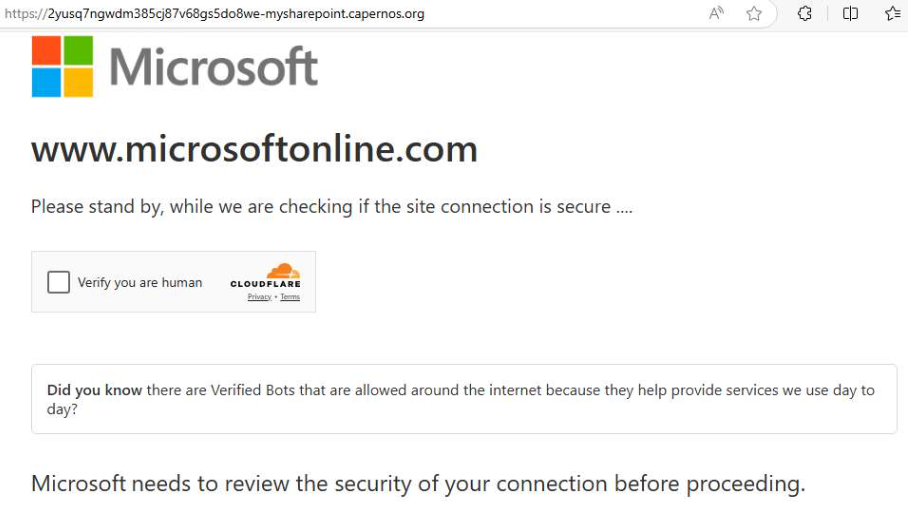

Bu cazibe, kullanıcıları iddia edilen korunan bir PDF’ye erişmeye teşvik eder ve bunları 2YUSQ7NGWDM385CJ87V68GS5DO8WE-MYSHAREPOINT.CAPERNOS gibi bir etki alanına yönlendirir.[.]bir captcha zorluğunun bir kimlik bilgisi hasat sayfasından önce geldiği org.

Sneaky2FA saldırısı olarak sınıflandırılan bu taktik, kullanıcı şüphesini ve iki faktörlü kimlik doğrulama istemlerini atlamak için otantik bir görünüm sürdürürken kimlik bilgilerini ele geçirerek, saldırgan kontrollü bir sunucu aracılığıyla meşru Microsoft giriş arayüzünü vekiller.

Bu yöntemler, mağdurların farkında olmadan kötü niyetli altyapı yoluyla huni olan resmi içerikle etkileşime girdikleri ve gerçek zamanlı kimlik hırsızlığı sağlayan bu kampanyaların karmaşıklığını vurgulamaktadır.

Tehdit istihbarat platformlarındaki DomainName: ”*. Alboompro.com gibi sorgular yaygın istismarı ortaya çıkardı ve saldırganların ölçeklenebilir kimlik avı operasyonları için iyi huylu hizmetleri nasıl yeniden kullandığını vurguladı.

Sahtekâr SharePoint alanlarındaki ve Alboompro sömürüsündeki bu artış, alan desenlerinin ve hizmet kötüye kullanımının arttırılmasını gerektiren gelişen kimlik avı taktiklerini yansıtır.

Güvenlik uygulayıcıları, bu göstergeleri algılama iş akışlarına entegre etmeye ve artan frekans ve teknik incelikle organizasyonel kimlik bilgilerini hedeflemeye devam eden bu tür saldırıların artan hacmini önleyici olarak ele almak için tehdit istihbarat aramalarından yararlanmaları istenmektedir.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!