Warez ve korsan film sitelerinin ziyaretçilerine Shampoo adlı arama korsanının ve reklam yazılımı tarayıcı uzantısının yeni bir çeşidini bulaştıran yeni bir ChromeLoader kampanyası yolda.

Yeni kampanyanın bu keşfi, operasyonun Mart 2023’ten beri sürdüğünü bildiren HP’nin tehdit araştırma ekibinden (Wolf Security) geliyor.

ChromeLoader geçmişi

ChromeLoader, istenmeyen yazılımları, sahte eşantiyonları, anketleri, yetişkin oyunlarını, arkadaşlık sitelerini ve diğer alakasız sonuçları tanıtmak için arama sonuçlarını yeniden yönlendiren tarayıcı uzantılarını zorla yükleyen bir tarayıcı korsanıdır.

Yaklaşık bir yıl önce, Red Canary’deki analistler, ChromeLoader dağıtımında Şubat 2022’de başlayan ve artık Windows ile birlikte hedefleme kapsamına macOS’u da dahil eden ani bir artış bildirdiler.

Eylül ayında, VMware ve Microsoft, fidye yazılımı da dahil olmak üzere ek kötü amaçlı yazılımları bırakma deneysel yeteneğini içeren başka bir büyük ChromeLoader kampanyası konusunda uyardı.

Daha yakın bir tarihte, Şubat 2023’te ASEC’teki güvenlik araştırmacıları, kötü amaçlı ChromeLoader’ın popüler video oyunlarının adını taşıyan VHD dosyalarında dağıtıldığı bir kampanya keşfetti.

en yeni kampanya

HP analistleri, Mart 2023’te başlayan kampanyada ChromeLoader’ın, telif hakkıyla korunan müzik, film veya video oyunlarının ücretsiz indirilmesini vaat eden kötü amaçlı web sitelerinden oluşan bir ağ aracılığıyla dağıtıldığını bildirdi.

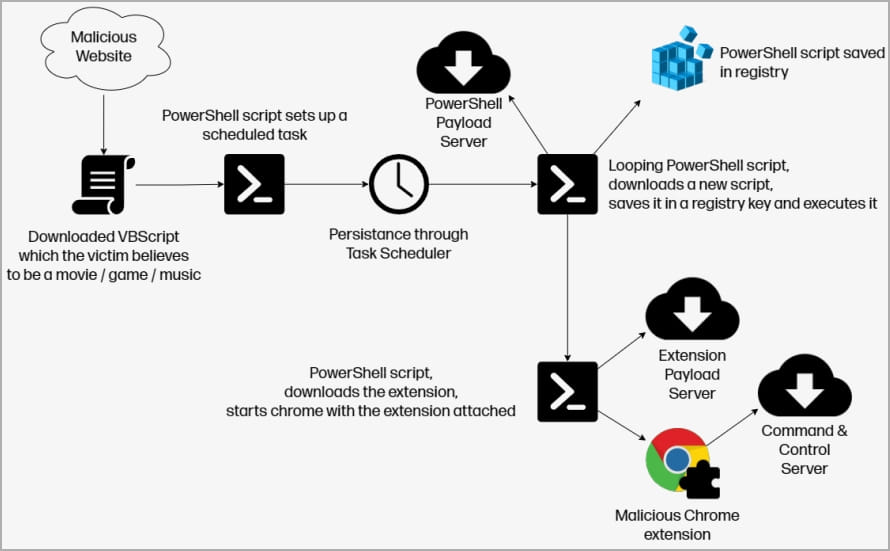

Kurbanlar, yasal medya dosyaları veya yazılım yükleyicileri yerine, kalıcılık için “chrome_” öneki eklenmiş zamanlanmış bir görev ayarlayarak PowerShell komut dosyalarını yürüten VBScript’leri indirir.

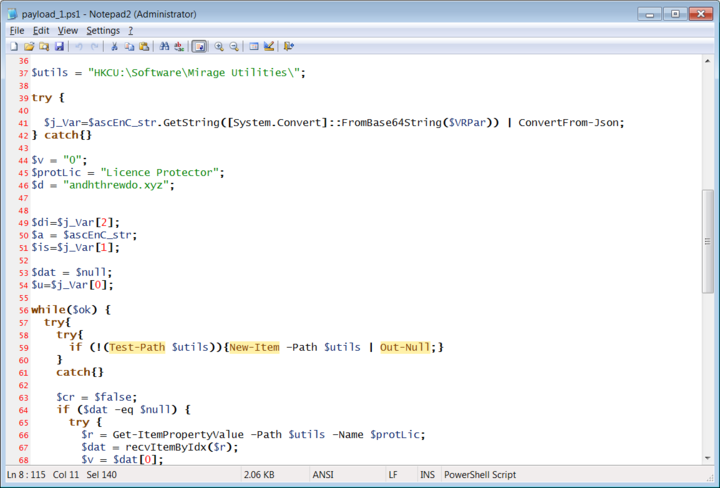

Bu görev, yeni bir PowerShell betiğini ana bilgisayarın kayıt defterine “HKCU:\Software\Mirage Utilities\” olarak kaydeden ve ayrıca kötü amaçlı Chrome uzantısı Shampoo’yu getiren bir dizi komut dizisini tetikler.

Şampuan, kurbanın ziyaret ettiği web sitelerine reklam enjekte edebilen ve arama sorgusu yeniden yönlendirmeleri gerçekleştirebilen bir ChromeLoader çeşididir.

BleepingComputer tarafından analiz edilen bir örnekte, tarayıcı adres çubuğundan veya Google’dan yapılan aramalar önce ythingamgladt adresindeki bir web sitesine yönlendiriliyor.[.]com ve ardından Bing arama sonuçlarına gidin.

Kötü amaçlı uzantı yüklendikten sonra, kurbanın Chrome uzantıları ekranına erişmesini engeller. Bunun yerine kullanıcılar, bunu yapmaya çalışırken Chrome ayarları ekranına yönlendirilir.

Adware’in operasyonunun, arama yönlendirmelerinden ve reklamlardan gelir elde etmeyi amaçlayan mali amaçlı olduğu düşünülüyor.

Elbette, Google’da aradıklarını alamadıkları için kurbanların bu yönlendirmeleri fark etmesi zor değil, ancak kötü amaçlı yazılımı kaldırmak karmaşık.

HP, raporda “ChromeLoader Shampoo’yu kaldırmak, geçerli bir uzantıyı kaldırmak kadar basit değildir” uyarısında bulunuyor.

“Kötü amaçlı yazılım, kurban uzantıyı kaldırdığında veya cihazını yeniden başlattığında uzantıyı yeniden yüklemek için döngü komut dosyalarına ve Windows zamanlanmış bir göreve güveniyor.”

Bu nedenle, kurban sistemi yeniden başlatırsa, Chrome kötü amaçlı yazılımı geçici olarak devre dışı bırakılır, ancak hızlı bir şekilde yeniden yüklenir.

HP Wolf Security, ChromeLoader Shampoo’dan kurtulmak için kullanıcıların aşağıdaki adımları uygulayabileceğini söylüyor:

- Ön eki “chrome_” olan tüm zamanlanmış görevleri kaldırın. Meşru Chrome zamanlanmış görevlerinin önüne normalde “Google” eklenir.

- “HKCU\Software\Mirage Utilities\” kayıt defteri anahtarını silin.

- Ardından bilgisayarı yeniden başlatın.

BleepingComputer ayrıca kötü amaçlı uzantıyı ‘C:\Users\’ konumuna çıkaran PowerShell komut dosyalarını da buldu.

HP, döngü komut dosyası kötü amaçlı yazılımı yeniden yüklemeden önce bu kaldırma adımlarının hızlı bir şekilde tamamlanması gerektiği konusunda uyarır.

Bir ChromeLoader varyantının web tarayıcınızda çalışıp çalışmadığını belirlemenin basit bir yöntemi, Chrome’un “-load-extension” bağımsız değişkeniyle çalışıp çalışmadığını doğrulamaktır. Bir işlemin özelliklerini incelemek ve komut satırı argümanlarını görmek için İşlem Gezgini gibi araçları kullanabilirsiniz.

HP, kurumsal ortamlarda ChromeLoader bulaşmış kişilerin, şüpheli kaynaklardan yazılım indirerek işverenlerinin politikalarını çiğnemenin sonuçlarından korktukları için BT departmanlarındaki meslektaşlarından yardım isteme konusunda isteksiz olabileceklerini açıklıyor.

Bununla birlikte, reklam yazılımı tehdidi göz ardı edilmemeli veya küçümsenmemelidir, çünkü bu, operatörleri bulaşmalarından daha agresif para kazanma yolları aramaya karar verirse, herhangi bir zamanda daha önemli hasara neden olabilecek sisteminizde çalışan bir trojandır.