Siber casusluk grubu olarak bilinen Bahamut Android cihaz kullanıcılarına hassas bilgileri ayıklamak için tasarlanmış kötü amaçlı uygulamalar bulaştıran, yüksek oranda hedeflenmiş bir kampanyanın arkasında olduğu belirtildi.

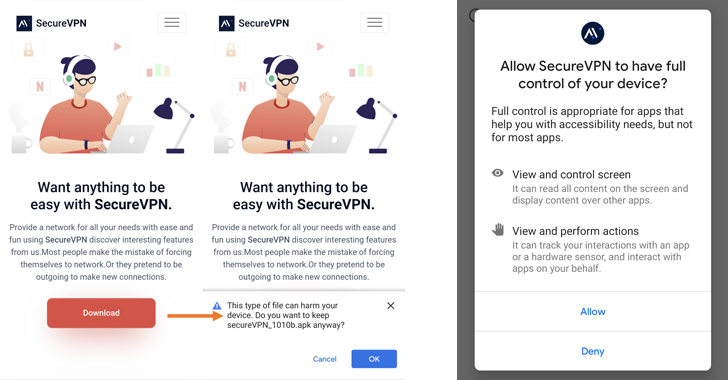

Slovak siber güvenlik firması ESET, The Hacker News ile paylaştığı yeni bir raporda, Ocak 2022’den beri aktif olan faaliyetin, sahte VPN uygulamalarının bu amaçla kurulmuş sahte bir SecureVPN web sitesi aracılığıyla dağıtılmasını içerdiğini söyledi.

Bugüne kadar casus yazılım uygulamalarının SoftVPN ve OpenVPN gibi meşru VPN uygulamalarının trojenleştirilmiş sürümleri olan en az sekiz farklı çeşidi keşfedildi.

Kurcalanmış uygulamalar ve güncellemeleri, sahte web sitesi aracılığıyla kullanıcılara iletilir. Ayrıca, uygulamayı başlatmak kurbanın özellikleri etkinleştirmek için bir aktivasyon anahtarı girmesini gerektirdiğinden, hedeflerin dikkatli bir şekilde seçildiğinden şüpheleniliyor.

Bu, belirlenmemiş bir dağıtım vektörünün kullanıldığı anlamına gelir, ancak geçmişteki kanıtlar hedef odaklı kimlik avı e-postaları, SMS mesajları veya sosyal medya uygulamalarındaki doğrudan mesajlar şeklinde olabileceğini gösteriyor.

Aktivasyon anahtarı mekanizması, aktör tarafından kontrol edilen bir sunucuyla iletişim kuracak ve kötü amaçlı yazılımın hedeflenmemiş bir kullanıcı cihazında başlatıldıktan hemen sonra yanlışlıkla tetiklenmesini etkili bir şekilde önleyecek şekilde tasarlanmıştır.

Bahamut, 2017 yılında Bellingcat tarafından kurbanlarını gözetlemek için kötü amaçlı Android ve iOS uygulamalarıyla Güney Asya ve Orta Doğu’daki hükümet yetkililerini, insan hakları gruplarını ve diğer yüksek profilli kuruluşları hedef alan bir kiralık hack operasyonu olarak ifşa edildi.

BlackBerry, Ekim 2020’de “Belki de BlackBerry’nin keşfettiği ticari sanatının en ayırt edici yönü, grubun orijinal, özenle hazırlanmış web sitelerini, uygulamaları ve kişileri kullanmasıdır.”

Bu yılın başlarında Cyble, sohbet uygulamaları kılığına giren sahte Android uygulamalarını zorlamak için grup tarafından düzenlenen iki grup kimlik avı saldırısını ayrıntılı olarak açıkladı.

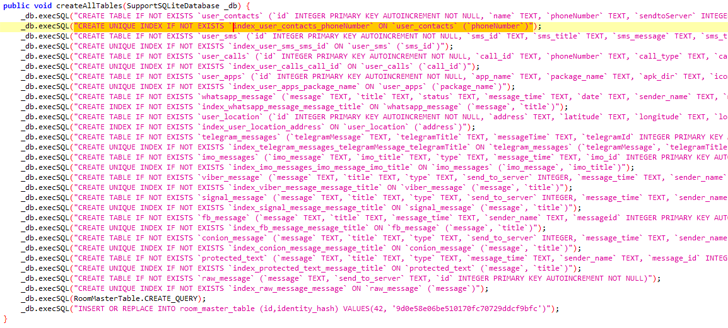

En son dalga da benzer bir yörünge izliyor ve kullanıcıları, dosyalar, kişi listeleri, SMS’ler, telefon görüşmesi kayıtları, konumlar ve WhatsApp, Facebook Messenger, Signal, Viber’den gelen mesajlar dahil olmak üzere çok çeşitli bilgileri sızdırabilen görünüşte zararsız VPN uygulamaları yüklemeleri için kandırıyor. , Telegram ve WeChat.

ESET araştırmacısı Lukáš Štefenko, “Veri hırsızlığı, kötü amaçlı yazılımın erişilebilirlik hizmetlerini kötüye kullanan keylogging işlevi aracılığıyla yapılıyor” dedi.

Tehdit aktörü, kampanyanın iyi sürdürüldüğünün bir işareti olarak, OpenVPN’e geçmeden önce kötü amaçlı kodu başlangıçta SoftVPN uygulaması içinde paketledi. VPN bağlantısı.

Štefenko, “Bahamut APT grubu tarafından yürütülen mobil kampanya hala aktif; Android casus yazılım uygulamalarını, meşru hizmetler gibi davranan veya meşru hizmetler gibi görünen web siteleri aracılığıyla dağıtmak için geçmişte görüldüğü gibi aynı yöntemi kullanıyor” diye ekledi Štefenko.