Socket’in Tehdit Araştırma Ekibi, 2017’den bu yana kötü amaçlı Chrome uzantıları aracılığıyla yürütülen karmaşık bir kimlik bilgisi toplama kampanyasını açığa çıkardı.

Tehdit aktörü e-postası altında yayınlanan Phantom Shuttle (幻影穿梭) adlı uzantının iki çeşidi [email protected]tam trafik müdahalesi ve kimlik bilgileri hırsızlığı gerçekleştirirken meşru ağ test araçları gibi görünerek 2.180’den fazla kullanıcının güvenliğini ihlal etti.

Uzantılar kendilerini özellikle Çince konuşan geliştiricileri ve dış ticaret personelini hedef alan “çok konumlu ağ hızı testi eklentileri” olarak pazarlıyor.

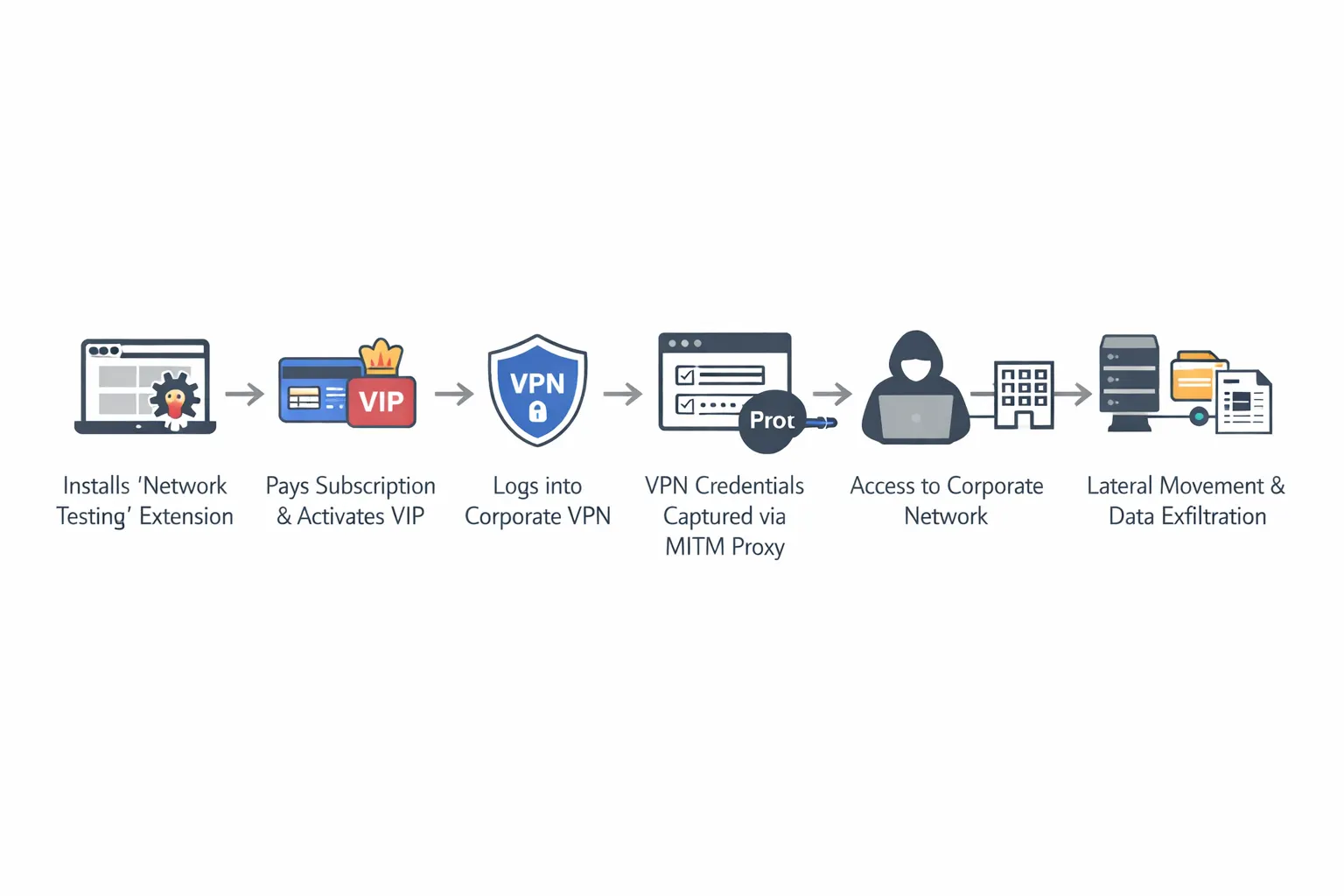

Kullanıcılar, işlevsel bir VPN hizmeti satın aldıklarına inanarak 9,9 Yen ila 95,9 CNY (1,40 ABD Doları – 13,50 ABD Doları) arasında değişen aylık abonelikler öderler.

Bu ticari görünümün arkasında, her iki varyant da aynı kötü amaçlı işlemleri yürütüyor: HTTP kimlik doğrulama isteklerine otomatik kimlik bilgileri ekleme, ortadaki adam proxy konumlandırma ve kullanıcı verilerinin tehdit aktörleri tarafından kontrol edilen altyapıya sürekli olarak sızdırılması.

Kötü amaçlı yazılım, uzantı içinde paketlenmiş iki kötü amaçlı JavaScript kitaplığı aracılığıyla çalışır.

Özel karakter dizini kodlamasını kullanarak kod, meşru jQuery v1.12.2 kitaplık kodunun başına kötü amaçlı talimatlar ekler.

Kötü amaçlı yazılım, sabit kodlu proxy kimlik bilgilerini (topfany / 963852wei) tüm web sitelerindeki her HTTP kimlik doğrulama sorgulamasına otomatik olarak enjekte eder.

Bir Chrome webRequest dinleyicisi, kimlik doğrulama istemlerini kullanıcılar görmeden önce yakalayarak tehdit aktörü kimlik bilgileriyle şeffaf bir şekilde yanıt verir. Kullanıcılar hiçbir zaman kimlik bilgisi alışverişine tanık olmazlar; proxy kimlik doğrulaması arka planda sessizce gerçekleşir.

Bu tasarım, tehdit aktörü altyapısında kusursuz kimlik doğrulama sağlarken kurbanlar için tamamen görünmez kalır.

Seçici Yüksek Değerli Alan Hedefleme

Kullanıcılar ödeme yoluyla VIP durumunu etkinleştirdikten sonra uzantı, Chrome’un Proxy Otomatik Yapılandırması (PAC) komut dosyasını dinamik olarak yapılandırarak 170’den fazla hedeflenen alandan gelen trafiği saldırgan tarafından kontrol edilen proxy’ler aracılığıyla yönlendirir.

Etki alanı listesi, karmaşık kurban önceliklendirmesini ortaya koyuyor: geliştirici araçları (GitHub, npm kayıtları, Docker), bulut hizmet konsolları (AWS, Azure, DigitalOcean), kurumsal platformlar (Cisco, IBM, VMware), sosyal medya (Facebook, Twitter, Instagram) ve potansiyel olarak şantaj amaçlı yetişkinlere yönelik içerik siteleri.

Tehdit aktörü kimlik bilgileri zaten enjekte edilmiş olduğundan trafik, kötü amaçlı proxy altyapısı üzerinden şeffaf bir şekilde akar.

Saldırgan, gerçek zamanlı olarak HTTP trafiğini, başlıkları, POST verilerini, form gönderimlerini, kimlik doğrulama çerezlerini ve hassas API belirteçlerini yakalayarak tam bir ortadaki adam konumlandırması gerçekleştirir.

Proxy tabanlı trafik yakalamanın ötesinde, uzantı phantomshuttle.space adresindeki C2 sunucusuna 60 saniyelik aralıksız bir sinyal gönderir.

Her 5 dakikada bir, kullanıcı e-posta adreslerini ve düz metin şifrelerini, görünüşte rutin VIP durum doğrulaması için şifrelenmemiş JSON istekleri aracılığıyla doğrudan tehdit aktörlerine iletiyor.

Bu çift kanallı yaklaşım, eşzamanlı proxy müdahalesi ve sürekli düz metin kimlik bilgilerinin sızması, kapsamlı veri hırsızlığı sağlar.

Etki ve Öneriler

8+ yıllık operasyonel zaman çizelgesi, kısa vadeli bir kampanyadan ziyade yerleşik operasyonları göstermektedir.

3 Kasım 2017’de kaydedilen C2 alanı, 23 Aralık 2025 itibarıyla tamamen çalışır durumda kalacak ve Hong Kong’daki Alibaba Cloud’da IP 47.244.125.55’e çözümlenecek.

Yapılandırma yönetimi, ödeme işleme ve kullanıcı durumu izleme için birden fazla aktif API uç noktası, tam işlevli bir ticari sınıf suç hizmetinin göstergesidir.

Geliştirici hedeflemesi önemli kurumsal risk oluşturur. GitHub, AWS ve npm depolarından güvenliği ihlal edilen kimlik bilgileri, tedarik zinciri saldırılarına ve yetkisiz kod enjeksiyonuna olanak tanır.

Kuruluşlar, çalışanlar tarafından yüklenen uzantıları derhal denetlemeli, uzantı izin verilenler listesine ekleme politikalarını dağıtmalı ve webRequest, authProvider ve proxy izinlerini aynı anda isteyen uzantıları engellemelidir.

Kullanıcılar kurulumdan önce uzantı izinlerini incelemeli, hassas izinler isteyen VPN uzantılarından kaçınmalı ve kişisel ve kurumsal sistemler için ayrı kimlik bilgileri korumalıdır.

Soket, Google’ın Chrome Web Mağazası’na yayından kaldırma isteklerini gönderdi ancak uzantılar yayın sırasında yayında olmaya devam ediyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.